南开大学22春“信息安全”《信息安全概论》离线作业(一)辅导答案14

南开大学22春“信息安全”《信息安全概论》离线作业(一)辅导答案14

《南开大学22春“信息安全”《信息安全概论》离线作业(一)辅导答案14》由会员分享,可在线阅读,更多相关《南开大学22春“信息安全”《信息安全概论》离线作业(一)辅导答案14(7页珍藏版)》请在装配图网上搜索。

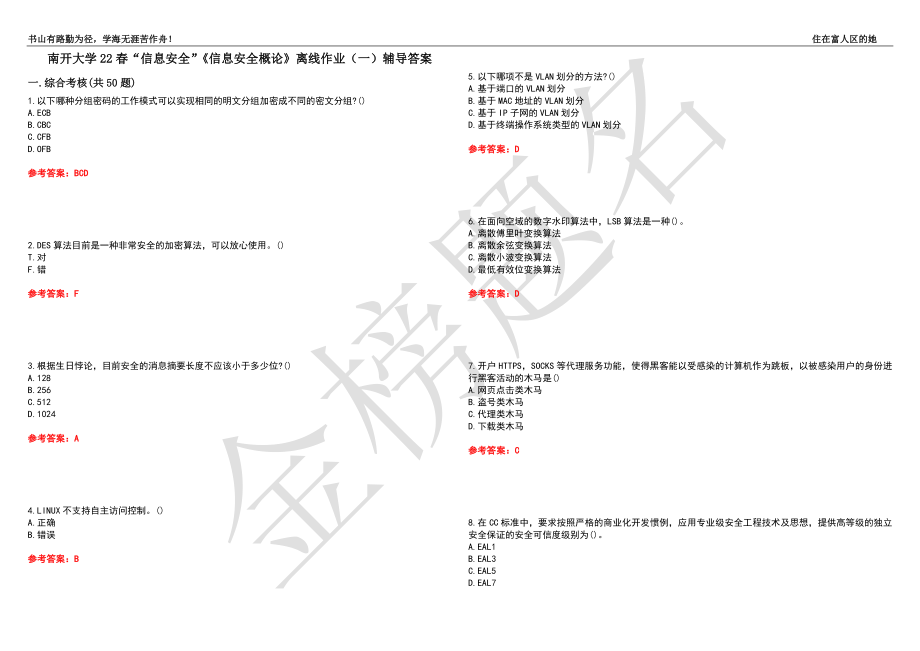

1、书山有路勤为径,学海无涯苦作舟! 住在富人区的她南开大学22春“信息安全”信息安全概论离线作业(一)辅导答案一.综合考核(共50题)1.以下哪种分组密码的工作模式可以实现相同的明文分组加密成不同的密文分组?()A.ECBB.CBCC.CFBD.OFB参考答案:BCD2.DES算法目前是一种非常安全的加密算法,可以放心使用。()T.对F.错参考答案:F3.根据生日悖论,目前安全的消息摘要长度不应该小于多少位?()A.128B.256C.512D.1024参考答案:A4.LINUX不支持自主访问控制。()A.正确B.错误参考答案:B5.以下哪项不是VLAN划分的方法?()A.基于端口的VLAN划分

2、B.基于MAC地址的VLAN划分C.基于IP子网的VLAN划分D.基于终端操作系统类型的VLAN划分参考答案:D6.在面向空域的数字水印算法中,LSB算法是一种()。A.离散傅里叶变换算法B.离散余弦变换算法C.离散小波变换算法D.最低有效位变换算法参考答案:D7.开户HTTPS,SOCKS等代理服务功能,使得黑客能以受感染的计算机作为跳板,以被感染用户的身份进行黑客活动的木马是()A.网页点击类木马B.盗号类木马C.代理类木马D.下载类木马参考答案:C8.在CC标准中,要求按照严格的商业化开发惯例,应用专业级安全工程技术及思想,提供高等级的独立安全保证的安全可信度级别为()。A.EAL1B.

3、EAL3C.EAL5D.EAL7参考答案:C9.以下是散列函数的是()。A.RSAB.MD5C.DESD.AES参考答案:B10.数字证书绑定了公钥及其持有者的身份。()T.对F.错参考答案:T11.在RBAC中,所有的授权应该给予角色而不是直接给用户或用户组。()T.对F.错参考答案:T12.HTTP协议一般工作在哪个端口上?()A.70B.80C.90D.100参考答案:B13.以下哪种安全技术是指“虚拟局域网”?()A.VPNB.VLANC.UPSD.MAC参考答案:B14.计算机信息系统安全保护等级划分准则最低的安全等级是什么?()A.用户自主保护级B.系统审计级保护级C.安全标记保护

4、级D.结构化保护级E.访问验证级参考答案:A15.CIH病毒是一种()A.传统病毒B.蠕虫病毒C.木马D.网络钓鱼软件参考答案:A16.RC5是一种分组密码算法。()T.对F.错参考答案:T17.什么是信息保障的关键?()A.人B.技术C.管理D.法律参考答案:C18.以下哪项是基于变换域的图像水印算法?()A.LSBB.DCTC.DFTD.DWT参考答案:BCD19.在图像水印中,图像的背景越亮,所嵌入水印的可见性越大。()A.正确B.错误参考答案:B20.密码学包括密码编码学和()学两部分。参考答案:密码分析21.CC标准中定义的安全可信度有几级?()A.7B.5C.3D.1参考答案:A2

5、2.以下哪项不是VLAN能解决的安全问题?()A.防范广播风暴B.杀毒C.控制IP地址盗用D.信息隔离参考答案:B23.密码技术是保障信息安全的核心技术。()T.对F.错参考答案:T24.Netfilter/IPtables包过滤机制可用来构建防火墙。()A.正确B.错误参考答案:A25.出于非法目的,将所截获的某次合法的通信数据进行复制,并重新发送,这种攻击行为属于()A.窃听B.业务流分析C.旁路控制D.重放参考答案:D26.在访问控制中,主体对客体的操作行为和约束条件的关联集合被称为()A.访问操作B.访问控制策略C.客体D.主体参考答案:B27.数字证书可以实现身份认证。()T.对F.

6、错参考答案:T28.1986年的PC-Write木马是世界上第一个计算机木马。()A.正确B.错误参考答案:A29.风险控制的目标是彻底消除所有风险。()T.对F.错参考答案:F30.基于椭圆曲线的密码算法是公开密钥密码算法。()T.对F.错参考答案:T31.使用对称密码对消息加密可以实现消息认证。()T.对F.错参考答案:T32.内容监管需要监管的网络有害信息包括哪些?()A.病毒B.木马C.色情D.反动E.垃圾邮件参考答案:ABCDE33.在面向空域的数字水印算法中,LSB算法是一种()A.离散傅里叶变换算法B.离散余弦变换算法C.离散小波变换算法D.最低有效位变换算法参考答案:D34.以

7、下哪项是Windows系统中账户或账户组的安全标识符?()A.SIDB.LSAC.SRMD.SAM参考答案:A35.CC标准中定义的安全可信度有几级?()A.1B.3C.5D.7参考答案:D36.基于字母频率的攻击对移位密码和仿射密码有效。()A.正确B.错误参考答案:A37.什么是信息保障的核心?()A.管理B.法律C.技术D.人参考答案:C38.蜜罐技术是一种入侵诱骗技术。()T.对F.错参考答案:T39.目前数字证书的常用格式是什么?()A.X.400B.X.500C.X.409D.X.509参考答案:D40.AES加密算法是无条件安全的。()T.对F.错参考答案:F41.以下哪种安全技

8、术是指“虚拟私有网”?()A.VPNB.VLANC.UPSD.MAC参考答案:A42.OFB是指分组密码的哪种工作模式?()A.电子编码本模式B.密码分组模式C.密码反馈模式D.输出反馈模式参考答案:D43.在Windows安全子系统中,进行域登录的是什么部件?()A.NetlogonB.SRMC.SAMD.Winlogon参考答案:A44.以下哪种技术可以用于交换网络下的网络嗅探?()A.缓冲区溢出B.拒绝服务攻击C.ARP欺骗D.电子邮件炸弹参考答案:C45.密码体制的要素包括()A.明文空间B.密文空间C.密钥空间D.加密算法E.解密算法参考答案:ABCDE46.计算机信息系统安全保护等级划分准则最高的安全等级是什么?()A.用户自主保护级B.系统审计级保护级C.安全标记保护级D.结构化保护级E.访问验证级参考答案:E47.蜜罐技术是一种入侵诱骗技术。()A.正确B.错误参考答案:A48.以下哪项是公开密钥密码算法?()A.DESB.AESC.RC5D.RSA参考答案:D49.以下属于认证协议的是哪项?()A.DESB.AESC.ElGamalD.NeedHam-Schroeder参考答案:D50.密码体制的要素包括()A.解密算法B.明文空间C.密钥空间D.密文空间E.加密算法参考答案:ABCDE

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。