南开大学22春《网络技术与应用》在线作业一及答案参考80

南开大学22春《网络技术与应用》在线作业一及答案参考80

《南开大学22春《网络技术与应用》在线作业一及答案参考80》由会员分享,可在线阅读,更多相关《南开大学22春《网络技术与应用》在线作业一及答案参考80(13页珍藏版)》请在装配图网上搜索。

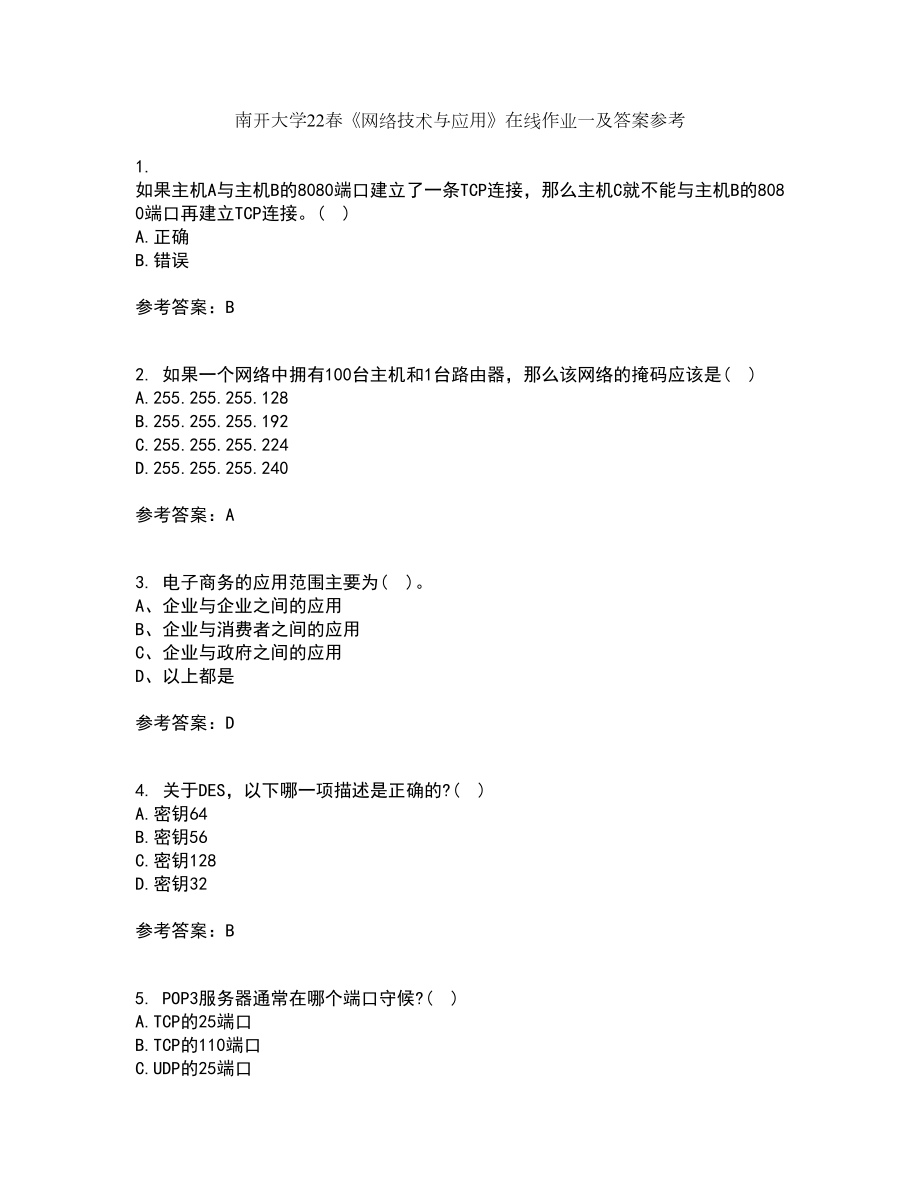

1、南开大学22春网络技术与应用在线作业一及答案参考1. 如果主机A与主机B的8080端口建立了一条TCP连接,那么主机C就不能与主机B的8080端口再建立TCP连接。( )A.正确B.错误参考答案:B2. 如果一个网络中拥有100台主机和1台路由器,那么该网络的掩码应该是( )A.255.255.255.128B.255.255.255.192C.255.255.255.224D.255.255.255.240参考答案:A3. 电子商务的应用范围主要为( )。A、企业与企业之间的应用B、企业与消费者之间的应用C、企业与政府之间的应用D、以上都是参考答案:D4. 关于DES,以下哪一项描述是正确的

2、?( )A.密钥64B.密钥56C.密钥128D.密钥32参考答案:B5. POP3服务器通常在哪个端口守候?( )A.TCP的25端口B.TCP的110端口C.UDP的25端口D.UDP的110端口参考答案:A6. 关于集中式密钥分配过程的缺陷,以下哪一项描述是错误的?( )A.需要事先约定用户和KDC之间的主密钥B.更换用户和KDC之间的主密钥比较麻烦C.通信双方必须注册在同一个KDCD.获取通信双方使用的会话密钥比较困难参考答案:D7. ( )是选择用户界面体系结构的一个主要参考标准。( )是选择用户界面体系结构的一个主要参考标准。参考答案:易用性8. 某单位已经组建了多个Etherne

3、t工作组网络,如果计划将这些工作组网络通过主干网互连,那么下面哪一种是主干网优选的网络技术( )。A、帧中继B、ATMC、FDDID、千兆以太网参考答案:D9. 怪物猎人OL周围有一大群玩家围在NPC附近,我都点不到NPC了怎办?怪物猎人OL周围有一大群玩家围在NPC附近,我都点不到NPC了怎办?按下F8,立刻隐藏周围非队友、非好友的玩家,还你一个清静的世界。另外,即使不隐藏周围玩家,在NPC附近按Z键,也是可以优先与NPC对话的。10. 对称密钥既可提供保密性又可提供消息鉴别。( )A.正确B.错误参考答案:A11. 我国在1991年建成第一条与国际互联网连接的专线,与斯坦福大学连接成功,实

4、现者是中国科学院的( )。A.数学所B.物理所C.高能所D.情报所参考答案:B12. 在进行域名解析时,解析器( )。A.必须知道根域名服务器的IP地址B.必须知道根域名服务器的域名C.知道任意一个域名服务器的IP地址即可D.知道任意个域名服务器的域名即可参考答案:C13. 使用误用检测技术的入侵检测系统很难检测到新的攻击行为和原有攻击行为的变种。( )A.正确B.错误参考答案:A14. 在来自可信站点的电子邮件中输入个人或财务信息就是安全的。( )A.正确B.错误参考答案:B15. 在日常生活中,以下哪些选项容易造成我们的敏感信息被非法窃取?( )A.随意丢弃快递单或包裹B.在网上注册网站会

5、员后详细填写真实姓名、电话、身份证号、住址等信息C.电脑不设置锁屏密码D.定期更新各类平台的密码,密码中涵盖数字、大小写字母和特殊符号参考答案:ABC16. 在SMTP协议中,响应代码220表示( )A.域服务准备好B.帮助应答C.命令未实现D.邮箱不可用参考答案:A17. SMTP邮件传递过程分成三个阶段,它们是( )A.连接建立、邮件传递、连接关闭B.事务处理、邮件传递、邮件更新C.连接建立、事务处理、邮件更新D.用户认证、事务处理、邮件更新参考答案:A18. 关于层次型命名机制的描述中,错误的是( )。A.将名字空间划分成一个树状结构B.名字树中结点标识符的无序组合C.同一子树下每层结点

6、标识符不冲突,完整的名字就不会冲突D.对层次型名子可以采用层次化管理参考答案:B19. 网络数据传输时,在网络层及以上使用IP地址,数据链路层及以下使用物理地址。( )A.正确B.错误参考答案:A20. 对网页请求参数进行验证,可以防止SQL注入攻击。( )A.正确B.错误参考答案:A21. 大部分恶习意网站所携带的病毒就是脚本病毒。( )A.正确B.错误参考答案:A22. 关于NAT的描述中,正确的是( )。A.NAT是为了解决IP地址短缺问题而设计的B.NAPT是NAT的技术类型之一C.NAT可以在一定程度上提高内部网络的可靠性D.NAT有时会给P2P应用带来一些问题参考答案:ABD23.

7、 IP互联网使用的是面向非连接的互联网解决方案。( )A.正确B.错误参考答案:T24. 关于IP路由的说法,以下正确的有( )A.路由是OSI模型中第三层的概念B.任何一条路由都必须包括源地址、目的地址和下一跳C.在局域网中,路由包括IP地址和MAC地址D.IP路由是指导IP报文转发的路径信息参考答案:AD25. 关于ADSL和HFC传输速率的描述中,正确的是( )。A.ADSL和HFC都是非对称的B.ADSL和HFC都是对称的C.ADSL是对称的,HFC是非对称的D.ADSL是非对称的,HFC是对称的参考答案:A26. 在TCP/IP参考模型中,传输层的主要作用是在互联网络的源主机与目的主

8、机对等实体之间建立用于会话的( )。A、点点连接B、操作连接C、端端连接D、控制连接参考答案:C27. 关于与AP关联中主动扫描的描述中,正确的是( )。A.主机首先发送探测帧,AP响应B.AP首先发送信标帧,主机响应C.主机首先发送信标帧,AP响应D.AP发送探测帧,主机响应参考答案:A28. 利用PPPoE协议,我们可以在以太网中为每个用户建立一条类似于点到点的通信链路,以方便对以太网用户的控制。( )A.正确B.错误参考答案:A29. 我的世界游戏没声音?我的世界游戏没声音?等待游戏声音文件加载.按Esc,然后选择设置,反复进行.检查音频设置是否开启.30. 域名解析的两种方式是( )。

9、A.递归和反复B.集中和分布C.安全和可靠D.并行和串行参考答案:A31. 在IP数据报分片以后,该数据报的所有分片到达目的主机经过的路径可能不同。( )T.对F.错参考答案:T32. 关于PPP,以下哪一项描述是最贴切的?( )A.PPP是控制接人控制过程的协议B.PPP是鉴别用户身份的协议C.PPP是为终端动态分配IP地址的协议D.PPP是动态建立用于指明通往接人终端的传输路径的路由项的协议参考答案:A33. 以下关于DDOS攻击的描述,下列哪些是正确的?( )A.无需侵入受攻击的系统,即可导致系统瘫痪B.以窃取目标系统上的机密信息为目的C.导致目标系统无法处理正常用户的请求D.如果目标系

10、统没有漏洞,远程攻击就不可能成功参考答案:AC34. 在IP互联网中,重组通常在哪个设备上进行?( )A.源主机B.目的主机C.中途路由器D.中途交换机参考答案:B35. 关于IP层提供的功能,错误的是( )。A.屏蔽各个物理网络的差异B.代替各个物理网络的数据链路层工作C.为用户提供通用的服务D.隐藏各个物理网络的实现细节参考答案:B36. 漏报率,是指系统把正常行为作为入侵攻击而进行报警的概率。( )A.正确B.错误参考答案:B37. IPv6路由器如果想知道一条连接上是否有多播收听者,那么它可以发送( )A.MLD查询报文B.MLD响应报文C.MLD完成报文D.MLD编辑报文参考答案:A

11、38. 关于RADIUS和统一鉴别,以下哪一项描述是错误的?( )A.鉴别者中不存储用户身份标识信息B.由鉴别服务器统一存储用户身份标识信息C.互连示证者和鉴别者是传输网络,互连鉴别者和鉴别服务器是互联网D.RADIUS消息直接封装成传输网络对应的链路应帧参考答案:D39. 以下哪种(或哪些种)传输介质适合于结构化布线?( )A.粗同轴电缆B.细同轴电缆C.非屏蔽双绞线D.光纤参考答案:CD40. 用于实时的入侵检测信息分析的技术手段有( )。A.模式匹配B.完整性分析C.可靠性分析D.统计分析E.可用性分析参考答案:AD41. 在OSI参考模型中,网络层的主要功能是( )。A.路由选择B.比

12、特传输C.接入介质控制D.数据表示参考答案:A42. 网络通信协议的层次结构有哪些特征?( )A.每一层都规定有明确的任务和接口标准B.除最底层外,每一层都向上一层提供服务,又是下一层的用户C.用户的应用程序作为最高层D.物理通信线路在第二层,是提供服务的基础参考答案:ABC43. 在Windows操作系统下配置802.11无线局域网时,有一个选项为“这是一个计算机到计算机特定的网络”。如果选中这个选项,那么意味着( )。A.这个网络是一个Ad Hoc网络B.这个网络是一个基础设施网络C.这台主机只能与一台指定的主机进行通信D.这台主机可以与这个网络中的任意主机通信参考答案:AD44. OSP

13、F使用的路由选择算法为( )A.向量-距离B.向量-状态C.链路-距离D.链路-状态参考答案:D45. 梦幻西游手游九转金丹哪里买?梦幻西游手游九转金丹哪里买?九转金丹是没办法直接购买的。但是如果你银币不够了,点击学习按钮时,系统会呼出消息,提示你是否用金币或者仙玉替代,这也是变相购买了九转金丹了。46. PKI支持的服务不包括( )。A.非对称密钥技术及证书管理B.目录服务C.对称密钥的产生和分发D.访问控制服务参考答案:D47. 将主机与集线器的普通端口相连,可以使用直通UTP电缆。( )A.正确B.错误参考答案:A48. 大话西游手游染色多少钱?大话西游手游染色多少钱?物品/价格 仙玉

14、银两浣彩露 188 5640000七色花 68 1740000染色粉 51 5000049. 在POP3协议中,STAT命令的含义是( )。A.查询报文总数和长度B.指定邮箱密码C.指定用户邮箱D.删除邮件参考答案:A50. 以太网组网使用的同轴电缆的特征阻抗为( )。A.5B.50C.500D.5000参考答案:A51. 在计算机网络中,中继器一般用于延长局域网的线缆长度,以扩大局域网的覆盖范围,那么中继器工作在OSI模型的( )。A、物理层B、数据链路层C、网络层D、运输层参考答案:A52. 共享式以太网使用的介质访问控制方法是( )。A.CSMA/CDB.CSMA/CAC.CDMA/CS

15、D.CAMA/CA参考答案:A53. 在IP互联网中,分片报头与原报头相比,哪些字段不做修改?( )A.源IP地址B.目的IP地址C.标志D.片偏移参考答案:AB54. 以下加密方法中,属于常规密钥加密方法的包括( )。A.AESB.DESC.RSAD.ECC参考答案:AB55. 差错控制是一种主动的防范措施。( )A.正确B.错误参考答案:A56. 以下哪一项不是DHCP欺骗攻击的技术机理?( )A.网络中可以存在多台DHCP服务器B.终端随机选择为其配置网络信息的DHCP服务器C.伪造的网络配置信息会造成终端严重的安全后果D.多台DHCP服务器可能造成终端IP地址重复参考答案:D57. 目

16、前计算机网络中使用的交换方式通常为线路交换方式。( )A.正确B.错误参考答案:B58. 以下哪一项攻击无法窃取传输过程中的数据?( )A.DHCP欺骗攻击B.ARP骗攻击C.转发表溢出攻击D.源IP地址欺骗攻击参考答案:D59. 按照RIP协议,路由信息应该广播给( )。A.相邻路由器B.相邻主机C.全网的路由器D.全网的主机参考答案:A60. 请分析哪些是病毒、木马,在电子邮件的传播方式?( )A.邮件主题及内容伪造成各式各样(好友的回复邮件、管理员的提醒、热点事件等)B.病毒副本存在邮件附件中,伪装成各种格式的文件引诱用户点击执行,如jpg、doc、zip、rar等,但有些时候实际上是exe文件C.将木马代码通过邮件的正文发送过去D.将病毒源文件直接发送给用户参考答案:AB

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。