网络安全技术试题

网络安全技术试题

《网络安全技术试题》由会员分享,可在线阅读,更多相关《网络安全技术试题(10页珍藏版)》请在装配图网上搜索。

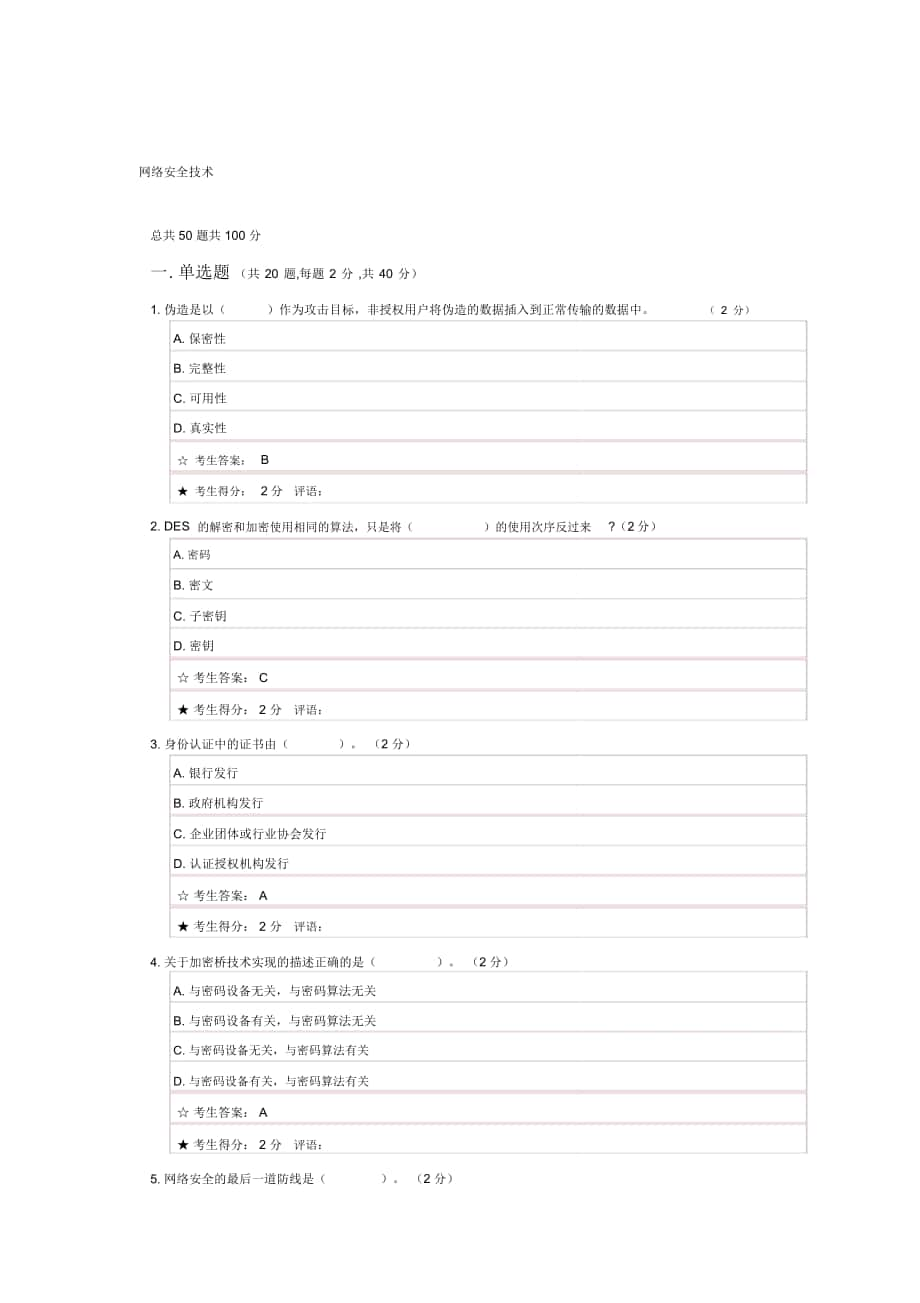

1、网络安全技术总共 50 题共 100 分一 . 单选题 (共 20 题,每题 2 分 ,共 40 分)1. 伪造是以()作为攻击目标,非授权用户将伪造的数据插入到正常传输的数据中。( 2 分)A. 保密性B. 完整性C. 可用性D. 真实性 考生答案:B 考生得分:2分评语:2. DES的解密和加密使用相同的算法,只是将()的使用次序反过来?(2分)A. 密码B. 密文C. 子密钥D. 密钥 考生答案: C 考生得分: 2 分评语:3. 身份认证中的证书由(A. 银行发行B. 政府机构发行C. 企业团体或行业协会发行)。 (2 分)D. 认证授权机构发行 考生答案: A 考生得分: 2 分评语

2、:4. 关于加密桥技术实现的描述正确的是(A. 与密码设备无关,与密码算法无关B. 与密码设备有关,与密码算法无关)。 (2 分)C. 与密码设备无关,与密码算法有关D. 与密码设备有关,与密码算法有关 考生答案: A 考生得分: 2 分评语:5. 网络安全的最后一道防线是()。 (2 分)A. 数据加密B. 访问控制C. 接入控制D. 身份识别 考生答案: A 考生得分: 2 分评语:6. 来自网路的安全威胁是实际存在的,构建网络安全系统时,由于要进行认证、加密、监听、分析、纪录等工作,增加了管理费用,但是()是首先要解决的问题。(2 分)A. 电子商务B. 网络安全C. 网络效率D. 网络

3、环境 考生答案: B 考生得分: 2 分 评语:7. 关于双联签名描述正确的是()。 (2 分)A. 一个用户对同一消息做两次签名B. 两个用户分别对同一消息签名C. 对两个有联系的消息分别签名D. 对两个有联系的消息同时签名 考生答案: D 考生得分: 2分 评语:8. 以下哪一项不在数字证书数据的组成中? ()(2分)A. 版本信息B. 有效使用期限C. 签名算法D. 版权信息 考生答案: D 考生得分: 2分 评语:9. 关于 Diffie-Hellman算法描述正确的是()。 ( 2 分)A. 它是一个安全的接入控制协议B. 它是一个安全的密钥分配协议C. 中间人看不到任何交换的信息D

4、. 它是由第三方来保证安全的 考生答案: B 考生得分: 2 分 评语:10.通常为保证信息处理对象的认证性采用的手段是()。. (2分)A. 信息加密和解密B. 信息隐匿C. 数字签名和身份认证技术D. 数字水印 考生答案: C 考生得分: 2 分 评语:11.黑客技术的内容不包括()等。 (2 分)A. 脚本攻击B. 黑客入侵C. 黑客软件D. 非防范技术 考生答案: D 考生得分:12. DOS 和 DDOS2分评语:攻击在众多网络攻击技术中是一种简单有效并且具有很大危害性的攻击方法,两者的区别是()。 (2 分)A.DOS 攻击是拒绝服务攻击,DDOS 攻击是分布式拒绝服务攻击B.DD

5、OS 攻击又被称为洪水式攻击C.DOS 攻击不能通过给主机服务器打补丁或安装防火墙软件就可以很好地防范D.DDOS 攻击安全防护系统不存在多重整合、自由组合和智能防御的特点 考生答案: A 考生得分: 2 分评语:13. 根据防火墙所采用的技术不同,我们可以将其分为四种基本类型,即包过滤型、网路地址转换、代理型和()。 (2 分)A. 初级产品B. 安全网卡C. 监测型D. 代理服务器 考生答案: C 考生得分: 2 分评语:14. 以下关于网络安全的认识不存在误解的是()(2分)A. 加密确保了数据得到保护B. 防火墙会让系统固若金汤C. 黑客不理睬旧版本的软件D. 苹果 Mac OS 环境

6、也可以受到攻击 考生答案: D 考生得分: 2分 评语:15. 采用先进的()可以定期对工作站、服务器、交换机等进行安全检查。(2 分)A. 系统管理B. 漏洞扫描系统C. 智能分析D. 实时报警 考生答案: B 考生得分: 2分 评语:16. 电子商务安全从整体上可以分为两大部分,即计算机网络安全和()。 ( 2 分)A. 安全配置B. 安全产品C. 网络安全管理制度D. 商务交易安全 考生答案: D 考生得分: 2 分评语:17. “防火墙 ”是一种形象的说法,其实它是一种计算机硬件和软件的组合,使互联网与内部网之间建立一个(),从而保护内部网免受非法用户的侵入。( 2 分)A. 局域网B

7、. 广域网C. 安全网关D. 物联网 考生答案: C 考生得分: 2 分 评语:18. ()对信息的传播及内容具有控制能力。(2 分)A. 保密性B. 完整性C. 可控性D. 真实性 考生答案: C 考生得分: 2 分评语:19. 中断是以()作为攻击目标,它毁坏系统资源,使网络不可用。( 2 分)A. 保密性B. 完整性C. 可用性D. 真实性 考生答案: C 考生得分: 0 分评语:20. ( )是数据未经授权不能进行改变的特性,即信息在存储或传输过程中保持不被修改,不被破坏和丢失的特性。 (2 分)A. 保密性B. 完整性C. 可用性D. 真实性 考生答案: B 考生得分: 2 分评语:

8、二 . 多选题 (共 10 题,每题 2 分 ,共 20 分)1. 网络安全由于不同的环境和应用而产生了不同的类型,主要有()。 ( 2 分)A. 系统安全B. 信息传播安全C. 信息内容安全D. 网络上系统信息的安全 考生答案: A,B,C,D 考生得分: 2 分评语:2. 为了快捷有效地实施和管理整个网络的防病毒体系,网络版杀毒产品应能实现(能。 (2 分)A. 远程安装B. 智能升级C. 远程报警)等多种功3.D. 集中管理E. 分布查杀 考生答案: A,B,C,D,E 考生得分: 2 分评语:影响到网络系统安全性的一些主要因素为(A. 物理安全)。 (2分)B. 网络结构C. 系统安全

9、D. 应用系统 考生答案: A,C,D4. 考生得分: 0 分评语:各种人为攻击包括()。 (2 分)A. 信息泄露B. 信息窃取C. 数据篡改D. 数据删除E. 计算机病毒 考生答案: A,B,C,D 考生得分: 0 分评语:5. 出现安全问题时应根据可审查性提供安全的依据和手段,根据下列攻击类型(和防御网络黑客的攻击。(2 分)等方法来制止A. 植入病毒B. 非法存取C. 拒绝服务D. 网络资源非法占用和控制 考生答案: A,B,C,D 考生得分: 2 分评语:6. ()以及多种其他技术,正在将地球联成一个复杂的断,必然会对公司甚至对国家经济造成严重破坏。(2 分)“信息空间 ”,这些近乎

10、无限的联系一旦中A. 互联网B. 虚拟私人网络C. 私人网络D. 社交网络 考生答案:A,B,C,D 考生得分:2分评语:7. 网络安全是指网络系统的( )及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络不中断。 ( 2 分)A. 硬件B. 软件C. 通信D. 服务 考生答案: B,C 考生得分: 0 分评语:8. 网络安全的解决方案有()。 (2 分)A. 入侵检测系统部署B. 漏洞扫描系统C. 网络版杀毒产品部署D. 数字签名和数字水印 考生答案: A,B,C 考生得分: 2 分评语:9. 下面的说法不正确的是()。 (2 分)A.

11、加密确保了数据得到保护B. 防火墙会让系统固若金汤C. 黑客不理睬老的软件D.Mac 机制很安全 考生答案: A,B,C,D 考生得分: 2 分评语:10. 从广义来说,凡是涉及到网络上信息的()和可控性的相关技术和理论都是网络安全的研究领域。 (2 分)A. 保密性B. 完整性C. 可用性D. 真实性 考生答案: A,B,C,D 考生得分: 2 分评语:三 . 判断题 (共 20 题,每题 2 分 ,共 40 分)1. 计算机病毒的传播媒介来分类,可分为单机病毒和网络病毒。(2 分)错误正确 考生答案:正确 考生得分: 2 分评语:2. 使用最新版本的网页浏览器软件可以防御黑客攻击。(2 分

12、)错误正确 考生答案:正确 考生得分: 2分 评语:3. 为了防御网络监听,最常用的方法是采用物理传输。(2 分)错误正确 考生答案:正确 考生得分: 0分 评语:4. 我们通常使用 SMTP 协议用来接收 E-MAIL 。 ( 2 分)错误正确 考生答案:错误 考生得分: 2 分评语:5. 防止主机丢失属于系统管理员的安全管理范畴。( 2 分)错误正确 考生答案:错误 考生得分: 2 分评语:6. 密码保管不善属于操作失误的安全隐患。(2 分)错误正确 考生答案:错误 考生得分: 2 分评语:7. 用户的密码一般应设置为16 位以上。(2 分)错误正确 考生答案:正确 考生得分: 2 分评语

13、:8. 安全管理从范畴上讲, 涉及物理安全策略、 访问控制策略、 信息加密策略和网络安全管理策略。( 2分)错误正确 考生答案:正确 考生得分: 2 分 评语:9. 最小特权、纵深防御是网络安全原则之一。(2 分)错误正确 考生答案:正确 考生得分: 2分 评语:10. 网络安全应具有以下四个方面的特征:保密性、完整性、可用性、可查性。(2 分)错误正确 考生答案:错误 考生得分: 2分 评语:11. 伪造是以完整性作为攻击目标,非授权用户将伪造的数据插入到正常传输的数据中。(2分)错误正确 考生答案:正确 考生得分: 2分 评语:12. 修改是以完整性作为攻击目标,非授权用户不仅获得访问而且

14、对数据进行修改。(2 分)错误正确 考生答案:正确 考生得分: 2分 评语:13. 截取是以保密性为攻击目标,非授权用户通过某种手段获得对系统资源的访问。(2 分)错误正确 考生答案:正确 考生得分: 2分 评语:14. 中断是以可用性作为攻击目标,它毁坏系统资源,使网络不可用。(2 分)错误正确 考生答案:正确 考生得分: 2分 评语:15. 使用电子邮件来传输重要机密信息会存在很大的危险。( 2分)错误正确 考生答案:正确 考生得分: 2分 评语:16. 黑客( Hacker )不经常侵入网络中的计算机系统,只是在窃取机密数据和盗用特权时才使系统功能得不到充分发挥直至瘫痪。(2 分)错误正

15、确 考生答案:错误 考生得分: 2 分评语:17. 数字签名也称为电子签名, 如同出示手写签名一样, 能起到电子文件认证、 标准和生效的作用。 (2分)错误正确 考生答案:正确 考生得分: 2 分评语:18.加密技术是电子商务采取的安全措施,分为对称加密和非对称加密两类。(2分)错误正确 考生答案:正确 考生得分: 2 分 评语:19.计算机商务交易安全的内容不包括窃取信息、篡改信息、假冒和恶意破坏。(2 分)错误正确 考生答案:错误 考生得分: 2 分 评语:20. Internet 防火墙不负责管理Internet 和机构内部网络之间的访问。(2分)错误正确 考生答案:错误 考生得分: 2 分评语:

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。