吉林大学21秋《计算机维护与维修》离线作业2答案第37期

吉林大学21秋《计算机维护与维修》离线作业2答案第37期

《吉林大学21秋《计算机维护与维修》离线作业2答案第37期》由会员分享,可在线阅读,更多相关《吉林大学21秋《计算机维护与维修》离线作业2答案第37期(11页珍藏版)》请在装配图网上搜索。

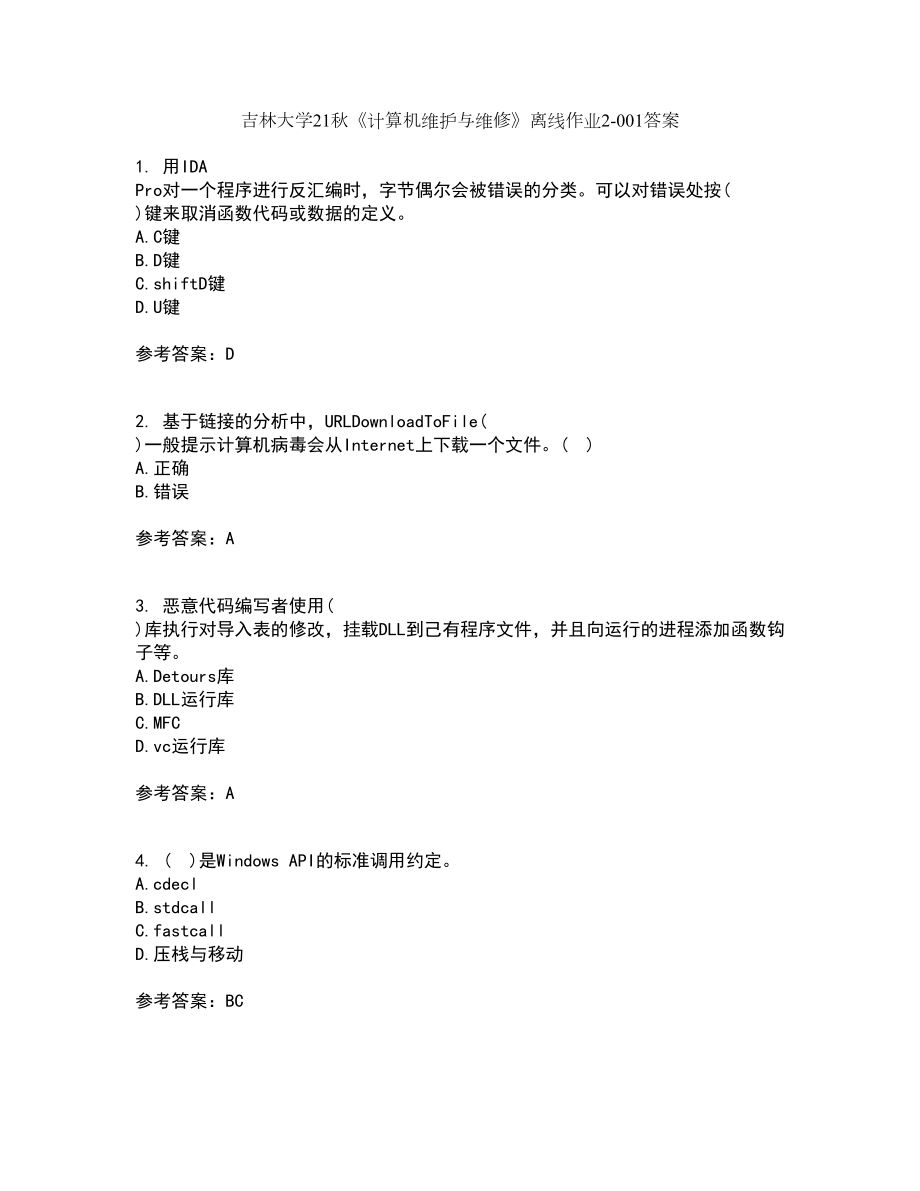

1、吉林大学21秋计算机维护与维修离线作业2-001答案1. 用IDA Pro对一个程序进行反汇编时,字节偶尔会被错误的分类。可以对错误处按( )键来取消函数代码或数据的定义。A.C键B.D键C.shiftD键D.U键参考答案:D2. 基于链接的分析中,URLDownloadToFile( )一般提示计算机病毒会从Internet上下载一个文件。( )A.正确B.错误参考答案:A3. 恶意代码编写者使用( )库执行对导入表的修改,挂载DLL到己有程序文件,并且向运行的进程添加函数钩子等。A.Detours库B.DLL运行库C.MFCD.vc运行库参考答案:A4. ( )是Windows API的标

2、准调用约定。A.cdeclB.stdcallC.fastcallD.压栈与移动参考答案:BC5. 目前的防火墙防范主要是( )。A.主动防范B.被动防范C.不一定参考答案:B6. 下列表明是全局变量的汇编代码是( )。A.mov eax,dword_40CF60B.mov eax,ebp-4C.mov eax,ebpvar_4D.mov dword_40CF60,eax参考答案:D7. 当想要在函数调用使用特定的参数时才发生中断,应该设置什么类型的断点?( )A.软件执行断点B.硬件执行断点C.条件断点D.非条件断点参考答案:C8. 当代码库被链接时,宿主操作系统会在程序被装载时搜索所需的代码

3、库,如果程序调用了被链接的库函数,这个函数会在代码库中执行,这种链接方法是( )。A.静态链接B.动态链接C.运行时链接D.转移链接参考答案:B9. 以下对各断点说法错误的是( )。A.查看堆栈中混淆数据内容的唯一方法时:待字符串解码函数执行完成后,查看字符串的内容,在字符串解码函数的结束位置设置软件断点B.条件断点是软件断点中的一种,只有某些条件得到满足时这个断点才能中断执行程序C.硬件断点非常强大,它可以在不改变你的代码、堆栈以及任何目标资源的前提下进行调试D.OllyDbg只允许你一次设置一个内存断点,如果你设置了一个新的内存断点,那么之前设置的内存断点就会被移除参考答案:C10. (

4、)被定义为一个相似数据项的有序集合。A.数组B.结构体C.链表D.变量参考答案:A11. 所有服务都存在于注册表中,如果一个服务的注册表键被移除,则这个服务依旧能能启动。( )A.正确B.错误参考答案:B12. 微软fastcall约定备用的寄存器是( )。A.EAXB.ECXC.EDXD.EBX参考答案:BC13. 在合法的PE文件中,可以带有可执行文件。( )A.正确B.错误参考答案:A14. 电源技术指标包括( )。A.多国认证标记B.噪音和滤波C.电源效率D.发热量参考答案:ABC15. 显卡中的显示芯片又叫( )。显卡中的显示芯片又叫( )。A、GPUB、CPUC、图形加速器D、PG

5、U正确答案:A16. 完整性约束条件包括( )。A.语义约束B.数据类型与值域约束C.关键字约束D.数据联系约束参考答案:BCD17. 以下哪一项不在证书数据的组成中?( )A.版本信息B.有效使用期限C.签名算法D.版权信息参考答案:D18. 在美国可信任计算机标准评价准则定义的安全级别中,可以使文件的拥有者不能改变处于强制性访问控制之下的对象的安全级别是( )。A.C1级B.C2级C.B1级D.B2级参考答案:B19. Floppy接口的针脚数是( )。Floppy接口的针脚数是( )。A、32B、33C、34D、35正确答案:C20. 恶意代码编写者可以挂钩一个特殊的Winlogon事件

6、,比如( )。A.登录B.注销C.关机D.锁屏参考答案:ABCD21. 计算机系统的有效性和合法性的保护措施有( )。A.信息交换双方相互的身份鉴别B.授权过程的可审计性C.发送方可要求信息接收回执D.信息接收方不能抵赖收到的信息参考答案:ABCD22. 下列接口支持热插拔的是( )。A.SATAB.PS/2C.串口D.并口参考答案:A23. 计算机联网的主要目的是提高可靠性。( )A.正确B.错误参考答案:B24. 一个内部网络的不同部分不能采用不同的访问控制策略。( )A.正确B.错误参考答案:A25. 一个完整的计算机系统由( )组成。A.硬件系统B.软件系统C.电源线D.数据线参考答案

7、:AB26. 用户模式下的APC要求线程必须处于( )状态。A.阻塞状态B.计时等待状态C.可警告的等待状态D.被终止状态参考答案:C27. 显示器视频带宽与分辨率和刷新频率有关,视频带宽越大越好( )。显示器视频带宽与分辨率和刷新频率有关,视频带宽越大越好( )。A、错误B、正确正确答案:B28. OllyDbg提供了多种机制来帮助分析,包括下面几种:( )A.日志B.监视C.帮助D.标注参考答案:ABCD29. OllyDbg的硬件断点最多能设置( )个。A.3个B.4个C.5个D.6个参考答案:B30. 以下注册表根键中( )保存对本地机器全局设置。A.HKEY_LOCAL_MACHIN

8、E(HKLM)B.HKEY_CURRENT_USER(HKCU)C.HKEY_CLASSES_ROOTD.HKEY_CURRENT_CONFIG参考答案:A31. 关于BIOS和CMOS的叙述正确的是( )。A.BIOS是软件程序,CMOS是硬件B.BIOS是完成CMOS设置的C.CMOS是BIOS设置的存储场所D.CMOS是RAM而BIOS存在BIOS芯片(属于ROM)中参考答案:ABC32. 计算机病毒的编写者使用的哪项技术可以使编写的代码,功能不变,语义混淆?( )A.垃圾指令B.多态技术C.变形技术D.单项执行技术参考答案:C33. 数据库管理系统属于( )。A.应用软件B.办公软件C

9、.播放软件D.系统软件参考答案:A34. 调试器允许你查看任意内存地址、寄存器的内容以及每个函数的参数。( )A.正确B.错误参考答案:A35. CPU包含运算器和控制器,其中运算器的基本功能是( )。A.进行算术运算和逻辑运算B.传输各种数据信息C.传输控制信号D.控制各部件的工作参考答案:A36. 下列算法中不属于传统加密方法的是( )。A.替换密码B.移位密码C.报文摘要D.一次一密参考答案:C37. 这种进程替换技术让恶意代码与被替换进程拥有相同的特权级。( )A.正确B.错误参考答案:A38. 黑客会利用黑客程序控制别人的电脑,让别人无法正常的工作学习。( )A.正确B.错误参考答案

10、:A39. 后门的功能有( )。A.操作注册表B.列举窗口C.创建目录D.搜索文件参考答案:ABCD40. 路由器在转发IP分组时,一般不检查IP分组的源地址,因此可以伪造IP分组的源地址进行攻击,使得网络管理员无法追踪。( )A.正确B.错误参考答案:B41. 硬盘格式化时,被划分成一定数量的同心圆磁道,其中最外圈的磁道为( )。A.0磁道B.39磁道C.1磁道D.80磁道参考答案:A42. INetSim可以模拟的网络服务有( )。A.HTTPB.FTPC.IRCD.DNS参考答案:ABCD43. 有时,某个标准符号常量不会显示,这时你需要手动加载有关的类型库。( )A.正确B.错误参考答

11、案:A44. 以下属于CPU性能指标的有( )。A.倍频系数B.地址总线宽度C.CacheD.指令集参考答案:ABCD45. 下列不属于操作系统的软件是( )。A.linuxB.windows 98C.AutocadD.unix参考答案:C46. 下面属于操作系统中的日志记录功能的是( )。A.控制用户的作业排序和运行B.以合理的方式处理错误事件,而不至于影响其他程序的正常运行C.保护系统程序和作业,禁止不合要求的对程序和数据的访问D.对计算机用户访问系统和资源的情况进行记录参考答案:D47. 以下哪种方法不是启动U盘的制作方法( )。A.用U盘启动盘制作工具来做启动盘B.用ultraiso来

12、制作U盘启动盘C.用Rufus制作U盘启动盘D.将下载好的系统copy到U盘参考答案:D48. 以下的恶意代码行为中,属于后门的是( )。A.netcat反向shellB.windows反向shellC.远程控制工具D.僵尸网络参考答案:ABCD49. 在图形模式中,以下哪种颜色的箭头表示的路径表示一个无条件跳转被采用了?( )A.红色B.黄色C.蓝色D.绿色参考答案:C50. Netcat被称为“TCP/IP协议栈瑞士军刀”,可以被用在支持端口扫描、隧道、代理、端口转发等的对内对外连接上。在监听模式下,Netcat充当一个服务器,而在连接模式下作为一个客户端。Netcat从标准输入得到数据进行网络传输,而它得到的数据,又可以通过标准输出显示到屏幕上。( )A.正确B.错误参考答案:A

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。