fortinet飞塔产品的配置说明文档a

fortinet飞塔产品的配置说明文档a

《fortinet飞塔产品的配置说明文档a》由会员分享,可在线阅读,更多相关《fortinet飞塔产品的配置说明文档a(107页珍藏版)》请在装配图网上搜索。

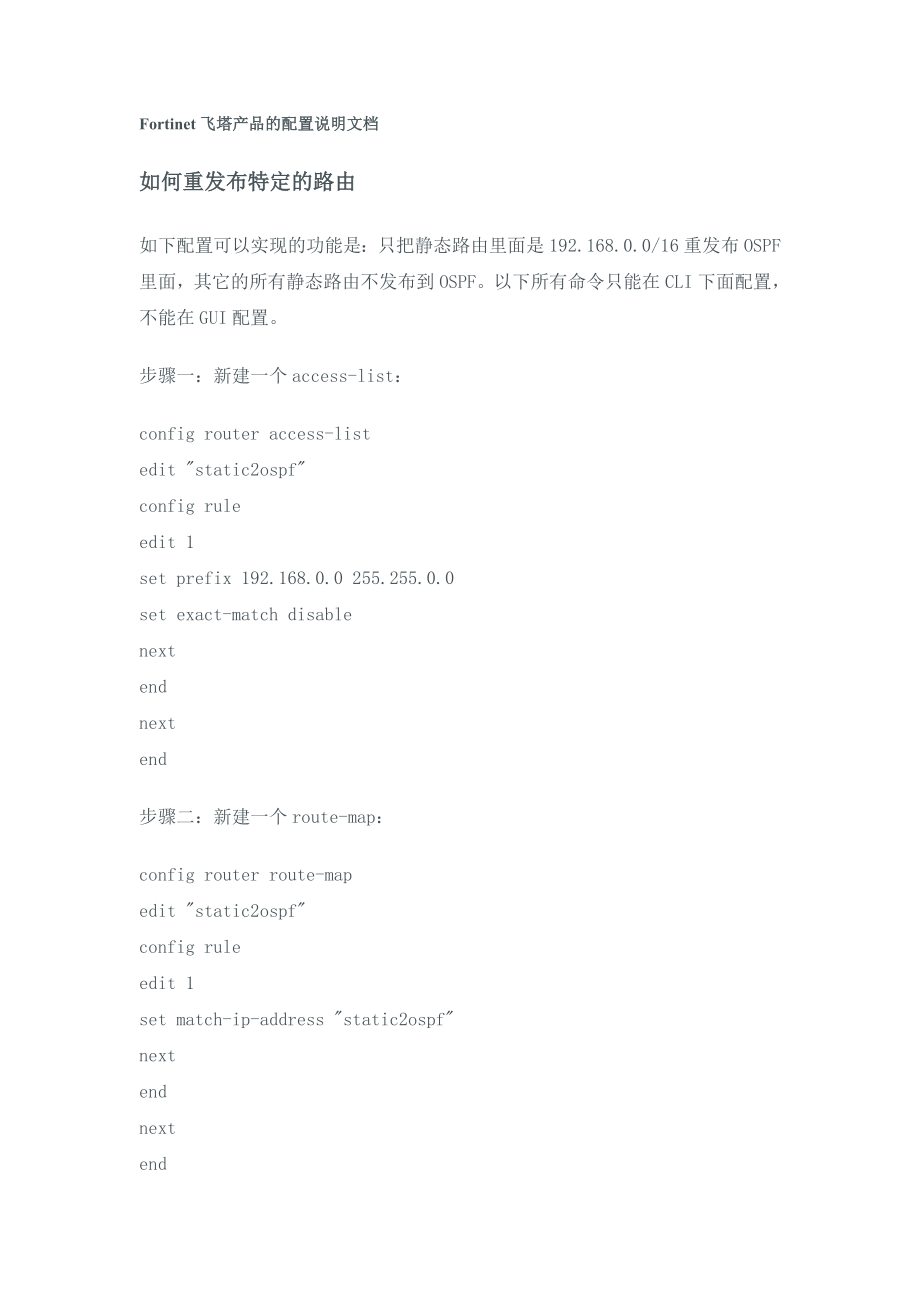

1、Fortinet飞塔产品的配置说明文档如何重发布特定的路由如下配置可以实现的功能是:只把静态路由里面是192.168.0.0/16重发布OSPF里面,其它的所有静态路由不发布到OSPF。以下所有命令只能在CLI下面配置,不能在GUI配置。步骤一:新建一个access-list:config router access-listedit static2ospfconfig ruleedit 1set prefix 192.168.0.0 255.255.0.0set exact-match disablenextendnextend步骤二:新建一个route-map:config router

2、route-mapedit static2ospfconfig ruleedit 1set match-ip-address static2ospfnextendnextend步骤三:配置动态路由协议并在重发布相关路由选项里面只重发布静态路由并引用上面定义的route-map:config router ospfset abr-type ciscoconfig areaedit 0.0.0.0nextendset default-metric 1config networkedit 1set prefix 172.16.0.0 255.255.0.0nextendconfig redistri

3、bute connectedendconfig redistribute staticset status enableset routemap static2ospfendconfig redistribute ripendconfig redistribute bgpendset restart-mode graceful-restartset router-id 172.16.1.1end设置FortiGate 静态路由和策略路由本文档针对所有FortiGate设备的静态路由和策略路由配置进行说明。 环境介绍: 本文使用FortiGate400A做演示。本文支持的系统版本为FortiOS

4、 v2.8及更高。 一,静态路由:不用动态路由协议,手工制定的路由条目 路由表:路由表根据目的网段掩码和管理距离决定路由优先级。 目的网段掩码越长越优先; 如果目的网段掩码相同则管理距离越小越优先。 步骤一:在路由-静态中可以看到当前静态路由,选择新建创建一条新路由。 目的IP/掩码:指要去往的IP地址段和掩码;如果全为零指所有网段。 设备:指去往下一跳的出口 网关:对段下一跳地址 管理距离:默认为10,范围从1到250,管理距离越低路由越优先。 (点击放大)(点击放大)步骤二:创建好后会增加一个相应的条目。本例中指所有去往172.22.6.0/24网络的数据包都从port1出去,下一跳为19

5、2.168.1.1。 (点击放大)步骤三:在路由-当前路由中可以看到路由表中列出的所有路由。 (点击放大)二,策略路由:当转发的数据包符合策略路由所有条件时执行策略路由,策略路由优先于路由表中所有条目,当有多个策略路由时按顺序从上致下执行。 步骤一:在路由-策略路由中新建一条策略路由。 协议端口:指数据包的三层协议号,范围从0到255,0则禁用此选项,例如,1指ICMP。 进入接口:指数据包进入FortiGate的接口 源地址/掩码:指数据包的源地址,全为零则禁用此选项。 目的地址/掩码:指数据包的目的地址,全为零则禁用此选项。 目的端口:指数据包的四层TCP/UDP端口,其他协议忽略此选项,

6、全为零则禁用此选项。 Type of Service:指数据包IP包头中的服务类型,全为零则禁用此选项。 流出接口:强制数据包从FortiGate出去的接口 网关地址:强制数据包去往的下一跳地址,不允许全为零。 (点击放大)步骤二:创建好后会增加一个相应的条目。本例中指如果数据包的协议号为1,即ICMP,从port2进入,源是192.168.100.22/32,目的是172.22.6.202/32,则该数据包会从port1流出,并且下一跳改为192.168.1.20。 (点击放大)设置FortiGate动态路由协议RIP本文档针对所有FortiGate设备的动态路由协议RIP配置进行说明。 环

7、境介绍: 本文使用FortiGate400A做演示。本文支持的系统版本为FortiOS v2.8及更高。 RIP :距离向量路由协议,为小型网络设计。使用跳数作为度量值,最大十五跳。在FortiGate中RIP的管理距离是120,FortiGate支持RIP版本一和版本二。 步骤一:发布网络 在路由-动态路由中选择RIP; 在RIP版本中选择1或2点击应用; 在各个网络-IP/掩码中添加宣告网络点击Add; (点击放大)步骤二:添加接口 在各个接口中点击新建创建IP/掩码所对应的接口; 发送/接收版本:指该接口下发送/接收的RIP版本; 认证:可以不选,也可启用明文认证(Test); 密码:如

8、果选择了明文认证,需要填写认证密码; 被动接口:该接口只接收RIP更新,不会发出RIP更新; 步骤三:察看路由表 在另外一台FortiGate中可以看到该RIP路由,选择路由-当前路由; (点击放大)步骤四:高级选项 缺省跳数:指FortiGate收到RIP更新时使用的度量值,默认为1; 启用产生缺省路由:选择会在RIP更新中产生一条缺省路由; RIP定时器:可以设定FortiGate设备的RIP更新、超时和失效时间; 更新:FortiGate发送RIP更新的时间间隔; 超时:指RIP路由在没有收到更新的情况下在路由表中的最大生存时间; 失效:指RIP路由在多长时间内没有收到更新则宣布该路由失

9、效; 路由重发布:FortiGate支持将直连、静态、OSPF和BGP发布进RIP; 跳数:指将路由发布进RIP时的度量值; (点击放大)设置FortiGate动态路由协议OSPF本文档针对所有FortiGate设备的动态路由协议OSPF配置进行说明。 环境介绍: 本文使用FortiGate400A做演示。本文支持的系统版本为FortiOS v2.8及更高。 OSPF :链路状态路由协议,采用多播更新,收敛快,适用于大中型网络。FortiGate设备支持OSPF版本2,参见RFC2328。 步骤一:设置路由器ID路由器ID:唯一标识FortiGate设备的IP地址,可以任意设置。如果不填,默认

10、选择最大接口IP。 (点击放大)步骤二:创建区域,在各个区中点击新建 区:用32位IP地址唯一标识一个区,区0.0.0.0为主干区域 类型:FortiGate设备支持普通(regular)区域,NSSA区域,Stub区域 认证:FortiGate设备支持明文和MD5认证,认证对该区域有效 (点击放大)步骤三:发布网络,在各个网络中点击新建 IP/掩码:宣告网路地址和掩码 区域:选择该网络所在区域 (点击放大)步骤四:发布接口,在各个接口中点击新建 名称:自定义接口名称 接口:选择要宣告的接口,路由更新会通过该接口发布出去 IP:该宣告接口IP认证:FortiGate设备支持明文和MD5认证,认

11、证对该接口有效 Hello/Dead时间:定义该接口OSPF Hello/Dead时间,如果接口间时间不一致则不能建立邻居,即收不到对方路由 (点击放大)步骤五:高级选项 缺省信息:让FortiGate设备产生一条OSPF缺省路由 经常:路由表中必须有静态缺省路由才能在OSPF中产生缺省路由 总是:任何情况都可以在OSPF中产生缺省路由 重发布:FortiGate设备支持将直连、静态、RIP和BGP重发布进OSPF距离:指重发布进OSPF路由的度量值 (点击放大)步骤六:验证 在另外一台FortiGate中可以看到该OSPF路由,选择路由-当前路由 (点击放大)Hub-and-spoke IP

12、Sec VPN 配置实例 1,IPSEC VPN应用越来越广泛,下面配置实例是针对单总部多分支机构的实际应用 按照本文的配置,可以实现通过最少的VPN隧道数量达到最大的VPN连通性的要求,网络拓扑结构如下:如上图所示,总部防火墙机Hub防火墙名称是FortiGate_1,它的外网口IP地址是:172.16.10.1,总部的内网有2个不同的部门子网分别是财务子网(Finance Network),地址是:192.168.12.0/24;人力资源子网(HR Network),地址是:192.168.22.0/24;有2个分支机构,其中一个分支机构防火墙名称叫Spoke_1,它的外网口IP地址是:1

13、72.16.20.1,内网地址是:192.168.33.0/24;另一个分支机构防火墙名称叫Spoke_2,它的外网口IP地址是:172.16.30.1,内网地址是:192.168.44.0/24。按照本文配置,最终我们可以通过2种不同的VPN方案使用总共2条VPN实现3地4个保护子网的互相访问的需求。2,基于策略的 VPN (通道模式)通常IPSEC VPN网关所实现的的模式都是基于保护和被保护子网的也就是介于VPN策略的模式,也叫做基于策略的VPN模式,具体配置说明如下详细描述。21 配置FortiGate_1211 配置IPSEC VPN阶段一 登陆FortiGate_1的Web界面,进

14、入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段一,名称:Spoke_1远程网关:静态IP地址IP地址:172.16.20.1本地接口:wan1模式:主模式认证方式:预共享密钥预共享密钥:123456点开高级选项,去掉“启动IPSEC接口模式”前面的勾,其他配置使用默认设置就可以了,具体配置如下图所示:(点击放大)用同样的方法配置另一条VPN到Spoke_2,如下:(点击放大)212 配置IPSEC VPN阶段二 登陆FortiGate_1的Web界面,进入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段二,名称:FG1toSP1_Tunnel阶段1:Spoke_1其余配置使用默

15、认设置就可以了 (点击放大)用同样的方法配置另一条VPN到Spoke_2,如下:(点击放大)213 配置防火墙加密规则 2131 定义防火墙地址 进入到防火墙-地址,分别定义本地保护子网地址和远程保护子网地址,具体如下:选择新建,四个地址,名称:Finance_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.12.0/24名称:HR_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.22.0/24名称:Site_1;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.33.0/24名称:Site_2;类型:类

16、型:子网/IP地址范围;子网/IP地址范围:192.168.44.0/242132 定义2条分别到2个分支机构的防火墙策略 规则一:源接口:选则财务所连接的防火墙接口名称,如Internal源地址:Finance_Network,HR_Network目的接口:选择防火墙的外网口,如wan1目的地址:Site_1时间表和服务请按照需求选择模式:IPSECVPN通道:Spoke_1(点击放大)规则二:源接口:选则财务所连接的防火墙接口名称,如Internal源地址:Finance_Network,HR_Network目的接口:选择防火墙的外网口,如wan1目的地址:Site_2时间表和服务请按照需

17、求选择模式:IPSECVPN通道:Spoke_2(点击放大)214 配置VPN集中器 进入到虚拟专网-IPSEC-集中器,新建一个集中器:名称:Hub_1可用通道:从左侧可用通道中选择Spoke_1,Spoke_2(点击放大)22 配置Spoke_1221配置IPSEC VPN阶段一 登陆Spoke_1的Web界面,进入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段一,名称:FortiGate_1远程网关:静态IP地址IP地址:172.16.10.1本地接口:wan1模式:主模式认证方式:预共享密钥预共享密钥:123456点开高级选项,去掉“启动IPSEC接口模式”前面的勾,其他配置使

18、用默认设置就可以了。222配置IPSEC VPN阶段二 登陆Spoke_1的Web界面,进入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段二,名称:SP1toFG1_Tunnel阶段1:FortiGate_1其余配置使用默认设置就可以了 223配置防火墙加密规则 2231定义防火墙地址 进入到防火墙-地址,分别定义本地保护子网地址和远程保护子网地址,具体如下:选择新建,四个地址,名称:Finance_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.12.0/24名称:HR_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.1

19、68.22.0/24名称:Site_1;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.33.0/24名称:Site_2;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.44.0/242232定义2条防火墙策略,一条到总部,一条到另一个分支机构 规则一:源接口:选则财务所连接的防火墙接口名称,如Internal源地址:Site_1目的接口:选择防火墙的外网口,如wan1目的地址:Finance_Network,HR_Network时间表和服务请按照需求选择模式:IPSECVPN通道:FortiGate_1规则二:源接口:选则财务所连接的防火墙接口名称,如

20、Internal源地址:Site_1目的接口:选择防火墙的外网口,如wan1目的地址:Site_2时间表和服务请按照需求选择模式:IPSECVPN通道:FortiGate_123 配置Spoke_2231配置IPSEC VPN阶段一 登陆Spoke_2的Web界面,进入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段一,名称:FortiGate_1远程网关:静态IP地址IP地址:172.16.10.1本地接口:wan1模式:主模式认证方式:预共享密钥预共享密钥:123456点开高级选项,去掉“启动IPSEC接口模式”前面的勾,其他配置使用默认设置就可以了。232配置IPSEC VPN阶段

21、二 登陆Spoke_2的Web界面,进入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段二,名称:SP2toFG1_Tunnel阶段1:FortiGate_1其余配置使用默认设置就可以了 233配置防火墙加密规则 2331定义防火墙地址 进入到防火墙-地址,分别定义本地保护子网地址和远程保护子网地址,具体如下:选择新建,四个地址,名称:Finance_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.12.0/24名称:HR_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.22.0/24名称:Site_1;类型:类型:

22、子网/IP地址范围;子网/IP地址范围:192.168.33.0/24名称:Site_2;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.44.0/242332定义2条防火墙策略,一条到总部,一条到另一个分支机构 规则一:源接口:选则财务所连接的防火墙接口名称,如Internal源地址:Site_2目的接口:选择防火墙的外网口,如wan1目的地址:Finance_Network,HR_Network时间表和服务请按照需求选择模式:IPSECVPN通道:FortiGate_1规则二:源接口:选则财务所连接的防火墙接口名称,如Internal源地址:Site_2目的接口:选择防

23、火墙的外网口,如wan1目的地址:Site_1时间表和服务请按照需求选择模式:IPSECVPN通道:FortiGate_13,基于路由的 VPN (接口模式)相同的网络结构相同的需求,FortiGate可以用一种更加简洁明了的方法来实现,就是使用特有的基于路由的VPN模式,又叫做接口模式的IPSEC VPN,具体配置如下详细说明。31 配置FortiGate_1311配置IPSEC VPN阶段一 登陆FortiGate_1的Web界面,进入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段一,名称:Spoke_1远程网关:静态IP地址IP地址:172.16.20.1本地接口:wan1模式:

24、主模式认证方式:预共享密钥预共享密钥:123456点开高级选项,勾上“启动IPSEC接口模式”前面的勾,其他配置使用默认设置就可以了,具体配置如下图所示:(点击放大)用同样的方法配置另一条VPN到Spoke_2,如下:(点击放大)312配置IPSEC VPN阶段二 登陆FortiGate_1的Web界面,进入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段二,名称:FG1toSP1_Tunnel阶段1:Spoke_1其余配置使用默认设置就可以了 (点击放大)用同样的方法配置另一条VPN到Spoke_2,如下:(点击放大)这时候进入到:防火墙系统管理-网络-接口wan1下面发现防火墙虚拟了

25、2个名字分别为Spoke_1、Spoke_2的VPN接口出来,这时候实际上对于接口Spoke_1、Spoke_2所具有的功能和操作方式在我们的防火墙里面基本上是完全一致的,只不过防火墙会自动加,解密进出VPN虚拟接口的数据,如下图所示:(点击放大)313配置防火墙区 可以进入防火墙Web管理页面,系统管理-网络-区,新建一个区:名称:VPN屏蔽本区域内的流量:不要勾(因为我们的目的是要让总部防火墙可以中转Spoke_1,Spoke_2之间的VPN流量)接口成员:Spoke_1,Spoke_2 具体如下图所示:(点击放大)314配置防火墙加密规则 3141定义防火墙地址 进入到防火墙-地址,分别

26、定义本地保护子网地址和远程保护子网地址,具体如下:选择新建,四个地址,名称:Finance_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.12.0/24名称:HR_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.22.0/24名称:Site_1;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.33.0/24名称:Site_2;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.44.0/243142定义4条分别到2个分支机构的防火墙策略 由于虚拟了VPN接口,所以定义相关的VPN规则和

27、定义普通的防火墙规则变成是一样的。由于防火墙规则定义都是单向的,所以如果我们需要象通道模式那样允许双向的VPN流量的话我们需要定义2条进出到VPN虚拟接口的策略,具体2条策略如下:(点击放大)32 配置Spoke_1321配置IPSEC VPN阶段一 登陆Spoke_1的Web界面,进入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段一,名称:FortiGate_1远程网关:静态IP地址IP地址:172.16.10.1本地接口:wan1模式:主模式认证方式:预共享密钥预共享密钥:123456点开高级选项,勾上“启动IPSEC接口模式”前面的勾,其他配置使用默认设置就可以了。322配置IP

28、SEC VPN阶段二 登陆Spoke_1的Web界面,进入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段二,名称:SP1toFG1_Tunnel阶段1:FortiGate_1其余配置使用默认设置就可以了这时候进入到:防火墙系统管理-网络-接口wan1下面同样会发现防火墙虚拟了一个VPN接口FortiGate_1,捆绑在wan1下面。 323配置防火墙加密规则 3231定义防火墙地址 进入到防火墙-地址,分别定义本地保护子网地址和远程保护子网地址,具体如下:选择新建,四个地址,名称:Finance_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.12.

29、0/24名称:HR_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.22.0/24名称:Site_1;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.33.0/24名称:Site_2;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.44.0/243232定义2条防火墙策略,一条进,一条出 规则一:源接口:选则财务所连接的防火墙接口名称,如Internal源地址:Site_1目的接口:选择防火墙的虚拟VPN接口,是:FortiGate_1目的地址:Finance_Network,HR_Network,Site_2时间表和

30、服务请按照需求选择模式:ACCEPT规则二:源接口:选择防火墙的虚拟VPN接口,是:FortiGate_1源地址:Finance_Network,HR_Network,Site_2目的接口:选则财务所连接的防火墙接口名称,如internal目的地址:Site_1时间表和服务请按照需求选择模式:ACCEPT33配置Spoke_2331配置IPSEC VPN阶段一 登陆Spoke_2的Web界面,进入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段一,名称:FortiGate_1远程网关:静态IP地址IP地址:172.16.10.1本地接口:wan1模式:主模式认证方式:预共享密钥预共享密钥

31、:123456点开高级选项,勾上“启动IPSEC接口模式”前面的勾,其他配置使用默认设置就可以了。332配置IPSEC VPN阶段二 登陆Spoke_2的Web界面,进入虚拟专网-IPSEC-自动交换密钥(IKE),新建阶段二,名称:SP2toFG1_Tunnel阶段1:FortiGate_1其余配置使用默认设置就可以了这时候进入到:防火墙系统管理-网络-接口wan1下面同样会发现防火墙虚拟了一个VPN接口FortiGate_1,捆绑在wan1下面。 333配置防火墙加密规则 3331定义防火墙地址 进入到防火墙-地址,分别定义本地保护子网地址和远程保护子网地址,具体如下:选择新建,四个地址,

32、名称:Finance_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.12.0/24名称:HR_Network;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.22.0/24名称:Site_1;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.33.0/24名称:Site_2;类型:类型:子网/IP地址范围;子网/IP地址范围:192.168.44.0/243332定义2条防火墙策略,一条进,一条出 规则一:源接口:选则财务所连接的防火墙接口名称,如Internal源地址:Site_2目的接口:选择防火墙的虚拟VPN接口

33、,是:FortiGate_1目的地址:Finance_Network,HR_Network,Site_1时间表和服务请按照需求选择模式:ACCEPT规则二:源接口:选择防火墙的虚拟VPN接口,是:FortiGate_1源地址:Finance_Network,HR_Network,Site_1目的接口:选则财务所连接的防火墙接口名称,如internal目的地址:Site_2时间表和服务请按照需求选择模式:ACCEPT设置FortiGate管理员权限 本文档针对所有FortiGate设备的管理员权限配置进行说明。当FortiGate恢复出厂设置后,管理员为admin,密码为空。 环境介绍: 本文使

34、用FortiGate400A做演示。本文支持的系统版本为FortiOS v3.0及更高。 步骤一:新建一个管理员 在系统管理-管理员设置中可以看到现有管理员列表,点击新建创建一个新管理员。 普通管理员:填写管理员用户名,不能包括字符()#. 类型: 规则:本地用户类型,即用户信息保存在FortiGate中,由FortiGate对用户认证 远端:使用RADIUS、LDAP、TACACS+服务器对用户进行认证,该选项需要预先配置好远端服务器。在设置用户-Remote中配置远端服务器并在用户组中调用。 PKI:使用数字证书进行认证,当使用PKI时同一个账户只能有一个管理员登陆。 通配符:在选择远端时

35、显示,勾选该项则账户会通过远端服务器进行认证,不选则账户通过本地FortiGate认证。 输入密码:建议密码至少使用6位字符,密码最大长度不能超过32个字符 可信主机:允许访问FortiGate的IP地址或地址段,FortiGate最多支持三个地址段,0.0.0.0/0.0.0.0表示所有主机都可以访问。 访问表:选择定义好的授权表,也可以创建新的授权表 (点击放大)(点击放大)步骤二:配置授权表 在管理员设置-访问内容表中创建新的授权表;FortiGate有两个内建的授权表super_admin(可以完全管理设备)和super_admin_readonly(可以查看设备所有配置,无法修改),

36、这两个内容表无法编辑和删除。 无:用户不能查看配置,不能修改配置 读:用户可以查看配置,不能修改配置 写:用户可以查看配置,能修改配置 (点击放大)步骤三: 配置管理员设置 在管理员设置-设置中编辑 Web管理接口:指FortiGate设备使用相关协议开放的TCP端口,例如HTTP 80表示FortiGate可以被TCP 80端口访问。 超时控制:指定多长时间内管理员没有管理设备则需要管理员重新登陆 语言版本:选择FortiGate管理页面的语言 GUI中支持IPV6:在管理页面中支持IPV6 配置 激活PIN保护:对某些型号有效,可以设定FortiGate设备前面板中的LCD密码 启用SCP

37、:允许通过SSH登陆的用户复制配置文件 (点击放大)步骤四:查看当前管理员 在系统管理-状态-系统状态中可以看到当前设备的系统信息,点击前管理员-细节,可以看到当前管理员。 (点击放大)设置FortiGate多播路由 本文档针对所有FortiGate设备的多播路由配置进行说明。 环境介绍: 本文使用FortiGate400A做演示。本文支持的系统版本为FortiOS v3.0及更高。 多播:多播服务器向一组接收者发送一份数据。FortiGate设备会识别并转发该数据,同时保障该数据只发送一份。FortiGate设备支持PIM版本二,参见RFC2362、RFC3973。 步骤一:启用多播,选择路

38、由-动态路由-多播路由 启用多播路由:勾选起用多播,需要在起用多播的接口创建一条防火墙策略,让多播数据通过 静态集合点:输入静态集合点(RP)地址,该选项只对松散模式有效。 (点击放大)步骤二:密集模式 接口:选择参与密集模式的接口 PIM模式:选择密集模式 (点击放大)步骤三:松散模式 接口:选择参与松散模式的接口 PIM模式:选择松散模式 DR优先级:通告DR候选者的优先级,数值越大越优先。 RP候选者:可选,在该接口起用RP竞选 RP候选者优先级:可选,通告RP候选者的优先级,数值越大越优先。 (点击放大)设置FortiGate动态路由协议BGP本文档针对所有FortiGate设备的动态

39、路由协议BGP配置进行说明。 环境介绍: 本文使用FortiGate400A做演示。本文支持的系统版本为FortiOS v3.0及更高。 BGP :路径矢量协议,一般用在服务运营商,用来交换不同自治系统间的路由信息。FortiGate设备支持BGP版本四,参见RFC1771、RFC2385。 步骤一:设置本地AS和路由器ID,选择路由-动态路由-BGP本地AS:本地自治系统号 路由器ID:参与BGP协议的接口IP地址 (点击放大)步骤二:设置BGP邻居,在多个邻居中点击添加 IP:邻居设备启用BGP协议的接口IP地址 远程AS:邻居的自治系统号 (点击放大)步骤三:宣告BGP路由,在多个网络中

40、添加 IP/掩码:BGP协议宣告的路由,该路由必须在路由表中存在 (点击放大)步骤四:验证 在另外一台FortiGate中可以看到该BGP路由,选择路由-当前路由 (点击放大)设置FortiGate DHCP服务本文档针对所有FortiGate设备的DHCP配置进行说明。FortiGate支持两种DHCP服务。中继:FortiGate将客户端请求转发给DHCP服务器。服务器:FortiGate是DHCP服务器,可以给客户端分派IP地址和DNS。 环境介绍: 本文使用FortiGate400A做演示。本文支持的系统版本为FortiOS v3.0及更高。 步骤一: 配置中继 在系统管理-DHCP中

41、可以看到接口下的配置,FortiGate支持中继和服务器两种服务。点击编辑图标编辑中继配置。 接口名称:当前接口 DHCP中继代理:勾选则启动中继服务 类型: 经常:普通DHCP转发,不用IPSec加密 IPSEC:在配置IPSec VPN时有效,DHCP数据经过IPSec通道传给客户端,需要FortiGate与客户端建立IPSec VPN连接。 服务器IP:输入DHCP服务器IP地址 (点击放大)(点击放大)步骤二:配置服务器 名称:填写服务器名称 启动:勾选则启动DHCP服务器 类型: 经常:普通DHCP转发,不用IPSec加密 IPSEC:在配置IPSec VPN时有效,DHCP数据经过

42、IPSec通道传给客户端,需要FortiGate与客户端建立IPSec VPN连接。 IP范围:分派个客户端的地址范围 掩码:分派个客户端的地址掩码 缺省网关:分派给客户端的网关地址 域:分派给客户端的域名,可选 租期:分派地址的有效期,若地址过期则客户端需要重新从服务器获取IP。 步骤三: 服务器高级选项 DNS服务器:分派给客户端的DNS服务器地址,最多三个 WINS服务器:分派给客户端的WINS服务器地址,最多两个 可选:DHCP服务器最多能够发送三个自定义DHCP选项。代码是1到255之间的DHCP选项代码。选项是16进制字符的偶数,一些选项代码并不要求。有关DHCP选项的详细信息,参

43、见RFC 2132 排出范围:预留的地址范围,即服务器不会将这些地址分派给客户端 步骤四:查看已分派的地址 在地址租期中可以看到FortiGate已分配给客户端的IP地址 (点击放大)如何配置基于用户认证的流量控制 物理拓扑: 基本需求描述: 内网用户分为Teacher、Student两组,来源IP地址都在192.168.1.0段内,无法按用户组分成不同IP地址段。需要给2组用户分配不同的带宽(例如:Teacher 40KBytes/s、Student 20KBytes)。 设计思路: 利用FortiOS V3.0MR6的新特性基于用户认证的路由,将两组用户的流量分开,然后进行流量管理。如下图

44、。 逻辑拓扑及配置方法: 1. 将FortiGate分成两个VDOM:auth(user authentication)& ts(traffic shaping),分别用于用户认证和流量控制; 2. 两个VDOM之间以Inter-VDOM-link连接,可以节约物理端口以及不必要的外部连线,以下通过基于用户认证的路由方式,将Teacher组流量分配到teacherlink,Student组流量分配到studentlink; 3. 在IAS Radius Server(Windows 2003 Active Directory Server)上建立2个用户:teacher和student,分别属

45、于group1和group2用户组; o 配置IAS服务如下: (点击放大)配置Radius Client(点击放大)配置2条远程访问策略,分别对应teacher和student两组用户Teacher策略:对应group1(点击放大)在teacher策略的高级属性中添加Fortinet的vendor-specific-attribute(VSA,radius属性号26),供应商代码:12356,符合RFC规则,供应商指派的属性:5,属性值:vlan226(此属性值自定义,跟FortiGate中的设置匹配)。Student策略:对应group2,不定义Fortinet的VSA属性注:FortiO

46、S V3.0MR6的VSA属性表见下表:# # Fortinet, Inc. # # RADIUS VSA Dictionary # # This RADIUS dictionary is to be used in conjunction # with FortiOS v3.00 MR6. # # Copyright 2007 # # Technical Support # # #VENDOR Fortinet 12356BEGIN-VENDOR FortinetATTRIBUTE Fortinet-Group-Name 1 stringATTRIBUTE Fortinet-Client-I

47、P-Address 2 ipaddrATTRIBUTE Fortinet-Vdom-Name 3 stringATTRIBUTE Fortinet-Client-IPv6-Address 4 octetsATTRIBUTE Fortinet-Interface-Name 5 string# Integer Translations#END-VENDOR Fortinet参照上表内容,基于用户认证的路由选择需要使用的VSA属性为Fortinet-Interface-Name,因此使用属性编号为5。o FortiGate 的VDOM: auth中关键配置如下: config router stat

48、icedit 1set device studentlink0set gateway 2.2.2.2nextend/缺省路由指向studentlinkconfig firewall pulicyedit 2set srcintf dmzset dstintf studentlink0set srcaddr all set dstaddr all set action acceptset schedule alwaysset service ANY set auth-path enable /启用auth-pathset groups internet nextedit 4set srcintf

49、 dmzset dstintf teacherlink0set srcaddr all set dstaddr all set action acceptset schedule alwaysset service ANY next/dmz-teacherlink的策略也允许 endconfig router auth-pathedit vlan226set device teacherlink0set gateway 1.1.1.2nextend/当Radius认证返回VSA:Fortinet-Interface-Name=vlan226时,选择路径teacherlink; 由于用户teac

50、her(group1)认证时返回该VSA,所以会自动选择teacherlink链路;用户student(group2)认证时不返回VSA,选择缺省路由studentlink链路。 o 在VDOM: ts中对teacherlink和studentlink设置不同的流量控制,实现设计目的。 config firewall pulicyedit 1set srcintf teacherlink1set dstintf wan1set srcaddr all set dstaddr all set action acceptset schedule alwaysset service ANY set

51、trafficshaping enableset maxbandwidth 40set nat enablenextedit 2set srcintf studentlink1set dstintf wan1set srcaddr all set dstaddr all set action acceptset schedule alwaysset service ANY set trafficshaping enableset maxbandwidth 20set nat enablenextend如何配置SSL VPN1SSL VPN功能介绍 11 SSL VPN功能介绍 FortiGat

52、e SSL VPN功能使用SSL和代理技术使授权用户得到安全的可靠的Web客户端,服务器端应用或者其他文件资源共享等等服务。FortiGate SSL VPN只能工作在NAT模式下面,透明模式不支持SSL VPN功能。FortiGate SSL VPN提供如下2种工作模式: A、Web模式,远程用户使用浏览器就可以通过这种模式的SSL VPN访问公司内部资源,只限于HTTP/HTTPS,FTP,SMB/CIFS,Telnet,VNC,RDP服务; B、隧道模式,防火墙会虚拟出一个“ssl.root”接口出来,所有使用SSL隧道模式的流量都相当于进出此SSL VPN接口,远程用户需要安装一个SS

53、L VPN的客户端软件,支持所有的应用。 12 典型拓扑结构如下, (点击放大)13 SSL VPN支持的认证协议有: 1. 本地认证 2. Radius认证 3. Tacacs+认证 4. LDAP认证 5. PKI证书认证 6. Windows AD认证 14 SSL VPN 和 IPSEC VPN比较 SSL VPN IPSEC VPN1. 主要针对漫游用户 主要用于站点直接 2. 基于Web应用 基于IP层的安全协议 3. 主要应用于2点直接VPN连接 主要应用于多点,构建VPN网络 4. 有浏览器就可以使用 需要安装特定的IPSEC VPN客户端软件 5. 基于用户的访问控制策略 主

54、要是基于站点的访问控制策略 6. 没有备份功能 具有隧道备份和连接备份功能 2Web模式配置 Web模式配置大概需要如下几个步骤: 1. 启用SSL VPN; 2. 新建SSL VPN用户 3. 新建SSL VPN用户组 4. 建立SSL VPN策略 下面我们具体介绍一下Web模式的详细配置。 21启用SSL VPN打开Web浏览器登陆防火墙,进入 虚拟专网-SSL-设置,勾上“启动SSL-VPN”,其他配置根据需要修改或使用默认配置就可以了,如下图:(点击放大)22新建SSL VPN用户 进入 设置用户-本地,点击“新建”按钮新建一个本地用户,用户类型我们同时可以支持本地用户,Radius用

55、户,Tacacs+用户,LDAP用户等等,这里我们只使用本地用户举例,如下图:(点击放大)23 新建SSL VPN用户组 进入 设置用户-用户组,点击“新建”按钮新建一个SSL类别的用户组,可用成员选择上面新建的用户成员,启动Web应用里面可以选择上需要开通的SSL VPN服务,其他默认设置就可以了,如下图所示:(点击放大)24 建立SSL VPN策略 进入 防火墙-策略,新建一条防火墙策略,源接口是SSL VPN用户端所连接的接口,源地址可以是任意,目的接口是服务器所连接的接口,目的地址可以是只能允许访问的服务器地址段或任意服务器地址,模式是:SSL-VPN,可用组选择刚刚建立的SSL VPN类型的用户组就可以了,具体如下图显示:(点击放大)FortiGate防火墙模式使用的SSL VPN的端口是10443,这样,就可以从外网通过https:/防火墙外网口地址:10443 登陆到防火墙Web模式的SSL VPN入口,通过防火墙认证后使用SSL VPN访问内网服务器资源了。25 如何设置防火墙默认的SSL VPN登陆端口,具体如下: (点击放大)26 登陆SSL VPN Web模式后的界面如下: 3隧道模式配置 隧道模式的SSL VPN配置必须在Web模式配置完的机场上才能进行,大概步骤如下: 1. 配置Web模式SSL VPN; 2. 打开Web浏览器登陆防火墙,进入 虚拟专

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。