分组密码与数据加密标准【教育类别】

分组密码与数据加密标准【教育类别】

《分组密码与数据加密标准【教育类别】》由会员分享,可在线阅读,更多相关《分组密码与数据加密标准【教育类别】(19页珍藏版)》请在装配图网上搜索。

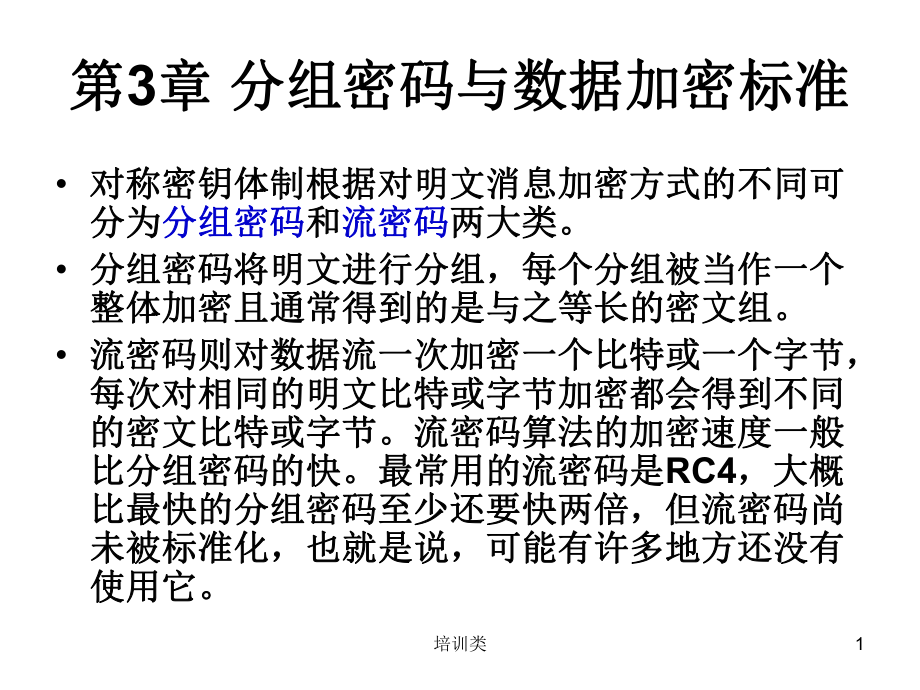

1、第第3章章 分组密码与数据加密标准分组密码与数据加密标准 对称密钥体制根据对明文消息加密方式的不同可对称密钥体制根据对明文消息加密方式的不同可分为分为分组密码分组密码和和流密码流密码两大类。两大类。分组密码将明文进行分组,每个分组被当作一个分组密码将明文进行分组,每个分组被当作一个整体加密且通常得到的是与之等长的密文组。整体加密且通常得到的是与之等长的密文组。流密码则对数据流一次加密一个比特或一个字节,流密码则对数据流一次加密一个比特或一个字节,每次对相同的明文比特或字节加密都会得到不同每次对相同的明文比特或字节加密都会得到不同的密文比特或字节。流密码算法的加密速度一般的密文比特或字节。流密码

2、算法的加密速度一般比分组密码的快。最常用的流密码是比分组密码的快。最常用的流密码是RC4,大概,大概比最快的分组密码至少还要快两倍,但流密码尚比最快的分组密码至少还要快两倍,但流密码尚未被标准化,也就是说,可能有许多地方还没有未被标准化,也就是说,可能有许多地方还没有使用它。使用它。1培训类1 DES的背景与强度的背景与强度 1973年年5月月15日,日,美国国家标准局(NBS),即现在的美国国家标准技术研究所(NIST)向社会公开发起征集数据加密标准的提案,公众对密码标准表现出极大的兴趣,但提交的算法都距要求相去甚远。1974年年8月月27日日,NBS又发出第二次征集。最终,NBS选中了由I

3、BM公司公司研制出来的一种密码技术,并把它当作数据加密标准(DES),该技术是由Horst Feistel领导的一个研究组研制出来的。1976年年11月月23日被采纳作为联邦信息处理标准日被采纳作为联邦信息处理标准46(FIPS PUB 46),并授权在非密级的政府通信),并授权在非密级的政府通信中使用。中使用。2培训类 DES是一种分组密码技术是一种分组密码技术,明文分组长为明文分组长为64位,位,密钥长为密钥长为56位。位。Shannon引进混淆和扩散这两个术语来刻画任何引进混淆和扩散这两个术语来刻画任何密码系统的两个基本构件。密码系统的两个基本构件。“扩散扩散”(Diffusion)是指

4、使明文的统计特征消散是指使明文的统计特征消散于密文中,可以让每个明文数字尽可能地影响多于密文中,可以让每个明文数字尽可能地影响多个密文数字。个密文数字。“混淆混淆”(Confusion)则是尽可)则是尽可能使密文和加密密钥间的统计关系更加复杂,以能使密文和加密密钥间的统计关系更加复杂,以阻止攻击者发现密钥。阻止攻击者发现密钥。3培训类2.Feistel密码结构密码结构 将每组明文分成左右两半将每组明文分成左右两半L0和和R0,在进行,在进行完完n轮迭代后,左右两半再合并到一起以产轮迭代后,左右两半再合并到一起以产生密文分组。其第生密文分组。其第i轮迭代的输入为前一轮轮迭代的输入为前一轮输出的函

5、数:输出的函数:4培训类5培训类3 DES算法算法(1)DES加密算法描述。加密算法描述。6培训类1)初始置换初始置换7培训类2)轮结构)轮结构8培训类9培训类10培训类11培训类3)密钥的产生)密钥的产生12培训类(2)DES解密算法描述。解密算法描述。作为Feistel密码,DES的解密算法与加密算法是相同的,只是子密钥的使用次序相反。13培训类(3)雪崩效应 明文或密钥的微小改变将对密文产生很大的影响是任何加密算法所期望的一个好性质。特别地,明文或密钥的某一位发生变化会导致密文的很多位发生变化。如果密文的改变很小,可能会给分析者提供缩小搜索密钥或明文空间的渠道。14培训类15培训类4.D

6、ES的安全性的安全性 从从DES算法的加密过程中,可以看出,密算法的加密过程中,可以看出,密文分组文分组Ci是明文分组是明文分组mi与密钥与密钥k经过充分揉经过充分揉合后的输出结果。合后的输出结果。DES算法有雪崩效应,算法有雪崩效应,即明文分组中的即明文分组中的1个个bit位的变化,将引起密位的变化,将引起密文分组很大的变化,不可能出现明文分组文分组很大的变化,不可能出现明文分组的某一字母出现多少次,密文中与之对应的某一字母出现多少次,密文中与之对应的另一字母也出现多少次的现象。这使得的另一字母也出现多少次的现象。这使得攻击者不能通过统计分析来破解密文。攻击者不能通过统计分析来破解密文。DE

7、S算法具有较强的抗攻击性。算法具有较强的抗攻击性。16培训类 在在DES算法公布之初,因为算法公布之初,因为DES算法中的一个关键部分算法中的一个关键部分密码盒(在密码盒(在16次迭代变换中用到的)的设计准则没有公次迭代变换中用到的)的设计准则没有公开,所以许多密码专家都担心密码盒中可能包含有开,所以许多密码专家都担心密码盒中可能包含有“陷门陷门”(如果(如果“陷门陷门”确实存在,那么知道密码盒的人就很容易确实存在,那么知道密码盒的人就很容易解密)。尽管如此,解密)。尽管如此,DES在许多领域还是得到了广泛的应在许多领域还是得到了广泛的应用。但到了用。但到了1997年,年,DES的的56bit

8、有效密钥的安全性受到有效密钥的安全性受到了极大的威胁。了极大的威胁。RSA发起的一个合作项目利用发起的一个合作项目利用Internet连连接上接上7万多台计算机,在万多台计算机,在96天的时间内破解了一个天的时间内破解了一个DES密密钥钥5。1998年,年,EFF(Eectronic Frontier Foundation,电子领域基金会)在电子领域基金会)在3天之内破译了天之内破译了DES。1999年,年,EFF在不到在不到24小时又破解了一个小时又破解了一个DES密钥。密钥。17培训类 上述的一切都说明:上述的一切都说明:DES看起来已经不足看起来已经不足以保证敏感数据的安全。作为临时标准

9、,以保证敏感数据的安全。作为临时标准,1999,NIST把三重把三重DES作为国家的临时标作为国家的临时标准准8。三重。三重DES是指利用是指利用DES算法,对明算法,对明文的一个分组进行三次加密。但三重文的一个分组进行三次加密。但三重DES存在一个较大的问题,存在一个较大的问题,DES本身在加密和本身在加密和解密数据时就需要较长时间,三重解密数据时就需要较长时间,三重DES的的耗时是耗时是DES的三倍,这使得速度要求较高的三倍,这使得速度要求较高的一些应用无法实现。人们需要一个新的的一些应用无法实现。人们需要一个新的算法。算法。18培训类思考题:思考题:1.什么是对称密码体制?对称密钥体制根什么是对称密码体制?对称密钥体制根据对明文消息加密方式的不同可分为哪几据对明文消息加密方式的不同可分为哪几类?类?DES属于哪类对称密码体制?属于哪类对称密码体制?2.DES密码体制中的明文(或密文)分组密码体制中的明文(或密文)分组是多少是多少bit?密钥又是多少?密钥又是多少bit?3.什么叫雪崩效应?什么叫雪崩效应?19培训类

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。

最新文档

- 高中物理-第3章-专题-弹力摩擦力综合问题及物体的受力分析ppt课件-新人教版必修1

- 高中英语外研版选修六ppt课件:Module+2+Section+Ⅰ+Introduction+&+Reading+—+Pre-reading

- 高中英语外研版必修三ppt课件:Module+4+Section+Ⅴ+Writing—+环保类作文

- 高中英语必修4-Unit-2-Working-the-landppt课件

- 《高等石油地质》复习资料--课件

- 高中英语人教选修6ppt课件:Unit-3-Section-Ⅱ

- 高中信息技术基础《初识冒泡排序》优质课教学ppt课件

- 高中议论文语段训练修改ppt课件

- 高中英语必修五人教版ppt课件:Unit-3-Period-Three

- 党课ppt课件信仰的力量精编版

- 蔬果变变变课件

- 中央空调系统构成和设备配置课件

- 促进身心健康课件-人教课标版

- 传出神经系统药理---课件

- 一年级数学10的分与合课件