信息安全系统技术教学大纲设计

信息安全系统技术教学大纲设计

《信息安全系统技术教学大纲设计》由会员分享,可在线阅读,更多相关《信息安全系统技术教学大纲设计(10页珍藏版)》请在装配图网上搜索。

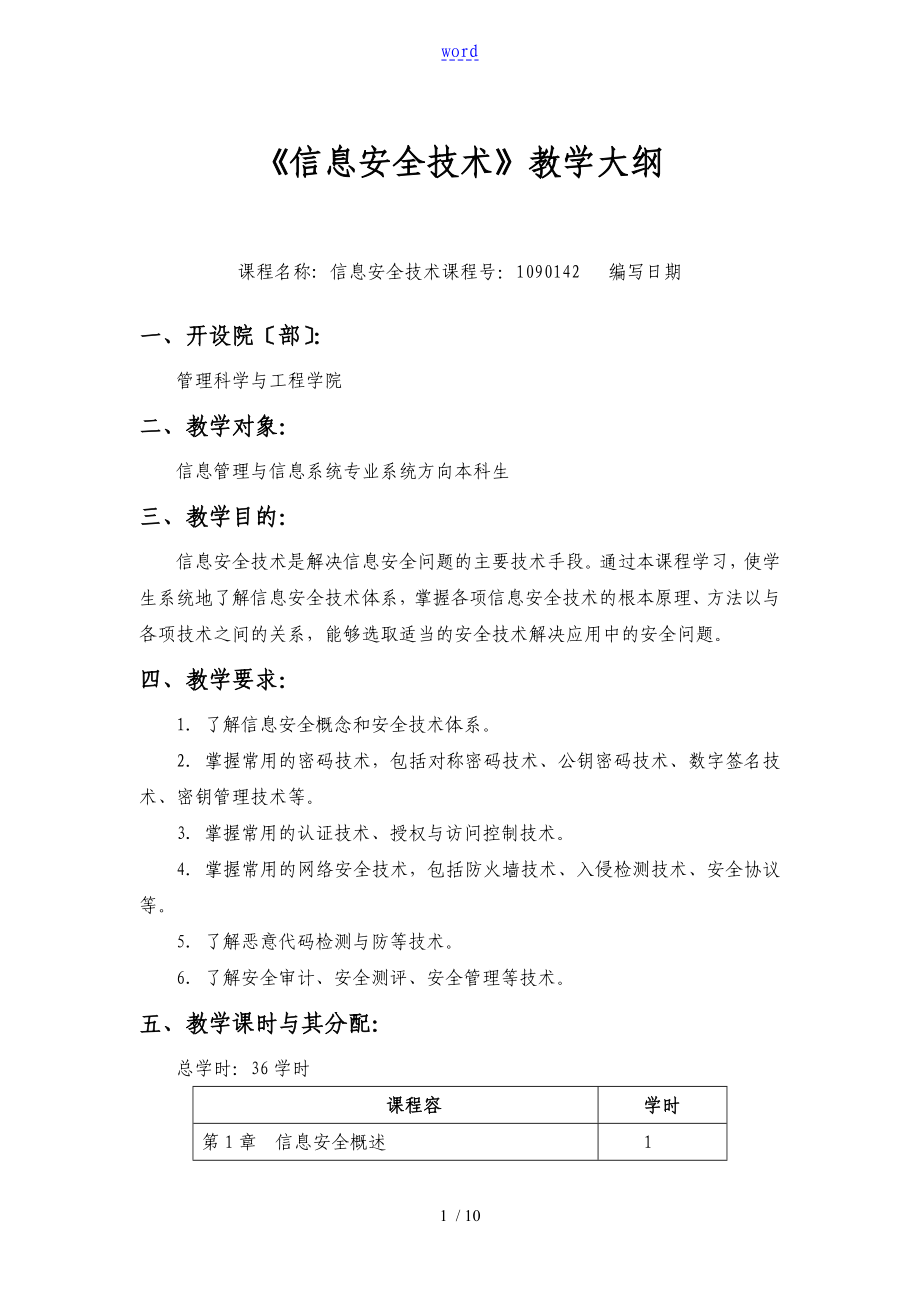

1、word信息安全技术教学大纲课程名称: 信息安全技术课程号:1090142 编写日期一、开设院部:管理科学与工程学院二、教学对象:信息管理与信息系统专业系统方向本科生三、教学目的:信息安全技术是解决信息安全问题的主要技术手段。通过本课程学习,使学生系统地了解信息安全技术体系,掌握各项信息安全技术的根本原理、方法以与各项技术之间的关系,能够选取适当的安全技术解决应用中的安全问题。四、教学要求:1了解信息安全概念和安全技术体系。2掌握常用的密码技术,包括对称密码技术、公钥密码技术、数字签名技术、密钥管理技术等。3掌握常用的认证技术、授权与访问控制技术。4掌握常用的网络安全技术,包括防火墙技术、入侵

2、检测技术、安全协议等。5了解恶意代码检测与防等技术。6了解安全审计、安全测评、安全管理等技术。五、教学课时与其分配:总学时:36学时课程容学时第1章信息安全概述1第2章密码学根底1第3章对称密码体制4第4章公钥密码体制4第5章消息认证4第6章身份认证与数字签名4第7章密钥管理2第8章访问控制2第9章网络攻击技术2第10章恶意代码分析2第11章网络安全防御系统6第12章安全协议2第13章安全评价标准2总学时36六、考核:考核形式:期末考查与平时考核相结合,考查占70%,平时占30%。平时考核包括考勤、作业、主题报告。期末考查以随堂试卷开卷形式进展。七、教材:熊平.信息安全原理与应用第2版. :清

3、华大学, 2012.八、主要参考书目:1、世永.网络安全原理与应用. 科学, 2005.2、翟健宏.信息安全导论.科学, 2011.3、王昭.信息安全原理与应用.电子工业, 2010.4、建华、恭亮、陆松年、薛质.信息安全综合实践. 清华大学, 2010.5、谷利泽, 世慧, 义先.现代密码学教程.邮电大学, 2009.6、熊平、朱天清. 信息安全原理与应用.清华大学, 2009.7、建伟 等.网络安全实验教程第2版.清华大学, 2012.九、讲授提纲: 第1章信息安全概述1学时教学目的和要求掌握信息安全概念,了解信息安全开展历程,明确信息安全的目标,了解信息安全的研究容。教学容第2章密码学根

4、底1学时教学目的和要求了解密码学的开展历史,掌握密码学的根本概念,熟悉密码系统的分类、密码分析的方法以与经典密码学采用的主要技术。教学容2.1 密码学的开展历史2.2 密码学的根本概念2.3 密码系统的分类2.4 密码分析2.4.1 密码分析学2.4.2 穷举攻击2.5 经典密码学2.5.1 代换密码2.5.2 置换技术2.5.3 转轮机2.5.4隐蔽通道和隐写术第3章对称密码体制4学时教学目的和要求掌握分组密码根本概念,掌握数据加密标准DES和高级加密标准AES的工作原理,了解序列密码和其他对称加密算法的工作原理。教学容3.1 分组密码3.2 数据加密标准3.2.1 数据加密标准简介3.2.

5、2 DES加密解密原理3.2.3DES的安全性3.2.4多重DES3.3 高级加密标准AES3.3.1 AES概述3.3.2 AES加密数学根底3.3.3AES加密原理3.3.4AES的解密变换3.3.5AES加密算法性能分析3.4 序列密码3.4.1 序列密码的原理3.4.2 RC43.5 其他对称加密算法第4章公钥密码体制4学时教学目的和要求掌握公钥密码体制的概念和根本工作原理,掌握根本的数论知识,深刻理解RSA公钥密码算法,了解其它常用的公钥密码算法。教学容4.1 公钥密码体制的产生4.2 数论根底4.2.1 根本概念4.2.2 欧几里得算法4.2.3乘法逆元4.2.4费尔马小定理4.2

6、.5欧拉函数和欧拉定理4.2.6离散对数4.3 公钥密码体制的根本原理4.3.1 公钥密码体制的根本构成4.3.2 加密解密协议4.3.3公钥密码应满足的要求4.4 RSA公钥密码体制4.4.1 RSA算法4.4.2 RSA算法在计算上的可行性分析4.4.3RSA的安全性4.5 其他公钥密码算法4.5.1 ElGamal密码4.5.2 椭圆曲线密码体制第5章消息认证4学时教学目的和要求掌握消息认证根本概念,理解消息加密认证方法,掌握消息认证码的工作原理与使用方法,理解Hash函数的功能与特点。教学容5.1 消息认证根本概念5.2 消息加密认证5.3 消息认证码5.3.1 消息认证码的根本用法5

7、.3.2 消息认证码的安全性5.3.3基于DES的消息认证码5.4 Hash函数5.4.1 根本概念5.4.2 认证方法5.4.3常用Hash算法5.4.4对Hash函数的攻击第6章身份认证与数字签名4学时教学目的和要求掌握身份认证的作用与根本方法,掌握数字签名的原理以与常用的数字签名算法。教学容6.1 身份认证6.1.1 身份认证的物理根底6.1.2 身份认证方式6.1.3Kerberos协议6.1.4零知识证明6.2 数字签名6.2.1 数字签名原理6.2.2 数字签名算法第7章密钥管理2学时教学目的和要求了解密钥管理涉与的各种操作,掌握对称密码体制和公钥密码体制密钥管理的技术与方法。教学

8、容7.1 对称密码体制的密钥管理7.1.1 密钥分级7.1.2 密钥生成7.1.3密钥的存储与备份7.1.4密钥分配7.1.5密钥的更新7.1.6密钥的终止和销毁7.2 公钥密码体制的密钥管理7.2.1 公钥的分配7.2.2 数字证书7.2.37.2.4公钥根底设施第8章访问控制2学时教学目的和要求理解访问控制的作用,了解访问控制策略的主要种类,掌握访问控制的应用方法。教学容8.1 访问控制概述8.2 访问控制策略8.2.1 自主访问控制8.2.2 强制访问控制8.2.3基于角色的访问控制8.2.4基于任务的访问控制8.2.5基于对象的访问控制8.3 网络访问控制的应用8.3.1 MAC地址过

9、滤8.3.2 VLAN隔离8.3.3ACL访问控制列表8.3.4防火墙访问控制第9章网络攻击技术2学时教学目的和要求了解常用的网络攻击技术,了解常用的网络攻击软件的使用方法。教学容9.1 侦查9.2 扫描9.2.1 端口扫描9.2.2 漏洞扫描9.2.3实用扫描器简介9.3 获取访问权限9.3.1 缓冲区溢出9.3.2 SQL注入攻击9.4保持访问权限9.5消除入侵痕迹9.6拒绝服务攻击第10章恶意代码分析2学时教学目的和要求了解各种恶意代码的特点与破坏性,掌握恶意代码的机理和恶意代码分析与检测的方法,掌握恶意代码去除技术和预防方法。教学容10.1 病毒10.1.1 感染10.1.2 传播机制

10、10.1.3防御病毒10.2 蠕虫10.3 恶意移动代码10.4 后门10.5特洛伊木马10.6RootKit第11章网络安全防御系统6学时教学目的和要求掌握防火墙与入侵检测系统的根本知识,理解防火墙系统与入侵检测系统的工作原理,掌握防火墙系统和入侵检测系统的部署与使用,了解入侵防御系统和统一威胁管理的根本原理。教学容11.1 防火墙系统11.1.1 防火墙的定义11.1.2 防火墙的分类11.1.3包过滤防火墙11.1.4状态防火墙11.1.5应用网关防火墙11.1.6混合防火墙与防火墙系统11.1.7防火墙的体系结构11.2 入侵检测系统11.2.1 入侵检测系统概述11.2.2 入侵检测

11、系统分类11.2.3入侵检测方法11.2.4网络入侵检测系统Snort简介11.2.5入侵检测的局限性与开展方向11.3 入侵防御系统11.3.1 入侵防御系统概述11.3.2 入侵防御系统的原理11.3.3IPS的分类11.3.4IPS的局限性11.4 统一威胁管理UTM11.4.1 UTM概述11.4.2 UTM技术原理11.4.3UTM的优势与局限性第12章安全协议2学时教学目的和要求了解安全协议的根本概念与作用,理解IPSec协议、SSL协议、安全电子交易协议等常用的安全协议的原理和使用的场景,掌握这些协议的使用方法。教学容12.1 安全协议概述12.1.1 安全协议根本概念12.1.

12、2 TCP/IP安全分析12.1.3TCP/IP安全架构12.2 IPSec协议12.2.1 根本概念和术语12.2.2 IPSec组成12.2.3IPSec的工作模式12.2.4IPSec的应用12.3 SSL协议12.3.1 SSL协议概述12.3.2 SSL协议的分层结构12.3.3SSL握手协议12.3.4SSL记录协议12.3.5SSL协议安全性分析12.4 安全电子交易协议12.4.1 SET协议概述12.4.2 SET交易的参与者12.4.3双重签名12.4.4SET的交易流程12.4.5SET协议的安全性分析第13章安全评价标准2学时教学目的和要求了解信息安全测评的开展过程,掌

13、握信息安全验证与测试技术,熟悉信息安全评估准如此与主要的模型与方法。教学容13.1 可信计算机系统评价标准13.1.1 TCSEC的主要概念13.1.2 计算机系统的安全等级13.2 通用评估准如此13.2.1 CC的主要用户13.2.2 CC的组成13.2.3评估保证级别EAL13.2.4CC的特点13.3 我国信息系统安全评价标准13.3.1 所涉与的术语13.3.2 等级的划分与各等级的要求13.3.3对标准的分析信息安全实验1. 三重DES加密软件的开发2. PGP软件的使用3. 配置访问控制列表4. 网络侦听与协议分析5. VRRP协议与其配置6. Windows XP防火墙的配置7. 入侵检测系统Snort的使用8. 信息系统安全保护等级定级10 / 10

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。