南开大学21秋《网络技术与应用》在线作业三满分答案71

南开大学21秋《网络技术与应用》在线作业三满分答案71

《南开大学21秋《网络技术与应用》在线作业三满分答案71》由会员分享,可在线阅读,更多相关《南开大学21秋《网络技术与应用》在线作业三满分答案71(13页珍藏版)》请在装配图网上搜索。

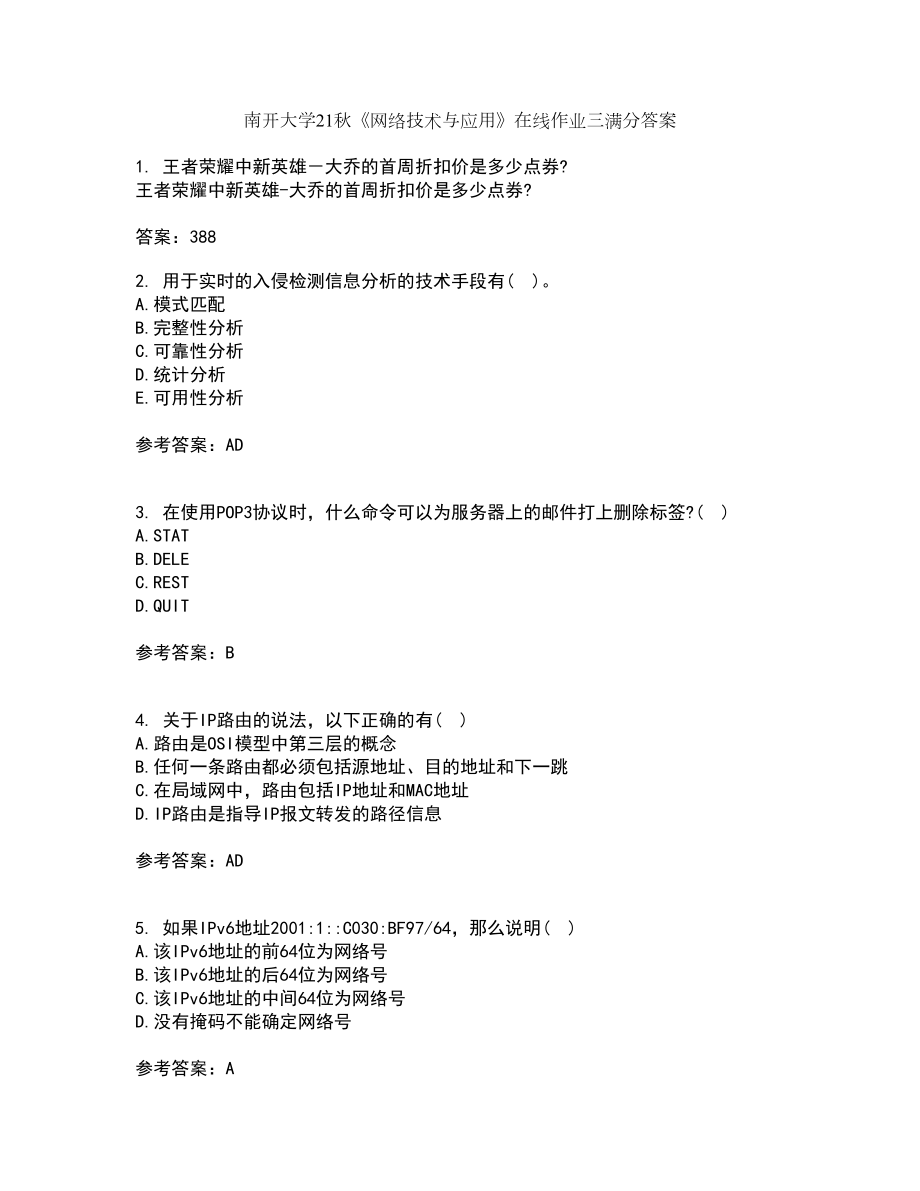

1、南开大学21秋网络技术与应用在线作业三满分答案1. 王者荣耀中新英雄大乔的首周折扣价是多少点券?王者荣耀中新英雄-大乔的首周折扣价是多少点券?答案:3882. 用于实时的入侵检测信息分析的技术手段有( )。A.模式匹配B.完整性分析C.可靠性分析D.统计分析E.可用性分析参考答案:AD3. 在使用POP3协议时,什么命令可以为服务器上的邮件打上删除标签?( )A.STATB.DELEC.RESTD.QUIT参考答案:B4. 关于IP路由的说法,以下正确的有( )A.路由是OSI模型中第三层的概念B.任何一条路由都必须包括源地址、目的地址和下一跳C.在局域网中,路由包括IP地址和MAC地址D.I

2、P路由是指导IP报文转发的路径信息参考答案:AD5. 如果IPv6地址2001:1:C030:BF97/64,那么说明( )A.该IPv6地址的前64位为网络号B.该IPv6地址的后64位为网络号C.该IPv6地址的中间64位为网络号D.没有掩码不能确定网络号参考答案:A6. 关于以太网“冲突”的描述中,正确的是( )。A.是由CSMA/CD的错误造成的B.是由网络管理员的失误造成的C.是由操作系统错误造成的D.是一种正常现象参考答案:D7. 关于MTU的描述中,正确的是( )。A.MTU是maximum transmission unit的缩写B.不同物理网络的MTU可能不同C.MTU规定了

3、一个帧最多能够携带的数据量D.IP数据报的尺寸大于要发往物理网络的MTU,该数据报将会被抛弃参考答案:D8. PING命令使用ICMP回送请求与回送回答报文来测试两主机之间的连通性。( )A.正确B.错误参考答案:A9. 关于NAT的描述中,正确的是( )。A.NAT是为了解决IP地址短缺问题而设计的B.NAPT是NAT的技术类型之一C.NAT可以在一定程度上提高内部网络的可靠性D.NAT有时会给P2P应用带来一些问题参考答案:ABD10. 目前计算机网络中使用的交换方式通常为线路交换方式。( )A.正确B.错误参考答案:B11. 在IP数据报中,如果报头长度字段的值为5,那么报头长度为多少字

4、节?( )A.5B.10C.15D.20参考答案:D12. DES的最大缺陷在于( )。A.除S盒外,都使用了标准的算术和逻辑运算B.密钥长度较短,经不住穷举攻击C.DES的雪崩效应,即明文或密钥的微小改变将对密文产生很大影响D.S盒可能存在陷门参考答案:B13. 按照RIP协议,路由信息应该广播给( )。A.相邻路由器B.相邻主机C.全网的路由器D.全网的主机参考答案:A14. 从最长匹配的观点看,默认路由是最优路由。( )A.正确B.错误参考答案:B15. 使用误用检测技术的入侵检测系统很难检测到新的攻击行为和原有攻击行为的变种。( )A.正确B.错误参考答案:A16. 公钥密码体制算法用

5、一个密钥进行加密,而用另一个不同但是有关的密钥进行解密。( )A.正确B.错误参考答案:A17. 在IP数据报分片以后,该数据报的所有分片到达目的主机经过的路径可能不同。( )A.正确B.错误参考答案:A18. 在黑客攻击技术中,( )是黑客发现获得主机信息的一种最佳途径。A.端口扫描B.网络监听C.口令破解D.木马程序参考答案:A19. 可以被数据完整性机制防止的攻击方式是( )。A.假冒源地址或用户的地址欺骗攻击B.抵赖做过信息的递交行为C.数据中途被攻击者窃听获取D.数据在途中被攻击者篡改或破坏参考答案:D20. 关于IBSS中信标帧的描述中,正确的是( )。A.信标帧只能由第一个加入结

6、点发送B.信标帧只能由最后一个加入结点发送C.信标帧由AP发送D.加入网络的所有结点都有可能发送信标帧参考答案:D21. 法的地位是指一部法律在整个法律体系中有没有,有没有自己独立存在的理由和必要性。法的地位是指一部法律在整个法律体系中有没有,有没有自己独立存在的理由和必要性。参考答案:自己独立存在的位置22. 在OSI参考模型中,网络层的主要功能是( )。A.路由选择B.比特传输C.接入介质控制D.数据表示参考答案:A23. 关于HTTP请求报文的描述中,错误的是( )。A.含有一个请求行B.含有一个状态行C.含有若干个报头行D.有些含有报文体参考答案:B24. 域名解析的两种方式是( )。

7、A.递归和反复B.集中和分布C.安全和可靠D.并行和串行参考答案:A25. 在SMTP协议中,响应代码220表示( )A.域服务准备好B.帮助应答C.命令未实现D.邮箱不可用参考答案:A26. 决定局域网与城域网特性的三个主要的技术要素是( )。A、网络拓扑、传输介质与介质访问控制方法B、协议类型、层次结构与传输速率C、应用软件、通信机制与安全机制D、传输速率、误码率与覆盖范围参考答案:A27. 关于层次型命名机制的描述中,错误的是( )。A.将名字空间划分成一个树状结构B.名字树中结点标识符的无序组合C.同一子树下每层结点标识符不冲突,完整的名字就不会冲突D.对层次型名子可以采用层次化管理参

8、考答案:B28. 公钥密码基础设施PKI解决了信息系统中的( )问题。A.身份信任B.权限管理C.安全审计D.加密参考答案:A29. 在无类别域间选路中,路由表通常由几元组表示?( )A.二B.三C.四D.五参考答案:B30. 以下哪种(或哪些种)传输介质适合于结构化布线?( )A.粗同轴电缆B.细同轴电缆C.非屏蔽双绞线D.光纤参考答案:CD31. 防止被动攻击的主要方法为( )。A.加密B.认证C.签名D.摘要参考答案:A32. 大部分恶习意网站所携带的病毒就是脚本病毒。( )A.正确B.错误参考答案:A33. P2DR是安全策略通过防护措施实施。( )A.正确B.错误参考答案:B34.

9、在共享式以太网中,如果在发送一个帧时发送了多次碰撞,那么后退延迟一定会选择一个较长的时间。( )T.对F.错参考答案:F35. 通过网络扫描,可以判断目标主机的操作系统类型。( )A.正确B.错误参考答案:A36. 在电子邮件系统中,客户机通常( )。A.发送和接收邮件都使用SMTPB.发送和接收邮件都使用POPC.发送邮件使用SMTP,接收邮件使用POPD.发送邮件使用POP,接收邮件使用SMTP参考答案:C37. 命令“arp-s157.55.85.212 00-aa-00-62-c6-09”的意义是将IP地址157.55.85.212与MAC地址00-aa-00-62-c6-09的映射关

10、系添加到高速缓冲区的ARP表中。( )A.正确B.错误参考答案:A38. 如果一个网络中拥有100台主机和1台路由器,那么该网络的掩码应该是( )A.255.255.255.128B.255.255.255.192C.255.255.255.224D.255.255.255.240参考答案:A39. 在电子邮件系统中,用户发送邮件使用的协议为( )。A.SMTPB.POP3C.IMAPD.SNMP参考答案:A40. 在日常生活中,以下哪些选项容易造成我们的敏感信息被非法窃取?( )A.随意丢弃快递单或包裹B.在网上注册网站会员后详细填写真实姓名、电话、身份证号、住址等信息C.电脑不设置锁屏密码

11、D.定期更新各类平台的密码,密码中涵盖数字、大小写字母和特殊符号参考答案:ABC41. IEEE 802.1Q标准规定了交换机和交换机之间如何传递VLAN信息和VLAN数据流。( )T.对F.错参考答案:T42. 通过无线电侦听获取密文,并对密文进行破译属于唯密文攻击。( )A.正确B.错误参考答案:A43. 数字证书上除了有签证机关、序列号、加密算法、生效日期等等外,还有( )。A.公钥B.私钥C.用户帐户参考答案:A44. 基于被验证者的家属指纹不属于用户身份认证的范畴。( )A.正确B.错误参考答案:A45. 在网络安全领域,社会工程学常被黑客用于( )。A.踩点阶段的信息收集B.获得目

12、标webshellC.组合密码的爆破D.定位目标真实信息参考答案:ACD46. 大话西游手游怎么结义?大话西游手游怎么结义?1、结义的玩家必须大于等于2,结义时玩家相互之间的友好度必须达到3000。满足条件后,可以前往东海渔村桃花处申请结义任务。2、成功完成任务后,结义成功。如果有新的玩家想要加入你们的结义团体中,那么就需要所有已经结义的玩家带上这位新伙伴,前往桃花处再次申请,当然条件依然是友好度相互之间达到3000。47. 在OSI模型中,第N层和其上的N+l层的关系是:( )。A、N层为N+1层提供服务B、N+1层将从N层接收的信息增了一个头C、N层利用N+1层提供的服务D、N层对N+1层

13、没有任何作用参考答案:A48. 目前计算机网络中使用的交换方式通常为线路交换方式。( )T.对F.错参考答案:F49. 一个IP地址的二进制值为11001010 01011101 01111000 00101100,它可以用点分十进制表示为( )。A.202.93.120.44B.120.39.202.35C.CA.9D.78.2CD.CA.9D.2C.78参考答案:A50. 在电子邮件系统中,邮件服务器和邮件服务器之间使用的协议是( )A.SMTPB.POP3C.IMAPD.SNMP参考答案:A51. 以下哪一项攻击无法窃取传输过程中的数据?( )A.DHCP欺骗攻击B.ARP骗攻击C.转发

14、表溢出攻击D.源IP地址欺骗攻击参考答案:D52. 如果主机A与主机B的8080端口建立了一条TCP连接,那么主机C就不能与主机B的8080端口再建立TCP连接。( )A.正确B.错误参考答案:B53. 从安全属性对各种网络攻击进行分类,阻断攻击是针对的攻击( )。A.机密性B.可用性C.完整性D.真实性参考答案:B54. 在数字通信中发送端和接收端必须以某种方式保持同步。( )A.正确B.错误参考答案:A55. 在客户-服务器模型中,标识一个特定的服务通常使用( )。A.TCP和UDP的端口号B.随机选择的16位数C.主机上网卡的MAC地址D.CPU的序列号参考答案:A56. 在分布式非结构

15、化对等网络中,信息查询通常采用( )的方式位A.洪泛B.集中C.串行D.流水线参考答案:A57. 一台主机的IP地址为202.113.25.6,掩码为255.255.255.0。如果该主机需要向205.3.8.0网络进行广播,那么它应该使用的目的IP地址为( )。A.255.0.0.0B.202.113.25.255C.205.3.8.255D.255.255.255.255参考答案:C58. 应用层FTP协议主要用于实现( )网络服务功能。A、互联网中远程登录功能B、互联网中交互文件传输功能C、网络设备之间交换路由信息D、网络中不同主机间的文件共享参考答案:B59. 以下不属于无线介质的是( )A.激光B.电磁波C.光纤D.微波参考答案:C60. 入侵检测系统可以弥补企业安全防御系统中安全缺陷和漏洞。( )A.正确B.错误参考答案:B

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。