南开大学21春《密码学》离线作业2参考答案77

南开大学21春《密码学》离线作业2参考答案77

《南开大学21春《密码学》离线作业2参考答案77》由会员分享,可在线阅读,更多相关《南开大学21春《密码学》离线作业2参考答案77(12页珍藏版)》请在装配图网上搜索。

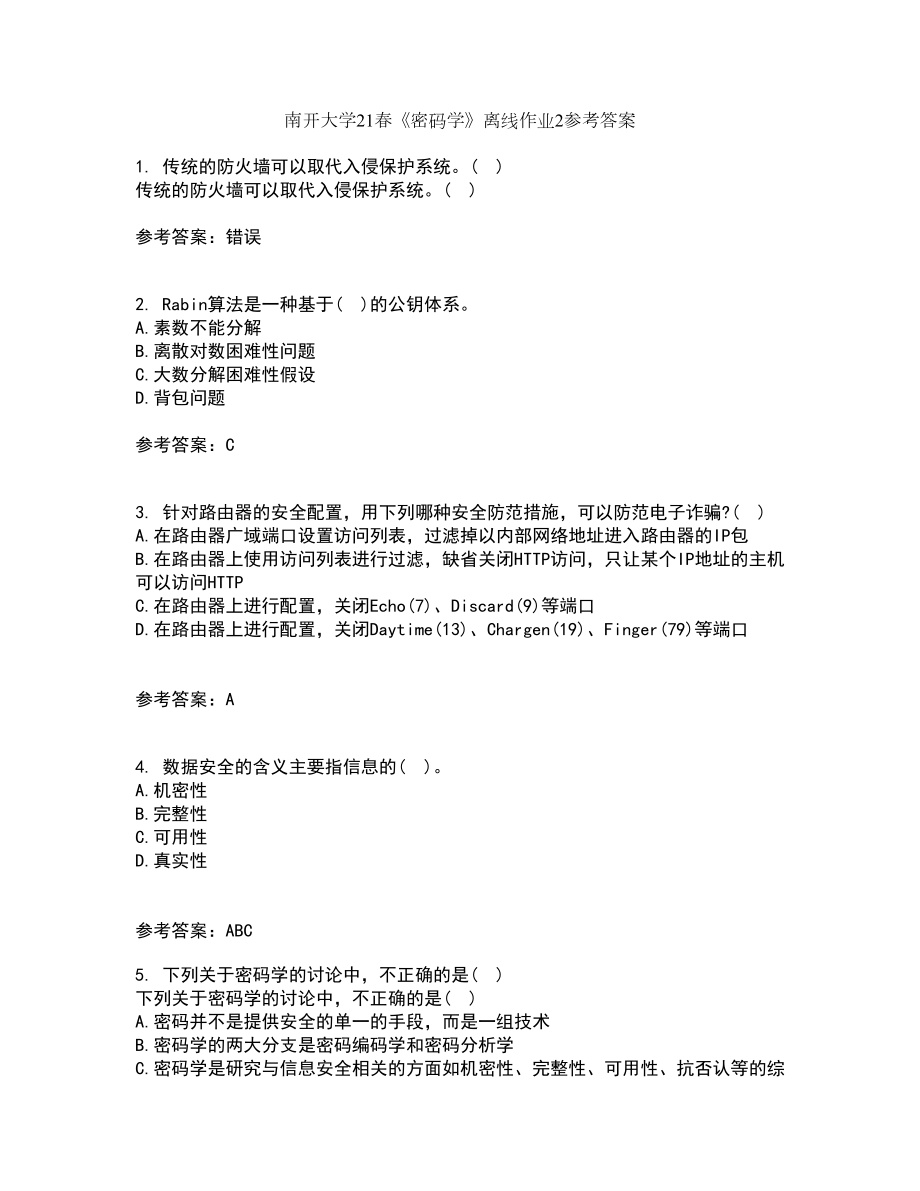

1、南开大学21春密码学离线作业2参考答案1. 传统的防火墙可以取代入侵保护系统。( )传统的防火墙可以取代入侵保护系统。( )参考答案:错误2. Rabin算法是一种基于( )的公钥体系。A.素数不能分解B.离散对数困难性问题C.大数分解困难性假设D.背包问题参考答案:C3. 针对路由器的安全配置,用下列哪种安全防范措施,可以防范电子诈骗?( )A.在路由器广域端口设置访问列表,过滤掉以内部网络地址进入路由器的IP包B.在路由器上使用访问列表进行过滤,缺省关闭HTTP访问,只让某个IP地址的主机可以访问HTTPC.在路由器上进行配置,关闭Echo(7)、Discard(9)等端口D.在路由器上进

2、行配置,关闭Daytime(13)、Chargen(19)、Finger(79)等端口参考答案:A4. 数据安全的含义主要指信息的( )。A.机密性B.完整性C.可用性D.真实性参考答案:ABC5. 下列关于密码学的讨论中,不正确的是( )下列关于密码学的讨论中,不正确的是( )A.密码并不是提供安全的单一的手段,而是一组技术B.密码学的两大分支是密码编码学和密码分析学C.密码学是研究与信息安全相关的方面如机密性、完整性、可用性、抗否认等的综合技术D.密码学中存在可用的一次一密密码体制,它是绝对安全的参考答案:D6. 肩窥攻击,是指通过窥看用户的键盘输入,鼠标移动等方式来获取用户口令。因此,防

3、范肩窥攻击的方法是( )。A.设置防窥看障碍B.切断被窥看的途径C.设置复杂口令D.定期修改密码参考答案:B7. 设H是一个Hash函数,如果寻找两个不同的效益x和x1使得H(x)=H(x1)在计算上是不可行的,则称H是随机碰撞的。( )T.对F.错参考答案:F8. IPsec传输模式不能实现对端用户的透明服务。用户为了获得IPsec提供的安全服务,必须消耗内存,花费处理时间。 ( )此题为判断题(对,错)。正确答案:正确9. 跨站请求伪造攻击防御主要有( )。A、验证码B、请求检查C、反CSRF令牌D、输出检查E、端口开放答案:ABCDE10. 数据加密标准DES的迭代轮数是( )A.8B.

4、12C.16D.64参考答案:C11. 密码学在信息安全中的应用是多样的,以下( )不属于密码学的具体应用。A.生成种种网络协议B.消息认证,确保信息完整性C.加密技术,保护传输信息D.进行身份认证参考答案:A12. 以下对于混合加密方式说法正确的是( )。A.使用公开密钥密码体制对要传输的信息(明文)进行加解密处理B.使用对称加密算法对要传输的信息(明文)进行加解密处理C.使用公开密钥密码体制对对称加密密码体制的密钥进行加密后的通信D.对称密钥交换的安全信道是通过公开密钥密码体制来保证的参考答案:BCD13. 沙箱在物理主机上表现为多个进程,因而可以在有效监控恶意代码行为的前提下,保证主机上

5、的其他程序或者数据不被破坏。( )此题为判断题(对,错)。参考答案:错误14. 简述产生软件危机的原因。参考答案:产生软件危机的原因:1)软件是计算机系统中的逻辑部件,软件产品往往规模庞大,结构复杂。2)软件开发的管理困难。3)软件开发费用不断增加,维护费用急剧上升,直接威胁计算机应用的扩大。4)软件开发技术落后。5)生产方式落后。6)开发工具落后,生产效率提高缓慢。15. 跨站请求伪造攻击的主要危害就是可以让攻击者绕过Web上的权限控制,通过间接的方式执行越权操作。跨站请求伪造攻击的防御方法包括( )。A.验证码B.请求检査C.传输检査D.反CSRF令牌参考答案:ABD16. SAML应用的

6、实现有服务提供者。( )此题为判断题(对,错)。答案:正确17. 在下列密码算法中,属于公钥加密的算法是( )。A.DES算法B.IDEA算法C.椭圆曲线加密算法D.AES算法参考答案:C18. 密钥管理主要研究如何在安全的环境中,为用户分发密钥信息,使得密钥能够安全正确并有效地发挥作用。( )此题为判断题(对,错)。答案:正确19. 负载均衡设备对于服务器处理能力不足的情况能较好防止DDOS攻击,但对于带宽不足的情况是无能为负载均衡设备对于服务器处理能力不足的情况能较好防止DDOS攻击,但对于带宽不足的情况是无能为力的。( )参考答案:正确20. 常见的DNS服务器软件有哪些?A.MYDNS

7、B.BINDC.NTBINDD.WEBLOGIC常见的DNS服务器软件有哪些?A.MYDNSB.BINDC.NTBINDD.WEBLOGIC参考答案:ABC;21. 防火墙中应用的数据包过滤技术是基于数据包的IP地址及TCP端口号的而实现对数据过滤的。( )此题为判断题(对,错)。参考答案:正确22. 在密码攻击中,对密码攻击方法的分类方法有各种类型。若按攻击者所掌握的信息量分类,则可以分为( )A.唯密文攻击B.已知明文攻击C.选择明文攻击D.选择密文攻击参考答案:ABCD23. 测试用例(名词解释)参考答案:测试用例是针对特定测试对象而开发的一组输入、预置条件和预期结果。测试用例的基本目的

8、是确定一组最有可能发现某个错误或某类错误的测试数据。测试用例的不足在于不可能测试程序的每条路径,也不能把所有数据都试一遍。24. 目前广为流行的安全级别是美国国防部开发的计算机安全标准可信任计算机标准评价准则(Trusted Computer Standards Evaluation Criteria)。TCSEC按安全程度最低的级别是:( )。A.DB.A1C.C1D.B2E.以上都不是参考答案:A25. 业务连续性管理相关的标准包括( )。A、SS540B、NFPA1600C、GB/T30146D、NISTSP800E、PAS56答案:ABCDE26. teardrop攻击是利用在TCPI

9、P堆栈中实现信任IP碎片中的包的标题头所包含的信息来实现自己的攻击teardrop攻击是利用在TCP/IP堆栈中实现信任IP碎片中的包的标题头所包含的信息来实现自己的攻击。( )参考答案:正确27. SAML是一项新技术,目的是允许不同安全域产生的信息进行交换。( )此题为判断题(对,错)。参考答案:错误28. 简述面向对象方法学中类和对象的定义,并分析类与对象的关系参考答案:对象是对问题域中客观存在的事物的抽象,是由描述该对象属性的数据以及可以对这些数据施加的所有操作封装在一起构成的统一体。对象包括两大要素属性(用来描述对象的静态特征)和操作(用来描述对象的动态特征)。对象是面向对象方法学中

10、的基本成分,每个对象都可以用它本身的一组属性和它可以执行的一组操作来定义。类是具有相同属性和操作的一组相似对象(实体)的集合。类为属于该类的全部对象提供了统一的抽象描述。同类的对象具有相同的属性和方法。类给出了属于该类的全部对象的抽象定义,而对象则是符合这种定义的一个实体。因此,对象又称为是类的一个“实例(Instance)”,类又称为是对象的“模板(Template)”。另外,类是静态的,类的语义和类之间的关系在程序执行之前已经定义,但对象是动态的,在程序执行过程中可以动态地创建和删除对象;类代表一类抽象的概念或事物,对象是在客观世界中实际存在的类的实例。29. 从系统日志中可以分析出以下事

11、件( )A.用户登录行为及登录IPB.触发安全策略产生的信息C.系统是否从系统日志中可以分析出以下事件( )A.用户登录行为及登录IPB.触发安全策略产生的信息C.系统是否被溢出D.HTTP验证页面暴力破解行为参考答案:ABC;30. 任何单位或个人都可以发布网络安全预警。( )此题为判断题(对,错)。答案:正确31. 对称加密算法的基本原则是扩散和混淆,其中混淆是指将明文及密钥的影响尽可能迅速地散布到较多个输出的密文中。( )对称加密算法的基本原则是扩散和混淆,其中混淆是指将明文及密钥的影响尽可能迅速地散布到较多个输出的密文中。( )A.正确B.错误参考答案:B32. 职责分离是信息安全管理

12、的一个基本概念。其关键是权力不能过分集中在某一个人手中。职责分离的目职责分离是信息安全管理的一个基本概念。其关键是权力不能过分集中在某一个人手中。职责分离的目的是确保没有单独的人员(单独进行操作)可以对应用程序系统特征或控制功能进行破坏。当以下哪一类人员访问安全系统软件的时候,会造成对“职责分离”原则的违背?( )A.数据安全管理员B.数据安全分析员C.系统审核员D.系统程序员参考答案:D33. 下列哪些密码属于序列密码( )下列哪些密码属于序列密码( )A.单表代换密码B.一次一密密码C.RC4密码D.A5密码参考答案:BCD34. PGP中有四种信任级别,包括下面列出的哪三种?( )A.边

13、缘信任B.未知信任C.高度信任D.不信任参考答案:ABD35. 设p=43,q=59,n=pq=2537,则有Rabin密码体制Rabin-2537,设明文为m=2347,则密文c为( )A.0582B.1048C.1347D.都不对参考答案:A36. 下列哪些算法属于公钥密码算法( )A.RSA算法B.ElGamal算法C.AES算法D.椭圆曲线密码算法ECC参考答案:ABD37. 在Hash函数MD5中,对一个明文块进行处理的主要是压缩函数f,则该函数需要的输入参数包括哪些?( )A.明文消息的长度B.一个512比特的明文块C.128比特的链接变量D.一个处理密钥参考答案:BC38. 关于

14、IDS,以下说法错误的是( )?A.通过手工的方式也可以对某些入侵攻击进行检查.B.IDS的全称是Int关于IDS,以下说法错误的是( )?A.通过手工的方式也可以对某些入侵攻击进行检查.B.IDS的全称是IntrusionDetectionSystemC.网络IDS通过抓取网络上的所有报文,分析处理后,报告攻击事件D.IDS是唯一一种能够发现攻击的检测技术参考答案:D;39. Diffie-Hellman算法的安全性在于离散对数计算的困难性,可以实现密钥交换。( )Diffie-Hellman算法的安全性在于离散对数计算的困难性,可以实现密钥交换。( )A.正确B.错误参考答案:A40. 在

15、混合加密方式下,真正用来加解密通信过程中所传输数据明文的密钥是( )。A.非对称算法的公钥B.对称算法的密钥C.非对称算法的私钥D.CA中心的公钥参考答案:B41. Feistel是密码设计的一个结构,而非一个具体的密码产品。( )A.正确B.错误参考答案:A42. 一次字典攻击能否成功,很大因素上决定于( )A.字典文件B.计算机速度C.网络速度D.黑客学历参考答案:A43. 静态测试(名词解释)参考答案:静态测试,就是静态分析,指被测程序不在机器上运行,对模块的源代码进行研读,查找错误或收集一些度量数据,检测只进行特性分析。常用的方法有:(1)人工测试;(2)计算机辅助静态分析。44. 在

16、使用浏览器与Internet上的主机进行通信时,需要指出或隐含指出哪些信息?( )A.协议类型B.主机名或IP地址C.代理服务器D.端口号参考答案:ABD45. 常用的拒绝服务攻击检测方法有( )。A.TCP状态检测B.HTTP重定向C.目标隐藏和保护D.静态过滤参考答案:AB46. 在数据加密标准DES中,轮函数中有一个E扩展置换运算,该运算的输入是( )比特位在数据加密标准DES中,轮函数中有一个E扩展置换运算,该运算的输入是( )比特位A.8B.48C.32D.16参考答案:C47. 加密的强度主要取决于( )加密的强度主要取决于( )A.算法的强度B.明文的长度C.密钥的强度D.密钥的保密性参考答案:AD48. 安全检测和预警系统是网络级安全系统,具备哪些功能?( )A.监视网络上的通信数据流B.提供详尽的网络安全审计分析报告C.当发现网络遭到攻击时,系统必须能够向管理员发出报警消息D.当发现网络遭到攻击时,系统必须能够及时阻断攻击的继续进行参考答案:ABCD49. Diffie-Hellman算法的安全性在于离散对数计算的困难性,可以实现密钥交换。( )A.正确B.错误参考答案:A50. 在下列的密码算法中,哪些属于分组密码算法( )在下列的密码算法中,哪些属于分组密码算法( )A.Rijndael算法B.RC4算法C.Lucifer算法D.Geffe算法参考答案:AC

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。