吉林大学2022年3月《计算机维护与维修》期末考核试题库及答案参考11

吉林大学2022年3月《计算机维护与维修》期末考核试题库及答案参考11

《吉林大学2022年3月《计算机维护与维修》期末考核试题库及答案参考11》由会员分享,可在线阅读,更多相关《吉林大学2022年3月《计算机维护与维修》期末考核试题库及答案参考11(13页珍藏版)》请在装配图网上搜索。

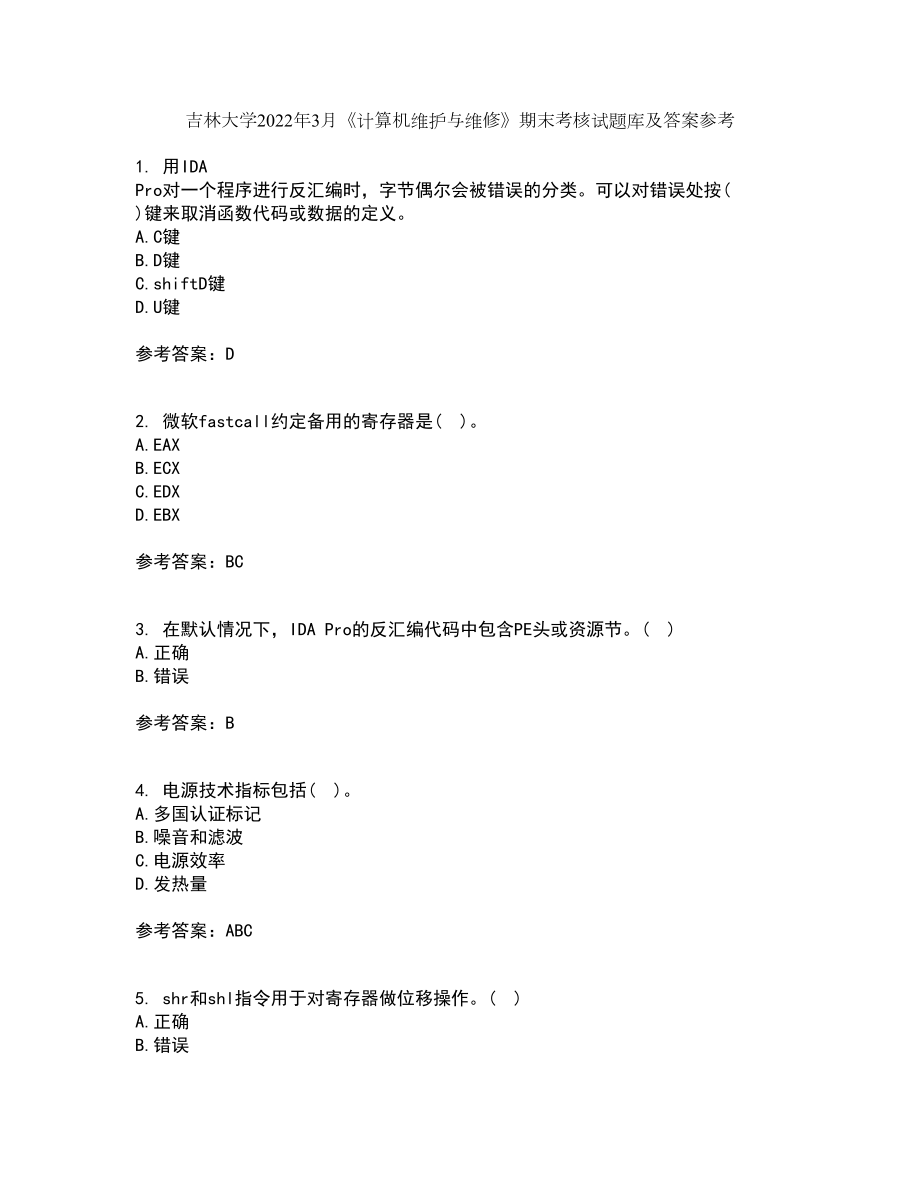

1、吉林大学2022年3月计算机维护与维修期末考核试题库及答案参考1. 用IDA Pro对一个程序进行反汇编时,字节偶尔会被错误的分类。可以对错误处按( )键来取消函数代码或数据的定义。A.C键B.D键C.shiftD键D.U键参考答案:D2. 微软fastcall约定备用的寄存器是( )。A.EAXB.ECXC.EDXD.EBX参考答案:BC3. 在默认情况下,IDA Pro的反汇编代码中包含PE头或资源节。( )A.正确B.错误参考答案:B4. 电源技术指标包括( )。A.多国认证标记B.噪音和滤波C.电源效率D.发热量参考答案:ABC5. shr和shl指令用于对寄存器做位移操作。( )A.

2、正确B.错误参考答案:A6. 网络特征码可以在没有进行恶意代码分析时创建,但在恶意代码分析帮助下提取的特征码往往更加有效的,可以提供更高的检测率和更少的误报。( )A.正确B.错误参考答案:A7. 下载器通常会与漏洞利用打包在一起。( )A.正确B.错误参考答案:A8. 以下哪个参数不是显卡芯片关心的( )。A.流处理器数量B.核芯频率C.显示器大小D.位宽参考答案:C9. 当电子邮件在发送过程中有误时,则( )。A.电子邮件将自动把有误的邮件删除B.邮件将丢失C.电子邮件会将原邮件退回,并给出不能寄达的原因D.电子邮件会将原邮件退回,但不给出不能寄达的原因参考答案:C10. 以下哪个厂商不是

3、显卡芯片生产厂家( )。A.华为B.英伟达C.AMDD.Intel参考答案:A11. IDA Pro都有以下什么功能?( )A.识别函数B.标记函数C.划分出局部变量D.划分出参数参考答案:ABCD12. Netcat被称为“TCP/IP协议栈瑞士军刀”,可以被用在支持端口扫描、隧道、代理、端口转发等的对内对外连接上。在监听模式下,Netcat充当一个服务器,而在连接模式下作为一个客户端。Netcat从标准输入得到数据进行网络传输,而它得到的数据,又可以通过标准输出显示到屏幕上。( )A.正确B.错误参考答案:A13. 反病毒程序在对付多态病毒时通常运用的扫描算法是( )。A.串扫描程序B.病

4、毒过滤法C.入口点扫描D.通配符适配参考答案:C14. 运行计算机病毒,监控病毒的行为,需要一个安全、可控的运行环境的原因是什么?( )A.恶意代码具有传染性B.可以进行隔离C.恶意代码难以清除D.环境容易搭建参考答案:ABC15. 计算机联网的主要目的是提高可靠性。( )A.正确B.错误参考答案:B16. 以下说法错误的是( )。A.OllyDbg可以很容易修改实时数据,如寄存器和标志。它也可以将汇编形式的修补代码直接插入到一个程序B.OllyDbg可以使用00项或nop指令填充程序C.键单击高亮的条件跳转指令,然后选择BinaryFill with NOPs,该操作产生的结果时NOP指令替

5、换了JNZ指令,这个过程会把那个位置上的NOP永久保存在磁盘上,意味着恶意代码以后会接受任意输入的密钥D.当异常发生时,OllyDbg会暂停运行,然后你可以使用进入异常、跳过异常、运行异常处理 等方法,来决定是否将异常转移到应用程序处理参考答案:C17. 北桥芯片的主要作用是( )。A.主要负责CPU、内存和AGP等高速部分B.负责相对低速部分C.CPU的型号、内存容量不受北桥影响D.PCI也是北桥控制参考答案:A18. OllyDbg支持的跟踪功能有( )。A.标准回溯跟踪B.堆栈调用跟踪C.运行跟踪D.边缘跟踪参考答案:ABC19. 防火墙能够有效解决来自内部网络的攻击和安全问题。( )A

6、.正确B.错误参考答案:B20. 硬盘品牌有( )。A.InterB.三星C.MaxtorD.Seagate参考答案:BCD21. 进程监视器(Process Monitor)是Windows系统下的高级监视工具,它提供一种方式来监控注册表、文件系统、网络、进程和线程行为。它结合并增强了两种工具的功能:文件监视器FileMon和注册表监视器RegMon。( )A.正确B.错误参考答案:A22. 下面不属于DoS攻击的是( )。A.Smurf攻击B.Ping of Death攻击C.Land攻击D.TFN攻击参考答案:D23. CA的主要内容是签发机构对用户公钥的签名。( )A.正确B.错误参考

7、答案:A24. 台式机的机箱厚度至少应该在( )MM以上。A.0.3B.0.5C.0.7D.1参考答案:B25. 为防止计算机硬件突发故障或病毒入侵的破坏,对于重要的数据文件和资料应( )。A.做定期备份,保存在软盘或者U盘、移动磁盘中B.保存在硬盘中C.加密保存到硬盘中D.压缩后保存到硬盘中参考答案:A26. 声卡中影响音质的两个因素是( )。A.采样精度B.采样频率C.FMD.波表合成参考答案:AB27. 检测加密的基本方法是使用可以搜索常见加密常量的工具,我们可以使用IDA Pro的FindCrypt2和Krypto ANALyzer插件。( )A.正确B.错误参考答案:A28. 当单击

8、Resource Hacker工具中分析获得的条目时,看不到的是( )。A.字符串B.二进制代码C.图标D.菜单参考答案:B29. 进程浏览器的功能不包括( )。A.比较进程浏览器中的DLL列表与在Dependency Walker工具中显示的导入DLL列表来判断一个DLL是否被加载到进程B.单击验证按钮,可以验证磁盘上的镜像文件是否具有微软的签名认证C.比较运行前后两个注册表的快照,发现差异D.一种快速确定一个文档是否恶意的方法,就是打开进程浏览器,然后打开文档。若文档启动了任意进程,你能进程浏览器中看到,并能通过属性窗口中的镜像来定位恶意代码在磁盘上的位置参考答案:C30. 计算机安全分为

9、两部分,一个是主机安全,一个是网络安全,二者合称为主机网络安全。( )A.正确B.错误参考答案:B31. ( )能够将一个被调试的进程转储为一个PE文件。A.OllyDumpB.调试器隐藏插件C.命令行D.书签参考答案:A32. ( )常被一种叫做击键记录器的恶意程序所使用,被用来记录击键。A.DLL注入B.直接注入C.APC注入D.钩子注入参考答案:D33. ApateDNS在本机上监听UDP( )端口。A.53B.69C.161D.80参考答案:A34. 改进自己的计算机系统,以提高安全性,防止被“攻击”,这就是( )。A.对计算机系统的监测B.对网络的监听C.对计算机系统的防护D.对计算

10、机系统的检测参考答案:C35. 下面哪种不可以作为硬盘的接口( )。A.IDEB.SCSIC.SATAD.AGP参考答案:D36. ROM是只读存储器。( )A.正确B.错误参考答案:A37. CIH病毒攻击的目标是( )。A.BIOSB.CPUC.内存D.操作系统漏洞参考答案:A38. 当重命名假名时,你只需要在一个地方做一次,新名字会扩散到任何被引用的地方。( )A.正确B.错误参考答案:A39. 恶意代码常用注册表( )。A.存储配置信息B.收集系统信息C.永久安装自己D.网上注册参考答案:ABC40. IP地址127.0.0.1会被表示为0x7F000001,而在小端字节序下,表示为0

11、x7F000001。( )A.正确B.错误参考答案:B41. 显示器视频带宽与分辨率和刷新频率有关,视频带宽越大越好( )。显示器视频带宽与分辨率和刷新频率有关,视频带宽越大越好( )。A、错误B、正确正确答案:B42. 在通用寄存器中,( )是基址寄存器。A.EAXB.EBXC.ECXD.EDX参考答案:B43. WinDbg的内存窗口不支持通过命令来浏览内存。( )A.正确B.错误参考答案:B44. EIP指令指针的唯一作用就是告诉处理器接下来干什么。( )A.正确B.错误参考答案:A45. 名字窗口,列举哪些内存地址的名字?( )A.函数名B.代码的名字C.数据的名字D.字符串参考答案:

12、ABCD46. 下列哪种数据文件的丢失不属于数据文件发生的故障?( )A.丢失包含在SYSTEM表空间的数据文件B.丢失没有回滚的非SYSTEM数据文件C.丢失系统驱动数据文件D.丢失有回滚段的非SYSTEM数据文件参考答案:C47. OllyDbg提供了多种机制来帮助分析,包括下面几种:( )A.日志B.监视C.帮助D.标注参考答案:ABCD48. 以下对个各个插件说法正确的是( )。A.OllyDump是OllyDbg最常使用的插件,它能够将一个被调试的进程转储成一个PE文件B.为了防止恶意代码使用反调试技术,恶意代码分析人员通常在分析恶意代码期间,一直运行调试器隐藏插件C.OllyDbg

13、的命令行插件允许你用命令行来使用OllyDbgD.OllyDbg默认情况下自带书签插件,书签插件可以将一个内存位置加到书签中,利用书签,下次不需要记住就可以轻松获取那个内存地址参考答案:ABCD49. 以下不是GFI沙箱的缺点的是( )。A.沙箱只能简单地运行可执行程序,不能带有命令行选项B.沙箱环境的操作系统对恶意代码来说可能不正确C.沙箱不能提供安全的虚拟环境D.恶意代码如果检测到了虚拟机,将会停止运行,或者表现异常。不是所有的沙箱都能完善地考虑这个问题参考答案:C50. 扫描器是当今入侵者常用的应用程序,用以发现目标主机的漏洞。( )A.正确B.错误参考答案:A51. 在获取不到高级语言

14、源码时,( )是从机器码中能可信并保持一致地还原得到的最高一层语言。A.机器指令B.微指令C.汇编语言D.机器码参考答案:C52. 目前大多数微机中,要想使用BIOS对CMOS参数进行设置,开机后,应按下的键是( )。A.CTRLB.SHIFTC.空格D.DEL参考答案:D53. 给CPU降温可以使用风冷和水冷( )。给CPU降温可以使用风冷和水冷( )。A、错误B、正确正确答案:B54. 能调试内核的调试器是( )。A.OllyDbgB.IDA ProC.WinDbgD.Process Explorer参考答案:C55. 注入shellcode属于( )。A.进程注入B.DLL注入C.钩子注

15、入D.直接注入参考答案:D56. APC可以让一个线程在它正常的执行路径运行之前执行一些其他的代码。每一个线程都有一个附加的APC队列,它们在线程处于( )时被处理。A.阻塞状态B.计时等待状态C.可警告的等待状态D.被终止状态参考答案:C57. 液晶显示器的色彩表现力比CRT显示器好( )。液晶显示器的色彩表现力比CRT显示器好( )。A、错误B、正确正确答案:A58. 目前的防火墙防范主要是( )。A.主动防范B.被动防范C.不一定参考答案:B59. 为了缓解CPU与主存储器之间速度不匹配的问题,通常在CPU与内存之间增设( )。A.内存B.CacheC.虚拟存储器D.流水线参考答案:B60. 当要判断某个内存地址含义时,应该设置什么类型的断点?( )A.软件执行断点B.硬件执行断点C.条件断点D.非条件断点参考答案:B

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。