2022~2023计算机三级考试题库及答案第857期

2022~2023计算机三级考试题库及答案第857期

《2022~2023计算机三级考试题库及答案第857期》由会员分享,可在线阅读,更多相关《2022~2023计算机三级考试题库及答案第857期(9页珍藏版)》请在装配图网上搜索。

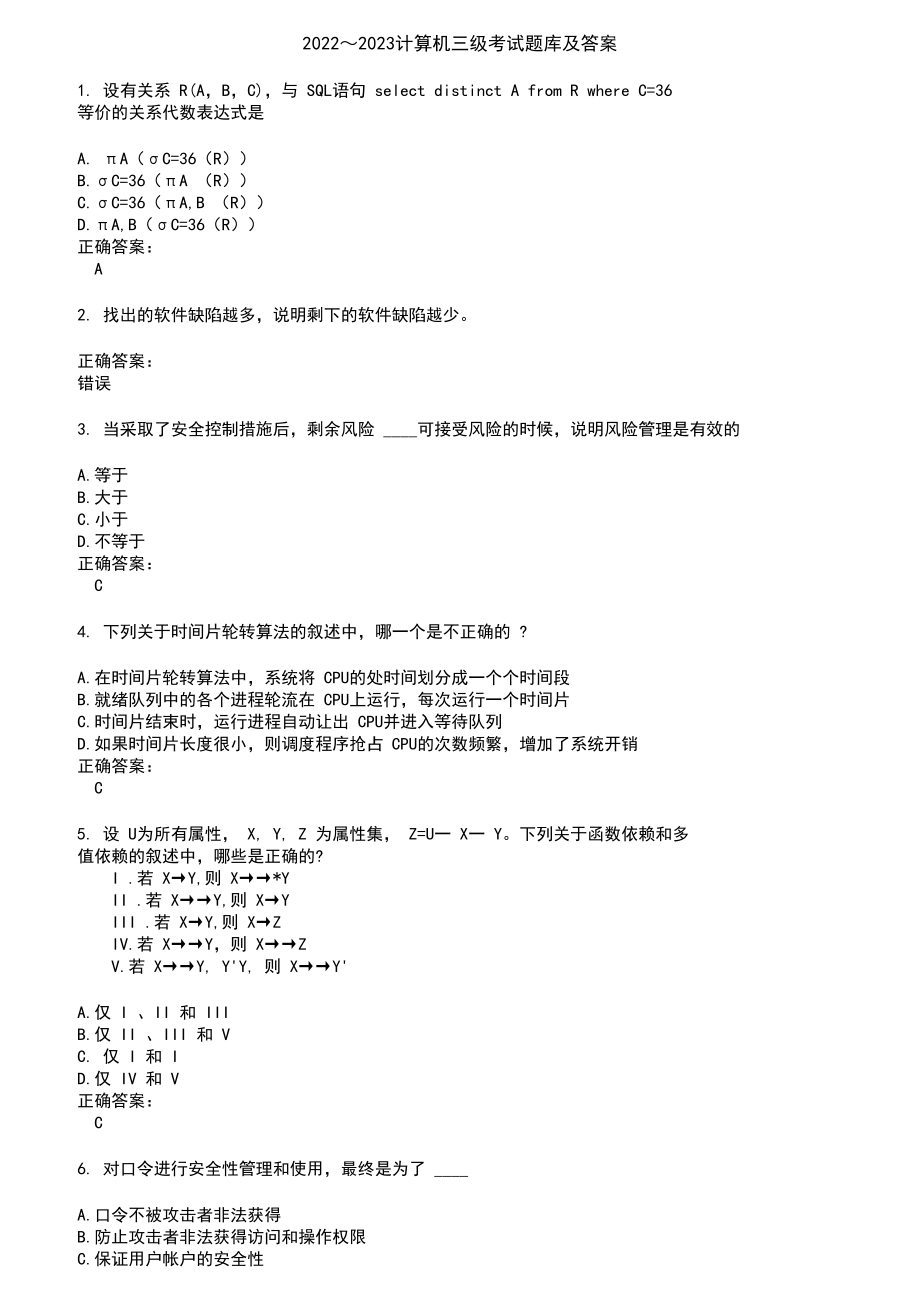

1、20222023计算机三级考试题库及答案1. 设有关系 R(A,B,C),与 SQL语句 select distinct A from R where C=36 等价的关系代数表达式是A. A(C=36(R)B.C=36(A (R)C.C=36(A,B (R)D.A,B(C=36(R)正确答案: A 2. 找出的软件缺陷越多,说明剩下的软件缺陷越少。正确答案:错误3. 当采取了安全控制措施后,剩余风险 _可接受风险的时候,说明风险管理是有效的A.等于B.大于C.小于D.不等于正确答案: C 4. 下列关于时间片轮转算法的叙述中,哪一个是不正确的 ?A.在时间片轮转算法中,系统将 CPU的处时间

2、划分成一个个时间段B.就绪队列中的各个进程轮流在 CPU上运行,每次运行一个时间片C.时间片结束时,运行进程自动让出 CPU并进入等待队列D.如果时间片长度很小,则调度程序抢占 CPU的次数频繁,增加了系统开销正确答案: C 5. 设 U为所有属性, X, Y, Z 为属性集, Z=U一 X一 Y。下列关于函数依赖和多 值依赖的叙述中,哪些是正确的? I .若 XY,则 X*Y II .若 XY,则 XY III .若 XY,则 XZ IV.若 XY,则 XZ V.若 XY, YY, 则 XY A.仅 I 、II 和 IIIB.仅 II 、III 和 VC. 仅 I 和 ID.仅 IV 和 V

3、正确答案: C 6. 对口令进行安全性管理和使用,最终是为了 _A.口令不被攻击者非法获得B.防止攻击者非法获得访问和操作权限C.保证用户帐户的安全性D.规范用户操作行为正确答案: B 7. 在数据库概念设计阶段,进行局部E-R 模式的设计时,为实体和联系确定属性的原则除了 ( )外都是A.属性应该是不可再分解的语义单位B.先确定公共实体类型的属性C.实体与属性之间的关系只能是 1N 的D.不同实体类型的属性之间应为直接关联关系正确答案: B 8. 关 于 无 线 自 组 网 的 描 述 中 , 错 误 的 是A.是 一 种 对 等 结 构 的 无 线 网 络B. 需 要 基 站 的 支 持C

4、.在 军 事 领 域 中 有 较 多 的 应 用D.可 用 WiFi 技 术 实 现 联 网正确答案: B 9. 我 国 早 期 批 量 生 产 的 计 算 机 是A.103 计 算 机B.104 计 算 机C.DJS-130 计 算 机D.PDP-130 计 算 机正确答案: B 10. Beta测试是验收测试的一种。正确答案:正确11. 设关系 R和S具有相同的属性个数,且相对应属性的值取自同一个域,则: R-(R-S) 等价 于A.RSB.RSC.RSD.R-S正确答案: B 12. 实现虚拟存储器的目的是A.实现存储保护B.让程序运行速度更快C.实现程序在内存中的移动D.实现让大的应用

5、程序在较小的物理内存中运行正确答案: D 13. 测试是调试的一个部分。正确答案:错误14. 下列属于数据独立性的是A.概念独立性B.逻辑独立性C.安全独立性D.组织独立性正确答案: B 15. 在网络通信中,一般用哪一类算法来保证机密性?A.对称加密算法B.消息认证码算法C.消息摘要算法D.数字签名算法正确答案: A 16. 下列关于用户口令说法错误的是_。A.口令不能设置为空B.口令长度越长,安全性越高C.复杂口令安全性足够高,不需要定期修改D.口令认证是最常见的认证机制正确答案: C 17. 下列关于浏览器/服务器结构软件开发的叙述中,哪一条是不正确的A.信息系统一般按照逻辑结构可划分为

6、表现层、应用逻辑层和业务逻辑层B.以应用服务器为中心的模式中,客户端一般有基于脚本和基于构件的两种实现方式C.以Web服务器为中心的模式中,所有的数据库应用逻辑都在 Web服务器端的服务器扩展程 序中执行D.以数据库服务器为中心的模式中,数据库服务器和 HTTP服务器是紧密结合的正确答案: A 18. 关于 Windows Server 的描述中,正确的是A.Windows NT Server 不支持互联网B.Windows Server 提供活动目录服务C.Windows 2(103 Server 的实质改进是放 弃.NET架构D.Windows Server 采用基于模拟器的虚 拟化技术正

7、确答案: B 19. 从 E-R 模型到关系模式的转换是数据库设计的()阶段的任务。A.需求分析B.概念结构设计C.逻辑结构设计D.物理结构设计正确答案: C 20. 负载测试是验证要检验的系统的能力最高能达到什么程度。正确答案:错误21. DSA算法不提供以下哪种服务?A.数据完整性B.加密C.数字签名D.认证正确答案: B 22. 信息系统安全等级保护实施指南将_作为实施等级保护的第一项重要内容。A.安全定级B.安全评估C.安全规划D.安全实施正确答案: A 23. 若当前工作区为 A,执行以下命令后结果为 () REPLACE NUM WITH 20 STORE 0 TO NUM ?NU

8、M ,A-NUM,M.NUM A.0 0 20B.0 20 0C.0 0 0D.20 20 0正确答案: D 24. IPv4组 播 地 址 以 4 位 二 进 制 开 始 , 它 们 是【】。正确答案: 1110 25. 安全评估技术采用 _这一工具,它是一种能够自动检测远程或本地主机和网络 安全性弱点的程序。A.安全扫描器B.安全扫描仪C.自动扫描器D.自动扫描仪正确答案: A 26. 网络信息未经授权不能进行改变的特性是 _。A.完整性B.可用性C.可靠性D.保密性正确答案: A 27. 在建立表结构时定义关系完整性规则A.使 DBS 能够自动维护数据完整性约束条件B.还需要编程实现数据

9、完整性约束条件C.没有必要定义D.将使系统操作复杂正确答案: A 28. 下面对于 cookie 的说法错误的是A.cookie 是一小段存储在浏览器端文本信息, web应用程序可以读取 cookie 包含的信息B.cookie 可以存储一些敏感的用户信息,从而造成一定的安全风险C.通过 cookie 提交精妙构造的移动代码,绕过身份验证的攻击叫做 cookie 欺骗D.防 cookie 欺骗的一个有效方法是不使用 cookie 验证方法,而使用 session 验证方法正确答案: C 29. 项目立项前测试人员不需要提交任何工件。正确答案:正确30. 用数组 A0m-1存放循环队列的元素值,

10、若其头尾指针分别为front 和rear,则循环队列中当前元素的个数为A.(rear-front m) mod mB.(rear-front 1) mod mC.(rear-front-1 m) mod mD.(rear-front-m-1) mod m正确答案: A 31. 关于 Linux 操作系统的描述中,正确的是A.内核直接取自 UnixB.为 Unix 的变种C.图形界面只有 KDED.符合 POSIX标准正确答案: D 32. DBAS需求分析阶段的性能分析是分析 DBAS应具有的性能指标。 下列不属于 DBAS性能指标的是 _。A.数据库空间占用情况B.数据查询响应时间C.单位时

11、间内可以完成的查询数量D.单位时间内可以完成的事务数量正确答案: A 33. 单元测试是以_说明书为指导,测试源程序代码。正确答案:详细设计 34. 总部和分支机构通讯的VPN解决方案比较适合使用哪种体系结构的VPN?A.网关到网关B.主机到网关C.主机到主机D.主机到网闸正确答案: A 35. 在虚拟页式存储管理系统中,地址越界中断属于A.输入输出中断B.程序性中断C.时钟中断D.自愿性中断正确答案: B 36. 下列能够有效地防御未知的新病毒对信息系统造成破坏的安全措施是_A.防火墙隔离B.安装安全补丁程序C.专用病毒查杀工具D.部署网络入侵检测系统正确答案: A 37. 以下列出了 MA

12、C和散列函数的相似性,哪一项的说法是错误的?A.MAC和散列函数都是用于提供消息认证B.MAC的输出值不是固定长度的,而散列函数的输出值是固定长度的C.MAC和散列函数都不需要密钥D.MAC和散列函数都不属于非对称加密算法正确答案: C 38. 保证用户和进程完成自己的工作而又没有从事其他操作可能,这样能够使失 误出错或蓄意袭击造成的危害降低,这通常被称为 _。A.适度安全原则B.授权最小化原则C.分权原则D.木桶原则正确答案: C 39. _ 安全策略是得到大部分需求的支持并同时能够保护企业的利益。A.有效的B.合法的C.实际的D.成熟的正确答案: A 40. IP 地址 192.168.0

13、.1 属于哪一类A. AB.BC.CD. D正确答案: C 41. 下列哪一个不是常用的概念模型 ?A.网状模型B.E-R模型C.扩展 E-R模型D.面向对象模型正确答案: A 42. 我国在 1999 年发布的国家标准 _为信息安全等级保护奠定了基础。A.GB 17799B.GB 15408C.GB 17859D.GB 14430正确答案: C 43. 安全审计是一种很常见的安全控制措施,它在信息安全保障体系中,属于_ 措施。A.保护B.检测C.响应D.恢复正确答案: B 44. 下列哪一个描述是 Internet 比较恰当的定义?A.一个协议B.一个由许多个网络组成的网C.OSI 模型的下

14、三层D.一种内部网络结构正确答案: B 45. 某单道程序设计环境下有四个作业 J1、J2、J3和J4,它们进入系统的时间和 需要运行的时间如下:在10:00时,系统采用 最高响应比优先调度算法 选择作业,此时选中的作业是 _。 A.J1B.J2C.J3D.J4正确答案: B 46. 以下哪个拒绝服务攻击方式不是流量型拒绝服务攻击A.LandB.UDP FloodC.SmurfD.Teardrop正确答案: D 47. 循环队列用数组 Am存放元素,头尾指针为 front 和 rear ,则当前队列中有 的元素个数为A.rear front + 1B.(rear front + 1 + m )

15、 mod mC.rear front - 1D. rear front正确答案: A 48. 下列的 _犯罪行为不属于我国刑法规定的与计算机有关的犯罪行为。A.窃取国家秘密B.非法侵入计算机信息系统C.破坏计算机信息系统D.利用计算机实施金融诈骗正确答案: A 49. 简述软件测试的目的正确答案: 软件测试的目的包括以下三点: (1) 测试是程序的执行过程,目的在于发现错误,不能证明程序的正确性,仅限于处理有限种的情况。 (2) 检查系统是否满足需求,这也是测试的期望目标。 (3) 一个好的测试用例在于发现还未曾发现的错误;一个成功的测试是发现了错误的测试。 50. 下列哪些条目是数据库发展第三阶段 (20 世纪 80年代以来 )开始出现的相关技术支持 ? . 表结构 . 客户机/ 服务器环境 . 第四代开发语言 . 网络环境下异质数据库互联互操作 A.仅和B.仅和C.仅、和D.都是正确答案: D

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。