吉林大学21秋《计算机维护与维修》期末考核试题及答案参考51

吉林大学21秋《计算机维护与维修》期末考核试题及答案参考51

《吉林大学21秋《计算机维护与维修》期末考核试题及答案参考51》由会员分享,可在线阅读,更多相关《吉林大学21秋《计算机维护与维修》期末考核试题及答案参考51(12页珍藏版)》请在装配图网上搜索。

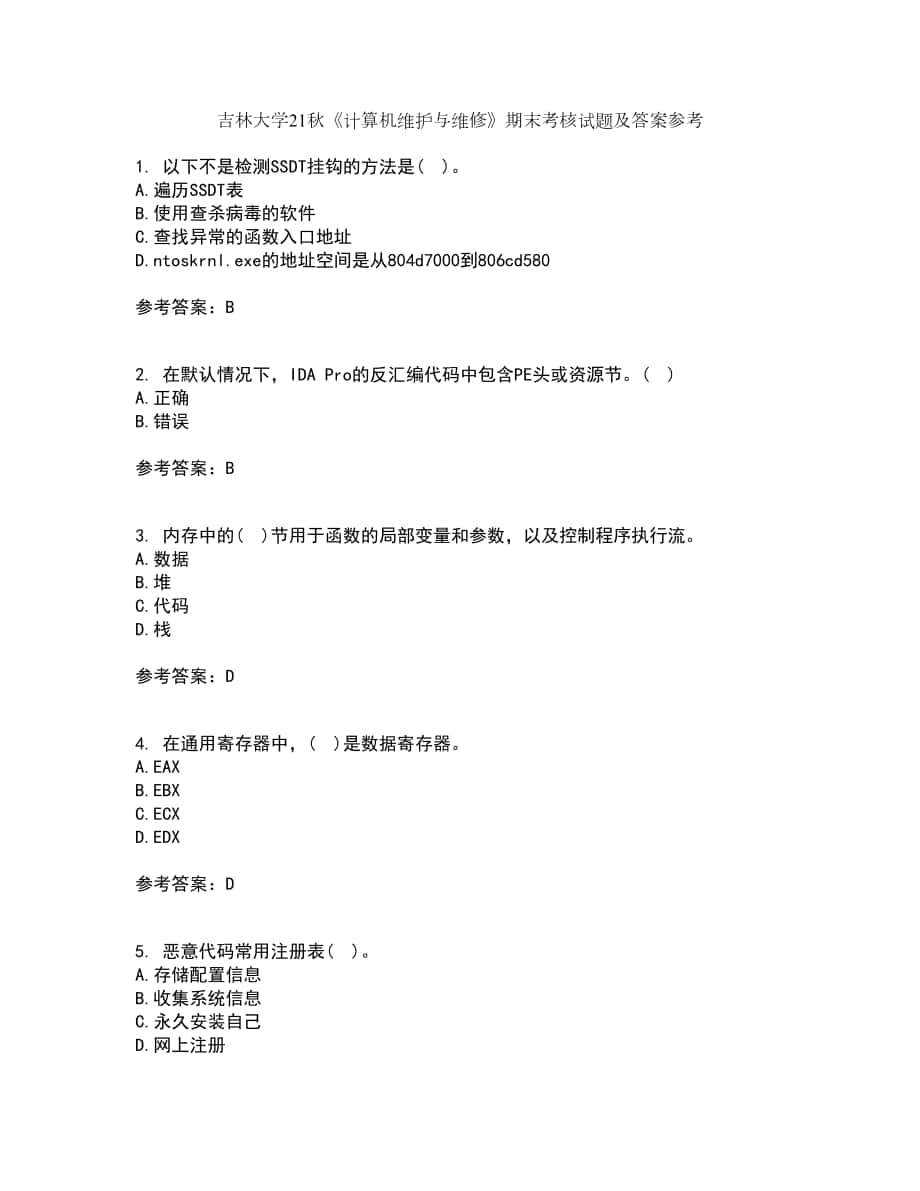

1、吉林大学21秋计算机维护与维修期末考核试题及答案参考1. 以下不是检测SSDT挂钩的方法是( )。A.遍历SSDT表B.使用查杀病毒的软件C.查找异常的函数入口地址D.ntoskrnl.exe的地址空间是从804d7000到806cd580参考答案:B2. 在默认情况下,IDA Pro的反汇编代码中包含PE头或资源节。( )A.正确B.错误参考答案:B3. 内存中的( )节用于函数的局部变量和参数,以及控制程序执行流。A.数据B.堆C.代码D.栈参考答案:D4. 在通用寄存器中,( )是数据寄存器。A.EAXB.EBXC.ECXD.EDX参考答案:D5. 恶意代码常用注册表( )。A.存储配置

2、信息B.收集系统信息C.永久安装自己D.网上注册参考答案:ABC6. 暂时性故障占计算机故障的70%80%。( )A.正确B.错误参考答案:A7. 以下哪种互联网连接模式允许虚拟机与物理机连接到相同的物理网卡上?( )A.bridgedB.NETC.Host-onlyD.Custom参考答案:A8. 世界上第一例被证实的病毒是在1983年。( )A.正确B.错误参考答案:A9. 宏病毒有( )特征。A.感染数据文件B.平台交叉感染C.容易编写D.容易传播参考答案:ABCD10. 给CPU降温可以使用风冷和水冷( )。给CPU降温可以使用风冷和水冷( )。A、错误B、正确正确答案:B11. 以下

3、哪个参数不是显卡芯片关心的( )。A.流处理器数量B.核芯频率C.显示器大小D.位宽参考答案:C12. 当代码库被链接时,宿主操作系统会在程序被装载时搜索所需的代码库,如果程序调用了被链接的库函数,这个函数会在代码库中执行,这种链接方法是( )。A.静态链接B.动态链接C.运行时链接D.转移链接参考答案:B13. 要插入一个跨反汇编窗口,并且在任何时候只要存在对你添加注释的地址的交叉引用就重复回显,应该按( )键。A.;B.:C.shiftD.ctrl参考答案:A14. 恶意代码编写者可以挂钩一个特殊的Winlogon事件,比如( )。A.登录B.注销C.关机D.锁屏参考答案:ABCD15.

4、( )是Windows API的标准调用约定。A.cdeclB.stdcallC.fastcallD.压栈与移动参考答案:BC16. 通过设置硬盘的跳线,可设置硬盘的主从性,其中SP一组跳线的作用是( )。通过设置硬盘的跳线,可设置硬盘的主从性,其中SP一组跳线的作用是( )。A、此硬盘只能作主盘B、此硬盘只能作从盘C、此硬盘既可作主盘也可作从盘D、此硬盘的磁头被固定正确答案:B17. 反向shell是从攻击方发起一个连接,它提供被攻击者通过shell访问攻击方机器的权限。( )A.正确B.错误参考答案:B18. 当重命名假名时,你只需要在一个地方做一次,新名字会扩散到任何被引用的地方。( )

5、A.正确B.错误参考答案:A19. IDE硬盘接口的针脚数是( )。IDE硬盘接口的针脚数是( )。A、39B、40C、41D、42正确答案:B20. 线程创建需要系统开销,( )能够调用一个现有的线程。A.进程注入B.直接注入C.Hook注入D.APC注入参考答案:D21. 黑客的主要攻击手段包括( )。A.社会工程攻击、蛮力攻击和技术攻击人类工程攻击、武力攻击及技术攻击B.社会工程攻击、系统攻击及技术攻击参考答案:A22. 以下逻辑运算符中是位移指令的是( )。A.OR、ANDB.Shr和shlC.ror和rolD.XOR参考答案:C23. 作为完成一次传输的前提,磁头首先要找到该数据所在

6、的磁道,这一定位时间叫做( )。作为完成一次传输的前提,磁头首先要找到该数据所在的磁道,这一定位时间叫做( )。A、转速B、平均存取时间C、平均寻道时间D、平均潜伏时间正确答案:C24. 数据库的数据保护是数据库保护主要是指数据库的安全性、完整性、并发控制和数据库恢复。( )A.正确B.错误参考答案:A25. 当单击Resource Hacker工具中分析获得的条目时,看不到的是( )。A.字符串B.二进制代码C.图标D.菜单参考答案:B26. 多数入“侵者”或“攻击者”都是( )。A.善意的B.恶意的C.有意的D.无意的参考答案:B27. CPU包含运算器和控制器,其中运算器的基本功能是(

7、)。A.进行算术运算和逻辑运算B.传输各种数据信息C.传输控制信号D.控制各部件的工作参考答案:A28. 目前大多数微机中,要想使用BIOS对CMOS参数进行设置,开机后,应按下的键是( )。A.CTRLB.SHIFTC.空格D.DEL参考答案:D29. 微软Visual Studio和GNU编译集合(GCC)。前者,adder函数和printf的函数在调用前被压到栈上。而后者,参数在调用之前被移动到栈上。( )A.正确B.错误参考答案:A30. 考查电源功率,重点注意下面哪个参数( )。A.额定功率B.最大功率C.峰值功率D.最小功率参考答案:A31. 下列属于电气干扰可能造成计算机故障的原

8、因有( )。A.电网电压不稳B.电源滤波器性能不佳C.机房电气接触不良D.集成电路封装不严参考答案:ABC32. 微软fastcall约定备用的寄存器是( )。A.EAXB.ECXC.EDXD.EBX参考答案:BC33. 根据VESA标准,CRT显示器至少应达到( )的刷新频率。A.60B.70C.72D.100参考答案:C34. 磁盘盘片上记录信息的圆形轨迹称为( )。A.磁道B.磁极C.轨迹D.轨道参考答案:A35. 声卡中影响音质的两个因素是( )。A.采样精度B.采样频率C.FMD.波表合成参考答案:AB36. 机器码层由操作码组成,操作码是一些八进制形式的数字。( )A.正确B.错误

9、参考答案:B37. 病毒特征码关注是恶意代码对系统做什么,而主机特征码关注恶意代码本身的特性。( )A.正确B.错误参考答案:B38. 所有服务都存在于注册表中,如果一个服务的注册表键被移除,则这个服务依旧能能启动。( )A.正确B.错误参考答案:B39. 以下说法错误的是( )。A.OllyDbg可以很容易修改实时数据,如寄存器和标志。它也可以将汇编形式的修补代码直接插入到一个程序B.OllyDbg可以使用00项或nop指令填充程序C.键单击高亮的条件跳转指令,然后选择BinaryFill with NOPs,该操作产生的结果时NOP指令替换了JNZ指令,这个过程会把那个位置上的NOP永久保

10、存在磁盘上,意味着恶意代码以后会接受任意输入的密钥D.当异常发生时,OllyDbg会暂停运行,然后你可以使用进入异常、跳过异常、运行异常处理 等方法,来决定是否将异常转移到应用程序处理参考答案:C40. 改进自己的计算机系统,以提高安全性,防止被“攻击”,这就是( )。A.对计算机系统的监测B.对网络的监听C.对计算机系统的防护D.对计算机系统的检测参考答案:C41. 一个完整的计算机系统由( )组成。A.硬件系统B.软件系统C.电源线D.数据线参考答案:AB42. 以下对个各个插件说法正确的是( )。A.OllyDump是OllyDbg最常使用的插件,它能够将一个被调试的进程转储成一个PE文

11、件B.为了防止恶意代码使用反调试技术,恶意代码分析人员通常在分析恶意代码期间,一直运行调试器隐藏插件C.OllyDbg的命令行插件允许你用命令行来使用OllyDbgD.OllyDbg默认情况下自带书签插件,书签插件可以将一个内存位置加到书签中,利用书签,下次不需要记住就可以轻松获取那个内存地址参考答案:ABCD43. 只有CPU使用Cache,其它设备均不使用Cache( )。只有CPU使用Cache,其它设备均不使用Cache( )。A、错误B、正确正确答案:A44. 目前市场主流的内存是( )。A.DDR4B.DDR3C.DDRD.Rambus参考答案:ABC45. IP地址127.0.0

12、.1会被表示为0x7F000001,而在小端字节序下,表示为0x7F000001。( )A.正确B.错误参考答案:B46. 访问控制根据实现技术不同,可分为三种,它不包括( )。A.强制访问控制B.自由访问控制C.基于角色的访问控制D.自主访问控制参考答案:B47. 计算机显示系统由哪些构成( )。A.打印机B.显示器C.显卡D.视频卡参考答案:BCD48. 一台计算机在自检时发生故障原因可能是( )。A.BIOS设置B.MBR出错C.操作系统出错D.硬件故障参考答案:AD49. 计算机病毒的编写者使用的哪项技术可以使编写的代码,功能不变,语义混淆?( )A.垃圾指令B.多态技术C.变形技术D.单项执行技术参考答案:C50. 允许私自闯入他人计算机系统的人,称为( )。A.IT精英B.网络管理员C.黑客D.程序员参考答案:C

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。

相关资源

更多 吉林大学21秋《护理学基础》期末考核试题及答案参考27

吉林大学21秋《护理学基础》期末考核试题及答案参考27

吉林大学21秋《计算机系统结构》期末考核试题及答案参考6

吉林大学21秋《计算机系统结构》期末考核试题及答案参考6

浙江省瑞安市塘下镇新华中学八年级汗青与社会上册 第四单位 第三课 多元文明的融合与世俗的时代第3课时教案 人教版汇编

浙江省瑞安市塘下镇新华中学八年级汗青与社会上册 第四单位 第三课 多元文明的融合与世俗的时代第3课时教案 人教版汇编

一年级数学下册找规律专题训练

一年级数学下册找规律专题训练

吉林大学21秋《桥梁工程》期末考核试题及答案参考83

吉林大学21秋《桥梁工程》期末考核试题及答案参考83

一年级数学下册4.4《整十数加减一位数及相应的减法》-优秀课件1(新版)新人教版教案资料

一年级数学下册4.4《整十数加减一位数及相应的减法》-优秀课件1(新版)新人教版教案资料

一年级数学下册认识七巧板幻灯片课件

一年级数学下册认识七巧板幻灯片课件

吉林大学21秋《桥梁工程》期末考核试题及答案参考62

吉林大学21秋《桥梁工程》期末考核试题及答案参考62

吉林大学21秋《数据库原理及应用》期末考核试题及答案参考99

吉林大学21秋《数据库原理及应用》期末考核试题及答案参考99

一年级数学上册第七单元《认识钟表》同步试题

一年级数学上册第七单元《认识钟表》同步试题