常用网络诊断命令大全

常用网络诊断命令大全

《常用网络诊断命令大全》由会员分享,可在线阅读,更多相关《常用网络诊断命令大全(17页珍藏版)》请在装配图网上搜索。

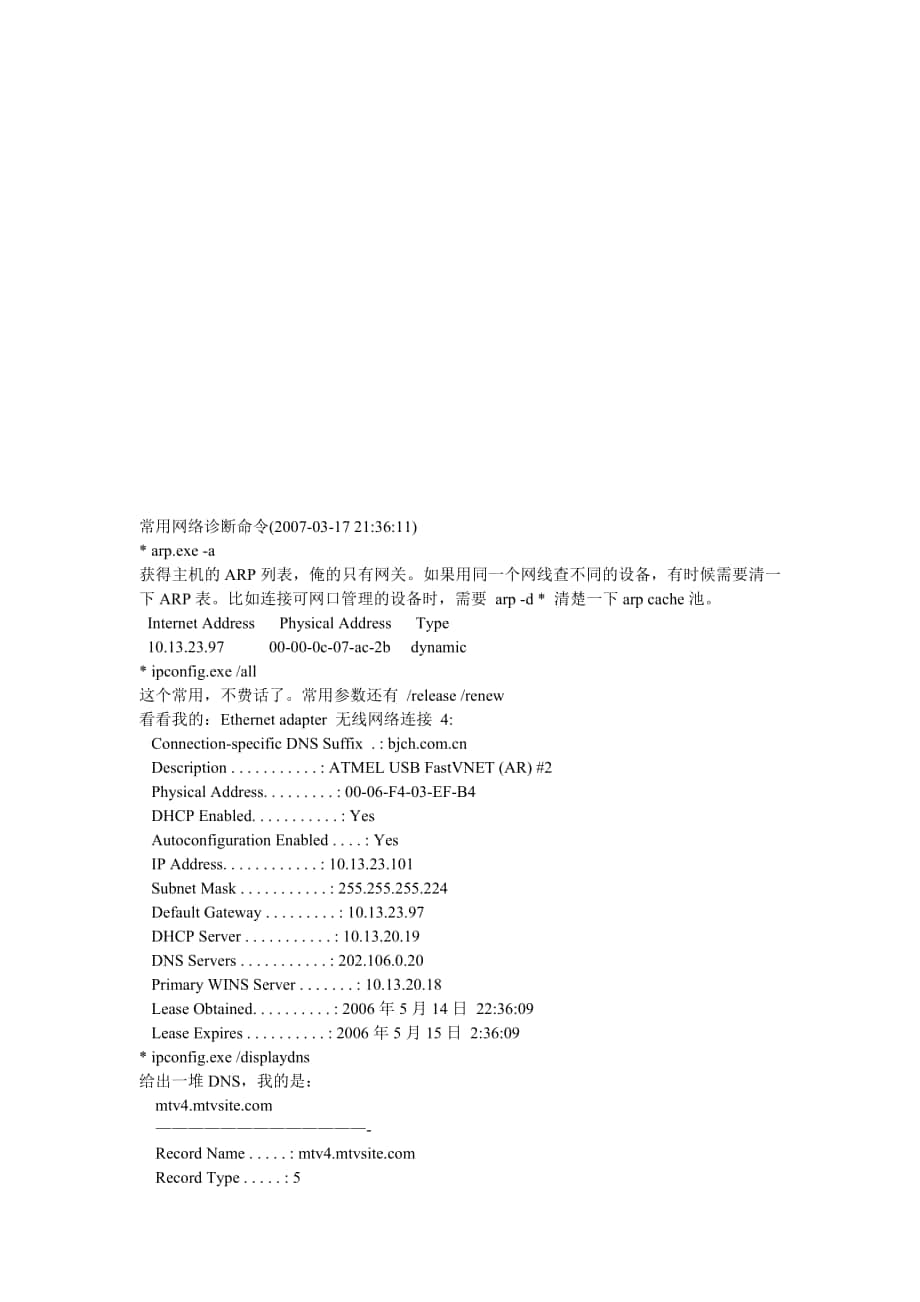

1、常用网络诊断命令(2007-03-17 21:36:11)* arp.exe -a获得主机的ARP列表,俺的只有网关。如果用同一个网线查不同的设备,有时候需要清一下ARP表。比如连接可网口管理的设备时,需要 arp -d * 清楚一下arp cache池。 Internet Address Physical Address Type 10.13.23.97 00-00-0c-07-ac-2b dynamic* ipconfig.exe /all这个常用,不费话了。常用参数还有 /release /renew看看我的:Ethernet adapter 无线网络连接 4: Connection-s

2、pecific DNS Suffix . : Description . . . . . . . . . . . : ATMEL USB FastVNET (AR) #2 Physical Address. . . . . . . . . : 00-06-F4-03-EF-B4 DHCP Enabled. . . . . . . . . . . : Yes Autoconfiguration Enabled . . . . : Yes IP Address. . . . . . . . . . . . : 10.13.23.101 Subnet Mask . . . . . . . . . .

3、 . : 255.255.255.224 Default Gateway . . . . . . . . . : 10.13.23.97 DHCP Server . . . . . . . . . . . : 10.13.20.19 DNS Servers . . . . . . . . . . . : 202.106.0.20 Primary WINS Server . . . . . . . : 10.13.20.18 Lease Obtained. . . . . . . . . . : 2006年5月14日 22:36:09 Lease Expires . . . . . . . .

4、. . : 2006年5月15日 2:36:09* ipconfig.exe /displaydns给出一堆DNS,我的是: - Record Name . . . . . : Record Type . . . . . : 5 Time To Live . . . . : 236 Data Length . . . . . : 4 Section . . . . . . . : Answer CNAME Record . . . . : - Record Name . . . . . : Record Type . . . . . : 1 Time To Live . . . . : 317

5、0 Data Length . . . . . : 4 Section . . . . . . . : Answer A (Host) Record . . . : 222.208.183.30 - Record Name . . . . . : Record Type . . . . . : 1 Time To Live . . . . : 72747 Data Length . . . . . : 4 Section . . . . . . . : Answer A (Host) Record . . . : 219.133.40.157 Record Name . . . . . : R

6、ecord Type . . . . . : 1 Time To Live . . . . : 72747 Data Length . . . . . : 4 Section . . . . . . . : Answer A (Host) Record . . . : 219.133.40.156* route.exe print打印路由表,同 netstat -r* net.exe start察看windows启动的所有服务,看看,还是不少啊: Alerter Application Layer Gateway Service Automatic Updates Background Int

7、elligent Transfer Service COM+ Event System Computer Browser Cryptographic Services DCOM Server Process Launcher DHCP Client DNS Client Event Log IPSEC Services Logical Disk Manager Network Connections Network Location Awareness (NLA) NVIDIA Display Driver Service Plug and Play Print Spooler Protect

8、ed Storage Remote Access Connection Manager Remote Procedure Call (RPC) Remote Registry Security Accounts Manager Server Shell Hardware Detection System Event Notification Telephony Windows Audio Windows Firewall/Internet Connection Sharing (ICS) Windows Gateway Windows Image Acquisition (WIA) Windo

9、ws Management Instrumentation Workstation* netstat.exe -e察看网络端口的通讯状态,可以看到丢弃和错误的包数,还有广播包数,凭此能确定是否中毒。Interface Statistics Received SentBytes 286665947 163871622Unicast packets 1231703 1254364Non-unicast packets 122369 6743Discards 0 0Errors 0 0Unknown protocols 1135* netstat.exe -o察看当前打开的端口连接和所属进程ID最后

10、1列,从我的连接可以看出我上了MSN(第一条记录),在访问google(66.249.89.99),和msn space(207.46.217.246):Active Connections Proto Local Address Foreign Address State PID TCP family:1634 baym-:1863 ESTABLISHED 3048 TCP family:2273 66.249.89.99:80 ESTABLISHED 844 TCP family:2274 66.249.89.99:80 ESTABLISHED 844 TCP family:2278 20

11、7.68.178.16:80 ESTABLISHED 844 TCP family:2279 207.68.178.239:80 ESTABLISHED 844 TCP family:2280 207.68.178.16:80 ESTABLISHED 844 TCP family:2318 207.46.217.246:80 ESTABLISHED 844 TCP family:2320 207.46.217.246:80 ESTABLISHED 844* netstat.exe -s显示按协议统计信息。默认地,显示 IP、IPv6、ICMP、ICMPv6、TCP、TCPv6、UDP 和 UD

12、Pv6 的统计信息;(太长,不贴了)* netstat.exe -n结果和 -o 参数差不多,不说了。* netstat.exe -ab显示所有连接和监听端口。这个包括了 -o 参数的数据,列出所有协议(tcp、udp等)所有侦听或连接的端口,能看是否中了木马或开着什么服务,-b参数能看到启动该端口的程序,我的:(注:从列表看出来MSN开了多少端口,TCP的、UDP的,一不小心就能把MSN封掉我开了FireFox在上网,有2个网站还在尝试连接中。而最后2个UDP就是著了名的3721,tnnd,删他100遍都不下去,2个DLL互相监督,死一个另一个就自动启,服了这块狗皮膏药。)Active Co

13、nnections Proto Local Address Foreign Address State PID RpcSs TCP family:135 :0 LISTENING 1056 svchost.exe TCP family:1025 :0 LISTENING 688 lsass.exe TCP family:1027 :0 LISTENING 1696 alg.exe TCP family:139 :0 LISTENING 4 System TCP family:445 :0 LISTENING 4 System TCP family:139 :0 LISTENING 4 Syst

14、em TCP family:139 :0 LISTENING 4 System TCP family:1634 baym-:1863 ESTABLISHED 3048 msnmsgr.exe TCP family:2497 219.239.88.110:80 ESTABLISHED 1328 FIREFOX.EXE TCP family:2499 202.108.33.32:80 ESTABLISHED 1328 FIREFOX.EXE TCP family:2498 211.103.111.178:80 TIME_WAIT 0 TCP family:2512 211.100.32.252:8

15、0 TIME_WAIT 0 UDP family:1028 *:* 1136 Dnscache svchost.exe UDP family:500 *:* 688 lsass.exe UDP family:445 *:* 4 System UDP family:138 *:* 4 System UDP family:137 *:* 4 System UDP family:1123 *:* 3412 iexplore.exe UDP family:1642 *:* 3048 msnmsgr.exe UDP family:7760 *:* 3048 msnmsgr.exe UDP family:

16、9 *:* 3048 msnmsgr.exe UDP family:1631 *:* 3048 msnmsgr.exe UDP family:27404 *:* 3048 msnmsgr.exe UDP family:11212 *:* 3048 msnmsgr.exe UDP family:138 *:* 4 System UDP family:137 *:* 4 System UDP family:138 *:* 4 System UDP family:137 *:* 4 System UDP family:1743 *:* 3948 rundll32.exe UDP family:172

17、5 *:* 240 Rundll32.exe* nbtstat.exe -c显示缓存中远程主机的NetBios名称和IP,我这里木有没邻居,没办法用命令诊断网络故障一、Ping命令Ping命令在检查网络故障中使用广泛。网络管理人员经常会接到远程用户反映他的主机有故障,如不能对一个或几个远程系统进行登录、发电子邮件或不能做实时业务等。这时Ping命令就是一个很有用的工具。该命令的包长小,网上传递速度非常快,可快速地检测您要去的站点是否可达。它的使用格式是在命令提示符下键入:PingIP地址或主机名。执行结果显示响应时间,表明,当前主机与目的主机间存在一条连通的物理路径。如果执行Ping成功而网络

18、仍无法使用,那么问题很可能出在网络系统的软件配置方面。若执行,则故障可能是、网络适配器配置不正确、或不正确等。二、Ipconfig命令Ipconfig命令可以检查网络接口配置。如果用户系统不能到达远程主机,而同一系统的其他主机可以到达,那么用该命令对这种故障的判断很有必要。当主机系统能到达远程主机但不能到达本地子网中的其他主机时,则表示子网掩码设置有问题,进行修改后故障便不会再出现。键入Ipconfig?可获得Ipconfig的使用帮助,键入Ipconfigall可获得IP配置的所有属性。窗口中显示了主机名、DNS服务器、节点类型以及主机的相关信息如网卡类型、MAC地址、IP地址、子网掩码以及

19、默认网关等。其中网络适配器的MAC地址在检测网络错误时非常有用。配置不正确的IP地址或子网掩码是接口配置的常见故障。其中配置不正确的IP地址有两种情况:(1)网号部分不正确。此时执行每一条Ipconfig命令都会显示“no answer”,这样,执行该命令后错误的IP地址就能被发现,修改即可。(2)主机部分不正确。如与另一主机配置的地址相同而引起冲突。这种故障是当两台主机同时工作时才会出现的间歇性的通信问题。建议更换IP地址中的主机号部分,该问题即能排除。三、Netstat命令Netstat程序有助于我们了解网络的整体使用情况。它可以显示当前正在活动的网络连接的详细信息,例如显示网络连接、路由

20、表和网络接口信息,得知目前总共有哪些网络连接正在运行。用Netstat?命令可查看该命令的使用格式以及详细的参数说明,在DOS命令提示符下或在运行对话框中键入如下命令:Netstat参数a e n o p r s,即显示以太网的统计信息、所有协议的使用状态(包括TCP协议、UDP协议以及IP协议等),另外还可以选择特定的协议并查看其具体使用信息、主机的端口号以及当前主机的详细路由信息等。若接收错和发送错接近为零或全为零,网络的接口无问题。但当这两个字段有100个以上的出错分组时就可以认为是高出错率了。高的发送错表示本地网络饱和或在主机与网络之间有不良的物理连接;?高的接收错表示整体网络饱和、本

21、地主机过载或物理连接有问题,可以用Ping命令统计误码率,进一步确定故障的程度。四、Route命令控制网络路由表。该命令只有在安装了TCP/IP协议后才可以使用。route-f-pcommanddestinationmask subnetmaskgatewaymetric costmetric主要参数可参见相应的技术指南。根据上述信息可知本机的网关、子网类型、广播地址、环回测试地址等。当然我们也可以按需要增加或删除路由信息。五、Tracert命令Tracert可以查看你获取的网络数据、所经过的路径并指明哪个路由器在浪费你宝贵的时间。该诊断实用程序将包含不同生存时间(TTL)值的Internet

22、控制消息协议(ICMP),回显数据包发送到目标,以决定到达目标采用的路由。在转发数据包上的TTL之前至少递减1,需经过路径上的每个路由器,所以TTL是有效的跃点计数。数据包上的TTL到达0时,路由器应该将“ICMP已超时”的消息发送回源系统。Tracert先发送TTL为1的回显数据包,并在随后的每次发送过程将TTL递增1,直到目标响应或TTL达到最大值,从而确定路由。路由通过检查中级路由器发送回的“ICMP已超时”的消息来确定路由。不过,有些路由器悄悄地下传包含过期TTL值的数据包,而Tracert看不到。以上信息显示出所经每一站路由器的反应时间、站点名称、IP地址等重要信息,从中可判断哪个路

23、由器最影响我们的网络访问速度。Tracert最多可以向你展示30个“跃程(hops)”。网络命令还有NET、ARP、NBTSTAT、FTP、TELNET、FINGER、R系列等等,可参考相关的命令指南。解决网络问题的一个方法是使用pathping命令。这个命令工作起来就像是把ping和tracert这两个命令结合在一起了一样。 你要做的第一件事情是在命令行输入pathping,就像这样:pathping目标。这里的目标可以是一个主机名称也可以是一个IP地址,例如,或者209.217.46.121。 接下来,你将得到一个分为两部分的报告。第一部分是通向目的地的线路上的每一个跳点的列表,第二部分是

24、每一个跳点的统计,包括每一个跳点的数据包丢失的数量。它使用下面例子中显示的一些开关(switch),如: pathping -n -w 1000 这个命令告诉pathping不解析路由器的IP地址,并且为每一个回显应答信息等待1秒钟(1000毫秒)。 下面是一些最重要的pathping命令开关(switch): n 不显示每一台路由器的主机名。 hvalue 设置跟踪到目的地的最大跳点数量,默认是30个跳点。 wvalue 设置等待应答的最多时间(按毫秒计算)。 p 设置在发出新的ping命令之前等待的时间(按毫秒计算),默认是250毫秒。 qvalue 设置ICMP回显请求信息发送的数量,默

25、认是100。 实例: 当运行 pathping 时,在测试问题时首先查看路由的结果。此路径与 tracert 命令所显示的路径相同。然后 pathping 命令在下一个 125 秒内显示忙消息(此时间根据跃点计数变化)。在此期间,pathping 从以前列出的所有路由器以及它们之间的链接收集信息。在此期间结束时,它将显示测试结果。 最右边的两栏 This Node/Link Lost/Sent=Pct 和 Address 包含最有用的信息。172.16.87.218(跃点 1)和 192.68.52.1(跃点 2)之间的链接丢失 13% 的数据包。所有其他链接工作正常。跃点 2 和 4 中的路

26、由器也丢失以其为目标的数据包(如 This Node/Link 栏中所示),但这种丢失不会影响转发的路径。 对链接显示的丢失率(在最右边的栏中标记为 |)表明沿路径转发的数据包的丢失情况。该丢失表明链接阻塞。对路由器显示的丢失率(通过最右边栏中的 IP 地址显示)表明那些路由器的 CPU 可能超负荷运行。这些阻塞的路由器可能也是端对端问题的一个因素,尤其是在软件路由器转发数据包时。 常用的网络命令精萃(2009-06-30 18:27:38)标签: 分类: 一,ping它是用来检查网络是否通畅或者网络连接速度的命令。作为一个生活在网络上的管理员或者黑客来说,ping命令是第一个必须掌握的DOS

27、命令,它所利用的原理是这样的:网络上的机器都有唯一确定的IP地址,我们给目标IP地址发送一个数据包,对方就要返回一个同样大小的数据包,根据返回的数据包我们可以确定目标主机的存在,可以初步判断目标主机的等。下面就来看看它的一些常用的操作。先看看帮助吧,在DOS窗口中键入:ping /? 回车,出现如图1。所示的帮助画面。在此,我们只掌握一些基本的很有用的参数就可以了(下同)。 操作系统-t 表示将不间断向目标IP发送数据包,直到我们强迫其停止。试想,如果你使用100M的宽带接入,而目标IP是56K的小猫,那么要不了多久,目标IP就因为承受不了这么多的数据而掉线,呵呵,一次攻击就这么简单的实现了。

28、-l 定义发送数据包的大小,默认为32字节,我们利用它可以最大定义到65500字节。结合上面介绍的-t参数一起使用,会有更好的效果哦。-n 定义向目标IP发送数据包的次数,默认为3次。如果网络速度比较慢,3次对我们来说也浪费了不少时间,因为现在我们的目的仅仅是判断目标IP是否存在,那么就定义为一次吧。说明一下,如果-t 参数和 -n参数一起使用,ping命令就以放在后面的参数为标准,比如ping IP -t -n 3,虽然使用了-t参数,但并不是一直ping下去,而是只ping 3次。另外,ping命令不一定非得ping IP,也可以直接ping主机域名,这样就可以得到主机的IP。下面我们举个

29、例子来说明一下具体用法。这里time=2表示从发出数据包到接受到返回数据包所用的时间是2秒,从这里可以判断网络连接速度的大小。从TTL的返回值可以初步判断被ping主机的操作系统,之所以说初步判断是因为这个值是可以修改的。这里TTL=32表示操作系统可能是win98。(小知识:如果TTL=128,则表示目标主机可能是Win2000;如果TTL=250,则目标主机可能是Unix)至于利用ping命令可以快速查找局域网故障,可以快速搜索最快的QQ服务器,可以对别人进行ping攻击这些就靠大家自己发挥了。二,nbtstat该命令使用TCP/IP上的NetBIOS显示协议统计和当前TCP/IP连接,使

30、用这个命令你可以得到远程主机的NETBIOS信息,比如用户名、所属的工作组、网卡的MAC地址等。在此我们就有必要了解几个基本的参数。-a 使用这个参数,只要你知道了远程主机的机器名称,就可以得到它的NETBIOS信息如图3(下同)。-A 这个参数也可以得到远程主机的NETBIOS信息,但需要你知道它的IP。-n 列出本地机器的NETBIOS信息。当得到了对方的IP或者机器名的时候,就可以使用nbtstat命令来进一步得到对方的信息了,这又增加了我们入侵的保险系数。三,netstat这是一个用来查看网络状态的命令,操作简便功能强大。-a 查看本地机器的所有开放端口,可以有效发现和预防木马,可以知

31、道机器所开的服务等信息,如图4。这里可以看出本地机器开放有FTP服务、Telnet服务、邮件服务、WEB服务等。用法:netstat -a IP。-r 列出当前的路由信息,告诉我们本地机器的网关、子网掩码等信息。用法:netstat -r IP。四,tracert跟踪路由信息,使用此命令可以查出数据从本地机器传输到目标主机所经过的所有途径,这对我们了解网络布局和结构很有帮助。这里说明数据从本地机器传输到192.168.0.1的机器上,中间没有经过任何中转,说明这两台机器是在同一段局域网内。用法:tracert IP。 五,net这个命令是网络命令中最重要的一个,必须透彻掌握它的每一个子命令的用

32、法,因为它的功能实在是太强大了,这简直就是微软为我们提供的最好的入侵工具。首先让我们来看一看它都有那些子命令,键入net /?回车。在这里,我们重点掌握几个入侵常用的子命令。net view使用此命令查看远程主机的所以共享资源。命令格式为net view IP。net use把远程主机的某个共享资源影射为本地盘符,图形界面方便使用,呵呵。命令格式为net use x: IPsharename。上面一个表示把192.168.0.5IP的共享名为magic的目录影射为本地的Z盘。下面表示和192.168.0.7建立IPC$连接(net use IPIPC$ password /user:name)

33、。建立了IPC$连接后,呵呵,就可以上传文件了:copy nc.exe 192.168.0.7admin$,表示把本地目录下的nc.exe传到远程主机,结合后面要介绍到的其他DOS命令就可以实现入侵了。net start使用它来启动远程主机上的服务。当你和远程主机建立连接后,如果发现它的什么服务没有启动,而你又想利用此服务怎么办?就使用这个命令来启动吧。用法:net start servername,如图9,成功启动了telnet服务。net stop入侵后发现远程主机的某个服务碍手碍脚,怎么办?利用这个命令停掉就ok了,用法和net start同。net user查看和帐户有关的情况,包括新

34、建帐户、删除帐户、查看特定帐户、激活帐户、帐户禁用等。这对我们入侵是很有利的,最重要的,它为我们克隆帐户提供了前提。键入不带参数的net user,可以查看所有用户,包括已经禁用的。下面分别讲解。1,net user abcd 1234 /add,新建一个用户名为abcd,密码为1234的帐户,默认为user组成员。2,net user abcd /del,将用户名为abcd的用户删除。3,net user abcd /active:no,将用户名为abcd的用户禁用。4,net user abcd /active:yes,激活用户名为abcd的用户。5,net user abcd,查看用户名

35、为abcd的用户的情况。net localgroup查看所有和用户组有关的信息和进行相关操作。键入不带参数的net localgroup即列出当前所有的用户组。在入侵过程中,我们一般利用它来把某个帐户提升为administrator组帐户,这样我们利用这个帐户就可以控制整个远程主机了。用法:net localgroup groupname username /add。现在我们把刚才新建的用户abcd加到administrator组里去了,这时候abcd用户已经是超级管理员了,呵呵,你可以再使用net user abcd来查看他的状态,和图10进行比较就可以看出来。但这样太明显了,网管一看用户情

36、况就能漏出破绽,所以这种方法只能对付菜鸟网管,但我们还得知道。现在的手段都是利用其他工具和手段克隆一个让网管看不出来的超级管理员,这是后话。有兴趣的朋友可以参照黑客防线第30期上的由浅入深解析隆帐户一文。net time这个命令可以查看远程主机当前的时间。如果你的目标只是进入到远程主机里面,那么也许就用不到这个命令了。但简单的入侵成功了,难道只是看看吗?我们需要进一步渗透。这就连远程主机当前的时间都需要知道,因为利用时间和其他手段(后面会讲到)可以实现某个命令和程序的定时启动,为我们进一步入侵打好基础。用法:net time IP。六,at这个命令的作用是安排在特定日期或时间执行某个特定的命令

37、和程序(知道net time的重要了吧?)。当我们知道了远程主机的当前时间,就可以利用此命令让其在以后的某个时间(比如2分钟后)执行某个程序和命令。用法:at time command computer。表示在6点55分时,让名称为a-01的计算机开启telnet服务(这里net start telnet即为开启telnet服务的命令)。七,ftp大家对这个命令应该比较熟悉了吧?网络上开放的ftp的主机很多,其中很大一部分是匿名的,也就是说任何人都可以登陆上去。现在如果你扫到了一台开放ftp服务的主机(一般都是开了21端口的机器),如果你还不会使用ftp的命令怎么办?下面就给出基本的ftp命令

38、使用方法。首先在命令行键入ftp回车,出现ftp的提示符,这时候可以键入help来查看帮助(任何DOS命令都可以使用此方法查看其帮助)。大家可能看到了,这么多命令该怎么用?其实也用不到那么多,掌握几个基本的就够了。首先是登陆过程,这就要用到open了,直接在ftp的提示符下输入open 主机IP ftp端口回车即可,一般端口默认都是21,可以不写。接着就是输入合法的用户名和密码进行登陆了,这里以匿名ftp为例介绍。用户名和密码都是ftp,密码是不显示的。当提示* logged in时,就说明登陆成功。这里因为是匿名登陆,所以用户显示为Anonymous。接下来就要介绍具体命令的使用方法了。di

39、r 跟DOS命令一样,用于查看服务器的文件,直接敲上dir回车,就可以看到此ftp服务器上的文件。cd 进入某个文件夹。get 下载文件到本地机器。put 上传文件到远程服务器。这就要看远程ftp服务器是否给了你可写的权限了,如果可以,呵呵,该怎么利用就不多说了,大家就自由发挥去吧。delete 删除远程ftp服务器上的文件。这也必须保证你有可写的权限。bye 退出当前连接。quit 同上。八,telnet功能强大的远程登陆命令,几乎所有的入侵者都喜欢用它,屡试不爽。为什么?它操作简单,如同使用自己的机器一样,只要你熟悉DOS命令,在成功以administrator身份连接了远程机器后,就可以

40、用它来干你想干的一切了。下面介绍一下使用方法,首先键入telnet回车,再键入help查看其帮助信息。然后在提示符下键入open IP回车,这时就出现了登陆窗口,让你输入合法的用户名和密码,这里输入任何密码都是不显示的。当输入用户名和密码都正确后就成功建立了telnet连接,这时候你就在远程主机上具有了和此用户一样的权限,利用DOS命令就可以实现你想干的事情了,如图19。这里我使用的超级管理员权限登陆的。到这里为止,网络DOS命令的介绍就告一段落了,这里介绍的目的只是给菜鸟网管一个印象,让其知道熟悉和掌握网络DOS命令的重要性。其实和网络有关的DOS命令还远不止这些,这里只是抛砖引玉,希望能对广大菜鸟网管有所帮助。学好DOS对当好网管有很大的帮助,特别的熟练掌握了一些网络的DOS命令。另外大家应该清楚,任何人要想进入系统,必须得有一个合法的用户名和密码(输入法漏洞差不多绝迹了吧),哪怕你拿到帐户的只有一个很小的权限,你也可以利用它来达到最后的目的。所以坚决消灭空口令,给自己的帐户加上一个强壮的密码,是最好的防御弱口令入侵的方法。

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。