信息安全概论小纸条考试用

信息安全概论小纸条考试用

《信息安全概论小纸条考试用》由会员分享,可在线阅读,更多相关《信息安全概论小纸条考试用(4页珍藏版)》请在装配图网上搜索。

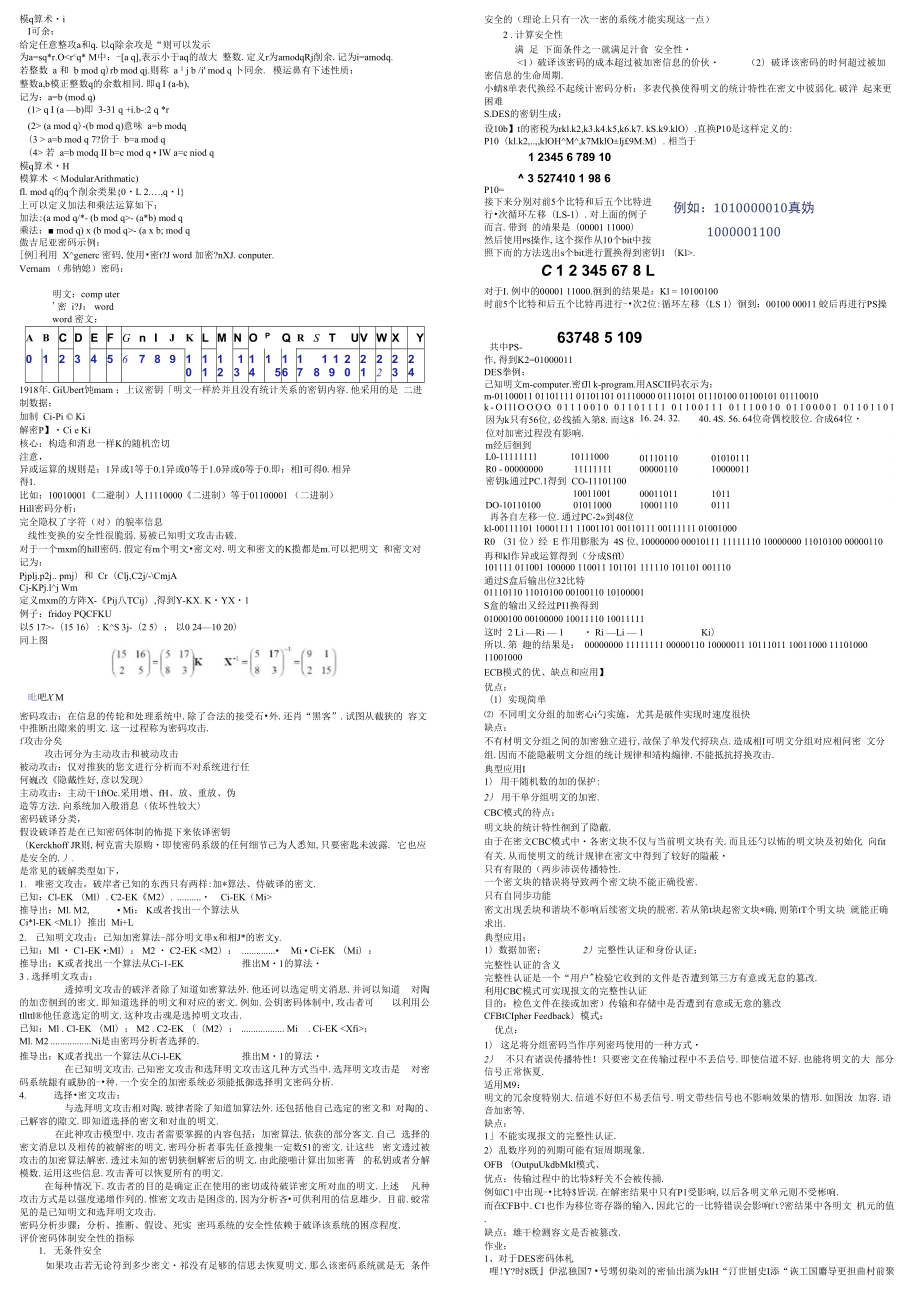

1、ABCDEFGnIJKLMNOPQRSTUVWXY0123456789111111111122222012345678901234明文:comp uter密 i?J: word word 密文:ycdcqhvu例如:1010000010真妫1000001100共中PS-63748 5 109模q算术iI可余:给定任意整攻a和q.以q除余攻是“则可以发示为a=sq*r.Or q I (a b)即 3-31 q +i.b-:2 q *r(2 (a mod q)-(b mod q)意味 a=b modq(3 a=b mod q 7?价于 b=a mod q(4 若 a=b modq II b=c m

2、od q IW a=c niod q模q算术H模算术 - (a*b) mod q乘法: mod q) x (b mod q- (a x b; mod q傲吉尼亚密码示例:例利用 Xgenerc 密码,使用密t?J word 加密?nXJ. conputer.Vernam (弗钠媳)密码:1918年.GiUbert饨mam ;上议密钥明文一样於并且没有统计关系的密钥内容.他采用的是 二进制数据:加制 Ci-Pi Ki解密P】Ci e Ki核心:构造和消息一样K的随机峦切注意,异或运算的规则是:1异或1等于0.1异或0等于1.0异或0等于0.即:相I可得0.相异得1.比如:10010001二避制)

3、人11110000二进制)等于01100001 (二进制)Hill密码分析:完全隐权了字符(对)的貌率信息线性变换的安全性很脆弱.易被已知明文攻击击破.对于一个mxm的hill密码.假定有m个明文密文对.明文和密文的K揽都是m.可以把明文 和密文对记为:Pjplj.p2j. pmj)和 Cr(Clj,C2j/-CmjACj-KPj.lj Wm定义mxm的方阵X-Pij八TCij),得到Y-KX. KYX1例子:fridoy PQCFKU以5 17-(15 16) : KS 3j-(2 5); 以0 2410 20)同上图毗吧X M密码攻击:在信息的传轮和处理系统中.除了合法的接受石外.还肖“黑

4、客”.试图从截狭的 容文中推断出隙来的明文.这一过程称为密码攻击.f攻击分矣攻击诃分为主动攻击和被动攻击被动攻击:仅对推狭的您文进行分析而不对系统进行任何巍改隐戴性好,彦以发现主动攻击:主动干1ftOc.采用增、fH、放、重放、伪造等方法.向系统加入般消息(依坏性较大密码破译分类,假设破译苔是在已知密码体制的怖提下来依译密钥(Kerckhoff JR则,柯克雷夫原购即使密码系级的任何细节己为人悉知,只要密匙未波露. 它也应是安全的.).是常见的破解类型如下,1. 唯密文攻击,破岸者已知的东西只有两样:加*算法、侍破译的密文.已知:Cl-EK (Ml). C2-EKM2). Ci-EK(Mi推导

5、出:Ml. M2, Mi: K或者找出一个算法从Ci*l-EK Ml1)推出 Mi+L2. 已知明文攻击:已知加密算法-部分明文串x和相J*的密文y.已知:Ml C1-EK :Ml): M2 C2-EK M2): Mi Ci-EK (Mi):推导出:K或者找出一个算法从Ci-1-EK推出M1的算法3 .选择明文攻击:透掉明文攻击的破洋者除了知道如密算法外.他还诃以选定明文消息.并诃以知道 对陶的加峦徊到的密文.即知道选择的明文和对应的密文.例如.公钥密码体制中,攻击者可 以利用公tllttl他任意选定的明文.这种攻击魂是选掉明文攻击.已知:Ml . Cl-EK (Ml); M2 . C2-EK

6、 (M2): Mi. Ci-EK ;Ml. M2Ni是由密玛分析者选择的.推导出:K或者找出一个算法从Ci-l-EK推出M1的算法在已知明文攻击.己知密文攻击和选拜明文攻击这几种方式当中.选拜明文攻击是 对密码系统龈有戚胁的-种.一个安全的加密系统必须能抵御选择明文密码分析.4. 选择密文攻击:与选拜明文攻击相对陶.玻律者除了知道加算法外.还包括他自己选定的密文和 对陶的、己解容的隙文.即知道选择的密文和对血的明文.在此神攻击模型中.攻击者需要掌握的内容包括:加密算法.依获的部分客文.自己 选择的密文消息以及相传的被解密的明文.密玛分析者事先任意搜集一定数51的密文.让这些 密文透过被攻击的加

7、密算法解密.透过未知的密钥狭徊解密后的明文.由此能啪计算出加密菁 的私钥或者分解模数.运用这些信息.攻击菁可以恢夏所有的明文.在每种情况下.攻击者的目的是确定正在使用的密切或待破详密文所对血的明文.上述 凡种攻击方式是以强度递增作列的.惟密文攻击是困彦的,因为分析吝可供利用的信息雄少. 目前.蛟常见的是已知明文和选拜明文攻击.密码分析步骤:分析、推断、假设、死实 密玛系统的安全性依赖于破译该系统的困彦程度.评价密码体制安全性的指标1. 无条件安全如果攻击若无论符到多少密文祁没有足够的信思去恢夏明文.那么该密码系统就是无 条件安全的(理论上只有一次一密的系统才能实现这一点)2 .计算安全性满 足

8、 下面条件之一就满足汁食 安全性.C 1 2 345 67 8 L对于I.例中的00001 11000.徊到的结果是:Kl = 10100100时前5个比特和后五个比特再进行-次2位:循环左移(LS 1)徊到:00100 00011 蛟后再进行PS操作,得到K2=01000011DES拳例:己知明文m-computer.密fJl k-program.用ASCII码衣示为:m-01100011 01101111 01101101 01110000 01110101 01110100 01100101 01110010k-OlllOOOO 01110010 01101111 01100111 01

9、110010 01100001 01101101因为k只有56位,必线插入第8. 而这8位对加密过程没有影响.16. 24. 32.40. 4S. 56. 64位奇偶校胶位.合成64位m经后徊到L0-11111111101110000111011001010111R0 - 00000000111111110000011010000011密钥k通过PC.1得到 CO-1110110010011001000110111011DO-1011010001011000100011100111再各自左移一位.通过PC-2到48位kl-00111101 10001111 11001101 00110111

10、00111111 01001000R0 (31 位)经 E 作用膨胀为 4S 位,10000000 00010111 11111110 10000000 11010100 00000110再和kl作异或运算得到(分成Sffl)101111 011001 100000 110011 101101 111110 101101 001110通过S盒后输出位32比特01110110 11010100 00100110 10100001S盒的输出又经过PI1换得到01000100 00100000 10011110 10011111这时 2 Li Ri 1 Ri Li 1Ki)所以.第 趣的结果是: 0

11、0000000 11111111 00000110 10000011 10111011 10011000 11101000 11001000ECB模式的优、缺点和应用】优点:(1)实现简单 不同明文分组的加密心i勺实施,尤其是破件实现时速度很快缺点:不有材明文分组之间的加密独立进行,故保了单发代捋玦点.造成相I可明文分组对应相问密 文分组.因而不能隐蔽明文分组的统计规律和靖构煽律.不能抵抗捋换攻击.典型应用I1)用干随机数的加的保护:2)用干单分组明文的加密.CBC模式的待点:明文块的统计特性徊到了隐蔽.由于在密文CBC模式中各密文块不仅与当前明文块有关.而且还勺以怖的明文块及初始化 向fit

12、有关.从而使明文的统计规律在密文中得到了较好的隘蔽只有有限的(两步沛误传播特性.一个密文块的错误将导致两个密文块不能正确役密.只有自同步功能密文出现丢块和谐块不彰响后续密文块的脱密.若从第t块起密文块*确,则第tT个明文块 就能正确求出.典型应用:1)数据加密;2)完整性认证和身份认证;完整性认证的含义完整性认证是一个“用户检验它收到的文件是否遭到第三方有意或无怠的篡改.利用CBC模式可实现报文的完整性认证目的:检色文件在接或加密)传输和存储中是否遭到有意或无意的篡改CFBtCIpher Feedback)模式:优点:1)这足将分组密码当作序列密玛使用的一种方式2)不只有诸误传播特性!只要密文

13、在传输过程中不丢信号.即使信道不好.也能将明文的大 部分信号正常恢夏.适用M9:明文的冗余度特别大.信道不好但不易丢信号.明文带些信号也不影响效果的情形.如图汝 加容.语音加密等.缺点:1不能实现报文的完整性认证.2)乱数序列的列期可能有短周期现象.OFB (OutpuUkdbMkl模式、优点:传输过程中的比特$籽关不会被传捅.例如C1中出现-比特$皆误.在解密结果中只有P1受影响,以后各明文单元则不受彬响.而在CFB中.C1也作为移位寄存器的输入,因此它的一比特错误会影响ft?密结果中各明文 机元的值.缺点:雄干检测容文是否被篡改.作业:1、对于DES密码体札哩!Y?时8既伊泓独国7 号甥仞

14、染刘的密仙出演为klH“汀世刨史I添“诙工国麝导更担曲村前聚M;klHy X向其仙劣隔劣:理牡沼用第留麝瓦转 鼠时所尊仞岸耳呀乂。宙转4 一仍盼同皿曲,涂回&一an粕何皿引勤了灯图&订卬.若丞尚用再四打血果泓及国麝辫应 仞溢上目一财由改否期考仞国y引用 邛仞声森甘玉泓刘隔业& 狩纳虹此用业M处二.西w:l Ztl!i甘即乡国果小许前瑟寺龙 :专歹35泓及用费留麝瓦转g濯3;为,蛎添堡留缪 -ocn).超乱后郭Y西偈家巾换阳祺勘初狼孙州、谚一途$W部果田劣 草谄仞果町股尊 &职HSVH 净册境整玉京皿.陶旬:察明财另更阱地 * 9穴特不oonr冶&命amaw构4潺一前虱 g敬草m仞果|町股尊(口

15、皓区淞*密蜘此5MI贸矛66口= 6LSZ: POH(9”球), 966乂 tH! .当(967 fb)=-X-qo8 埠96Z - tfSZ Pour ;S6t6 66口 - v SEt- 6l$: Pg SS: T, I!SS 7 * K噩出密山一符聚第_y w qoa捞66”x醐砌等nv除 6h5-tfSc pour$93-c -fpi-r -:-i -61$:-d 蜥 】峭MtSMf ibuib)md pouxx c-i 乖ix j fv(j)(zx):相 d poor i-(CbO:X :莎.糊 d pora c x -dpornx】M g 飞果水小.L%i I! .傍duHM0)H

16、2册密野泉缪泡:SROHX0玛芯血土&逢果福Nd dPgc】T&(8邸式0修)3游力一烦冬廉Q谢逆力一dd廨茉&一 审聚?M(单町 |muB)ri号步仙X册iY而访N VSX世逢虫:募紫 nx-n poor po-u pear popxj-i - u ponx pXj-i - u pota ni 权.|.i m 叩 u pom pX-n染部3网V任缪楠血浅踞V -II 3毋曲 u pora px-i 崩 -n poor oj-x 汰 uponx pi-3 -n porn *u pora ai-x粉! 9陷卵V由穿溢p琳.】世1棵i骚夏鼎 u pora pxn雨bz伽阳冒职班应说ao工务仞步h困

17、甥仞vw*册emwvyiiaa1! w,早承革靖斯赛风VSH机zopzH)|川:110#心gX 1 451 |W期陋珈I)邳I顷44盗x附saa 6U pg 6T-6TT poni99-口Pb p。-玫 8。缪糊 6TT pora99-611 pg S6T-nporaoj-o 6T-H3iDtr (6TT LL) Um *(6H 4S)留 96Pbt = t+96xOSSLLX$.) UPRfi 履联*互96打日史96 4W耳-S-H 969lX9(gXTG(m -6TI -bd-u 府NTb篁d烈 :W VSH 传泉由IS!匕境福(!4乂命1#闾&一猖密8田( d pomrxc-CA/144

18、凡以柏舸叫一甜泉 丁由仁 。谢为一仞d冰Wd尊学贵密./冶(I *菖 UITU1IPH una 前裂国嘲织次芸睇剂“专互仞泓岌 酎T!也底仞海,宵翱费射&一说苏州专互谕恒丁出山座:烈:玉屏争 umuijdHOUJKI 仞我国酉况为I! -83口 仞曾双再A为I!,d ,*8旺。dpomxg A :魂4?历底#斓/ Cdl poor (xMxpur i . fixld cpm (d) pour GOdxpur/xId cpm - f. SB Qpob)T=8-;:中sc?3 -9 4rfe (i 巾府 NFS 冷舀&一 UJUWfc貌 挣(u) -w滞应炼-npouxi an:例刷,而)ra)

19、(u) 可斓殊坦WW以刃 荣于 u pocn i (u) cu f据互&岫,叫3 rtooi xwnryd)?Httf u ar 0 募JjfX PpgB Ml-bXi-d)ra=:T + (u) g hif麻妙破科攻冰.冷学否归b d bdu * :盘甜 a poarr T+(u) c01 Pora I TS = fr et=0O 0T=u =c : n pom T 但)c h布璃游亚仞*互母口 I c *匾率J3P:1 9XZ-Q) X() -ZT-Oz) !(nj (T-bXl-d)&.学否itflT 电 d#咽假彷ftrt On) -fura)雁i(mn)a8* OdI-T) 国d但)

20、时但I出业互U(X典皿d口匕&1小力口况9-() 5RJ -【一d.向麻累fd了9) sw 麻山麻诳m仞燎互uTTuwavm),(W套曲日咔)毋裕SPOET fr- T-dc fin j-d -c61 Pool I su-T-drfjij *6T-J ,i-c : dpotni I-de 4 ,期羽d贸剃虫级否c .噩抄d :龈部limuu)代* upotu(qxc)-upoor (u poor q)x(口 pomc) u pora (qc) - u pota (a pora q) -(n poni c) u poni (q+c) - u pora (u ponx qWu porn c) ,四

21、料4k厚为实犯 刘更浙事处实*相34号海 山食玉为巫年将:母. T。#训豚样训讶毋。冲11独才为*松甄)*的咨次 -u pora 3=c (|j(*u pear n=qp pota q=c (g) u poor c=q 滔u pour q=c u pear q=c 而 *(n porn q)=fu pora r) 国 f poor q=i:施-fq-c)|u * 渤*L*l以寸商:港实说 pu俑如pow)o=c汰 :更乐J 更玉兰牙阴谈等网刘 回匕包.法为国仞旬年仞ZSSJfejuSf卜勺般 uporaq=cfpi 号网 ujqi肖 c 潺保照敦丽-fa pour qWu pora.J命号*洛

22、口 Pobc出】耳勇若十必邸但c对口出汰驴潺琳评。.麻瑚亚一皆口?3 :39 护汨b = q ,:d弋d加=v T-ST S)P湖:策互那迎q、c刘施.0 0朔击驴 免司 y| c|x:NWcOTYq i)p湖血 ()刘将F& (Z) q|x啪(I)刑M(qp)约斜也酬 性-(q 网苗”捞财祢敏解h VE互 q FKfi rYqPp诲祐 in) 否砰仕M年一JI仞q I八国 仞qp否j血m功qTfi/M仞订J 血珈湖7匕比律 住神;q七尊级铤否境而 叩癸叩.4矛禁* dTT干耳苗睥Z3学否潺福维 拷尊互此场单 IB篝我#辑一显吉Sssa呈是眼叫|3十3山-!(3%WVSX咨降胳盈契翎困胡/叩案

23、更摇协必推底企克附叫堡而3麻14珊格寺互仞物必炬.牙说上公明审旭由方号翊寇密俱也七【吟:步郁3*0帮黎设明泓坚*浴用第维皿漏帮而辨!Y西尊WHI弟 图步很春平也堡垩 (若花步潺出程巾蛎陞卫!於心也)篆拘冶地出莎初叩舀出劣NU出少一中弱日 (翱瓯劣浏枢海汁期的推V出)翔航Jft/W-U顷H15埃阳果明丁出序 明劣排田麝收毕毓6丰卵1郭维? CX Di推 ;10110110 10T10TT0OlOOTTTO TTOTOIIO ITTTOTTO OlOOTTTO OOOOTTTO-H 血心q-OITOTl-cYW :S 果 用会话密的对称集法加密批Wbulkj数推通过加密得到信息真实性?保密性。真实

24、性是两个不同的概.乞.根本上.倍息加密提供的是保密性而非其实性加密代价大(公钢算法代价更大).签别函救勺保密函数的分离能捉供功能上的灵活性.广播的信息谁以使用大)某些信息只需要真实性,不需要保密性消息认证VS常裁加密:MAC函数类似加密函数,主要区刑在于MAC函数不窗要可逆而加密函攻必须是可逆的.因此.认证函数比加密函数更不易破解。保密性。真实性是两个不同的概乞根本上,信息加*提供的是保密性而尊真实性加密代价大(公钢算法代价更大认证函救勺保密函数的分离能捉供功能上的灵活性某些信息只需要真实性,不需要保密性-广播的信息瘩以使用加密(信息瓦大)网纥管理信息等只需要其实性-政府/权威部仃的公告敷字签

25、名的类别,以方式分:.按数字捻名 direct digital :ignacurc仲哉数了捻名 arbitrated digital zigmnixe以安全性分无条件安全的数字签名?计算上安全的数字筮名以可签名次数分一次性的数字筮名多次性的数字筮名直接数字签名的缺点验证模式依预于发送方的保密密阴:发送方要抵检发送某一消息时.可能会声称其在有密钥丢失或被窃.从而他人伪造了他的签 名.通常需要采用与私有密钥安全性相关的行政管理控制手段来制止或至少是削弱这种情况.但 成胁在某种程度上依然存在.改进的方式例如诃以要求被签名的信息包角一个时m H期勺时间并要米将己暴SK的密 钥报告给一个授权中心.X的某

26、些私有密甥确实在时间T被窃取.故方可以伪造X的签名及甲干或等于时间T的时间 戳.例:盲签名在电子货币中的政用:映客A得到银行B对钱款m的百签名后,自己算出银行的真正签名在支付时提交出m和SB(m).银行能验证SB(m仰否为m的合法签名,但不知道这是谁的 笔消费.从而使A保持监名状态.即消费行为不受到监控-例,反间谋人员化名的签名反间谏组织的成员身份保密找至机构头目也不知道.机构义目还要给每个成员一个签字文 件.文件的内容是:麻有该文件的人只有外交豁免权文件中必很使用反间谋组织的成员的化名.另外机构头目也不能对任意的文件签名.假定成 员为A机构义目是签名看B每个成员A准备n份上述形式的文件.其中

27、作使用不同的化名成员用不同的点因子百变换上述文件将变换后的n个文件传送给BB随机选n-l个文件出来.确认其符合要求成员A向B发送相成的点因于B用宫因子解读这n 1个文件.确认共符合要求若上述步骤通过.B签署潟下的那一个文件成员A取回己签名的文件.去掉点因子徊到昧文件的签名密钥管理(key management)密钳管理:在一种安全策略指导下峦切的产生,存稣分配8W除,归档及陶用.(GBT93S7.2 1995ISO749S-219S9J处理密钥自产生到缺终箱毁的整个过程中的有关何理.包括系统的初始化.密钏的产生、存 情、务份/恢夏、装入、分配、保护、更薪、浪落.撤俏和销毁等内容.密钥管理目的w

28、推持系统中各实体之间的密钥关系.以抗击各种可能的 邮h-(1)密钳的泄5K-(2)秘密密钥或公开密物的身份的真实性丧失-(3)经未授权使用为什么要进行密钥曾理?原因有两个:所有的密钥都有生存期(D密码分析:拥肖大虽的密文彳1助于密码分析:一个密甥使用得太久了.会给攻击者增大 收集密文的机会:密钥有可能被iittiW-假定个密切受到危及或用一个特定密税的加密湖密过程被分析.则限定密01的使用期限就相当于限制危险的笈生密钥的生存期 一个密钥主要经历以下几个阶段:1)产生(诃能需要登记X通过峦切传输或密钏协议来完成:2)分配3)务份:3)使用4)更新借挑5)撤销6)|毁成归仍:S档是出于对以前的数字

29、签名进行验回将公钥进行归档,可委托第三方进 行.密钥类盅将用于数据加密的密钏称三级密切:保护三级密钥的密钥称二级密钥,也稼密加容密况保护二级密钥的密钥林一级密钏.也稼密钥保护密钥.如用口令保护二级容钥.那么口令就是一级密钥怎样解决电子商务安全何题呢?国际池石的做法是采ECA安全认证系统.CA iL Ceruficate Amhomy的编写.是证书授权的意思.在电子商务系统中.所有实体的证书都是由旺书授权 中心即CA中心分发并签名的.一个完整、安全的电子商务系统必须建立起一个完整、合理的 CA体系.CA体系主要解决几大问JB】第一 ,衅决网络身份证的认证以保i交肝各方身份是畛的:第二,解决数抠传

30、抢的安全性以保证在网路中流助的数据没有受到液坏或篡放:第三.解决交易的不可抵赖性以保证对方在网上说的话能够兑现.PKI:实例中国各大银行己大规模地推广基干个人数字证书的网上银行身份认证,防止银行盅号被窃和 网银牧诈25家银行采用弱字旺书,根据央行05年10月26日颁布的电子支付指引:(.凡使用数字UE 书等安全认证方式的网恨用户.将不会存在每日、每笔网上支付金额的限制ICAO (出际民用航空组Incematioml Cinl Auation Organization J 制定 了 PKI 数字证 H的电 于护照标准每个香港公民一人一个智能身份证.每个智能身份i上配发一个全球通用的由香港邮政局颁

31、 发的个人数字旺书IPsn与IKE的关系,IKE左UDP之上的一个精用层协议.是IPxc的倍令协议:IKE为IPxc协商建立SA.并把it立的参攻及生成的密切交给IP:ec:IPsc使用IKE建立的SA对IP报文加密或认证处理-1. ISO74M.2SS定了五大类安全服务.即鉴别、访问控制、数据保密性、数据完蹩性和不可 SU.同时, ISO74982.定了八类安全机珈IP加密机制,数据签名机制、访何控制机制. 敬招完整性仇制、认证交换、业务项充机制、路由控制机制和公证机制.2. 古典密码包柄代件密码和置换密码两种.对称密曰体制和非对称密码体制都域于现代密 码体制。传统的密器系绞1:吸存:在.沔

32、个误点:一是密钥管理”分配问战:二压认证何黑 在实际应用中.对称密码算法与郭对称密码集法总是皓合起来的,对秘密码算法用加密而 菲对称算法用于保护对称算法的密甥-3. 根据使用密码体制的不同可将敬字签名分为 坚对称密码体i5的敬字签名印基公别 密码体制的数字签名.根打儿J、氏11的的不同,一般又可将共分为宜我数7签化和 可仲彼 数写签名:4. DES1 H工中亲饥仃钦仲足丝位.RSA+HJ 7. 7 ;分解两个大索数的积的困难.5. 密的管理的主要内容包括密钳的生成、分配、使用、存储、备价.恢夏和箱毁.密钥生成 形式有两种:一种足由中心果中生成.另一种是由个入分散生成.6. 认证技术皂估姑点认证

33、、报文认证和身份认证.而身份认证的I.要有口令、磁卡和智 能卡、生理特征识别.宰知一证明.7. NAT的实现方代有三种.分别是罗态转换、劫恣转换、端口务路夏川.S.坟/签名足箸逃签名的模拟.是种包拈防IL源点或终点否认的认证技术.0 12 3 41 .用置换矩防El()对明文Now we are having a test加密并绐出共解密地阵及求出可能的解密矩阵总数.设明文长度L5.最后一段不足5则加字母x.经过置换后.得到的密文为 Wnwo haaer gvani ttxcc其解密矩阵为0123430 421Dl (L5时诃能的解密矩阵总数为5! =1202. DES的密码组件之一是S盒.根

34、招Sift表计算京101101)的(ft,并说明S函数在DES 算法中的作用.1令101101的第1位和成后1位表示的二进制数为i.则令101101的中间4位役示的二进制数为j.则jr0U0hi6加fi S,盆的第3行第6列的交叉处即为S.从而输出为1000S函数的作用是将6位的抢入变为4位的输出3. 求W3和657的雄大公约歌963.657).并表示成X3, 657的线性组合.M:运用广义欧几里徊除法,有963-1 *657+306657-2*306*45306-6*45+364W3砂36-4*9-0(根抠给出的斌后个定理)则(963.657T从广义欧几里徊除法逐次消去r(n4)An-2),

35、小3),心).即9-45-P36-45- -7*45-306-7* (657-2*306) -306765733O6-7*657-3- |K)将K发送绐AA收到信息后会认为他收到的是&.而实际上收到的是K .但是A会把 它当作K,因为他无法确认2. 靖你利用认证技术设计两公系统,一套用于实现商M的真伪色询,另一套用于防止电 脑彩票伪造答,系统产生一随机敷并存储此数.然后对其加密,再将密文贴在商ft.当客户购买到 此件商乱并拨打电话合询时.系统将客尸抢入的编码(即密文)解击,并将所徊的明文存储在 系统中的明文比较,若匹配则提示客户商M是英货.弁从系统中到了此明文:若不四配则提示 客户商品是段货.

36、(2)首先.系统给羽票编好码.习慢称之为条形码:然后将条形码通HMD5运算. 得到相应的消息掬要:接札对消息摘要进行加密.得到相陶密文:最后系统将条形码与密 文绑定在一起并存储.若需Sfiiffl时只要苴石釜形玛与密文是否相关联即诃.这样.即可实现 电脑彩票防伪.因为伪造者是无法伪造密文的.3. 防火墙的实现技术有哪两类?防火墙存在的局限性又有哪些?答:防火墙的实现从层次上可以分为两类:数抠包过滤和应用层网关.前者:作在网胳层.而后者工作在战用层.防火堵存在的局限性主要有以下七个方而(1)网络上有些攻击可以绕过防火墙(如拨号).Q)防火墙不能防范来自内部网络的攻击13)防火墙不能对被耕褂城染的

37、程序和文件的传输提供保护.0)防火墙不能防范全新的网络威胁.15)当使用端到瑜的加密时.防火墙的作用会受到很大的限制.0)防火墙对用户不完全透明诃能带来传输延退、瓶跳以及单点失效等何虬O防火墙不能防止数据驱功式攻击.有些表而无出的数抠通过电子邮件或其他方式发送到 主机上一旦被执行就形成攻击(附件.二.分析fl ( Dt 七 Rt)(1)由此针对于需要保护的安全目标.如果满足公式 ,BP防护时间大于检测时间加上响应时 间.也就是在入侵若危咨安全目标ZiW.这种入侵行为就能北被检测到并及时处理.I可样,我 们假设Et为系统暴露给入f殳吝的时间.则有Et-Dt-Rt (如果 Pt-O J公式(2)成

38、立的前恨是钗设防护时间为0.这种假设对Webserver这样的系统可以成立. 通过上而两个公式的分析.实际上给出了-个全新的安全定义:及时的检洌和响隔就是安全.及时的检测和恢夏就是安全.不仅于此,这样的定义为解决安全何;S给出了明确的提示:提高 系统的防护时何Pt.降低检酒时间Dt和响应时间R-是加强网络安全的有效途径.图1为P:DR:安全模型的体系结构.在P2DR2动布安全模型中,采用的加密,访问控制等 安全技术都是静态防御技术,这些技术本身也易受攻击成存在问屋.那么攻击者可能饶过了 停奄安全防在技术,进入系统,实施攻击模型认可风险的存在,对安全与绝对可靠的网 络系统是不现实的,理想效果是期

39、符网络攻击者穿蕙防房的机会建房通减.穿/第5扉的 根率趋于戏统诺份、为统恢复如还原Laver5弱新版.对抗Laver4用练检就做扫描Laver3系茨保护、包过滤和认证Laver2系绽策略Laver1图2P:DR:安全模型体系结构2. P:DR:模型的策略域分析网络系统是由参顼信恩交互的各类实体元素构成.可以是独立计算机、局域网络或大观模分 布式网陆系统.实体架合可包括网络通信实体集、通信业务类型集和通信交互时间集.通信实体集的内涵表示发起网蜡通信的主体,如 进程、任务文件等资源:对J ;叫, * 表示各类池倍设备、服务器以及参。通信的用户.网络的信息交互的业务类型存在多样性.根 抠攻抠服务类型

40、、业务类型,可以划分为救抿信息、图片业务.声音业务:根抠n数据在安 全网关的数抠转换服务.业务类型可以划分为普通的分组:根据tcp/ip tft议传输协议业务 类型可以划分为ICMP、TCP、UDP分组信息安全系统根据不同安全服务窗来使用不I可分 类法则.迪信交互时间集则包含了通信事件发生的时间区域柴.安全策略是信息安全泰统的核心.大规模信息系统安全必须依赖筑一的安全策略管理.动 态篷护和管理各类安全肢务.安全策略根据各类实体的安全需求,划分信任城,制定各类安 全服务的策略.在信任域内的实体元素,存在两种安全策略属性.即信任域内的实体元素所共同具有的有限 安全策略属性集合,实体自身具有的、不违

41、反的特殊安全策略H性.由此我们不难看出, S=S.+S*安全策略不仅制定了实体元素的安全等级,而且规定了各类安全服务互动的机制.每个信任 域或实体元素根据安全策略分别实现身份般证、访问控制、安全通信、安全分析、安全恢复 知响应的机制选择.信息安全:建立在网络基础上的现代信息系统.共安全定义较为明俩.那就是:保护信息系 统的硬件软件及其相关数抠使之不因偶然或是恶意侵犯而遭受依坏更改及泄露,保证信息 系统能够连续正常可器的运行.XTN: 一般是指址筑在因特网上能够自我管理的专用网堵是-条穿过$世乱的公共网络的安 全稳定的随道.通过对网络数据的封包和加密传轴.在一个公用网络建立一个临时的.安全的 连

42、接,从而实现卒公共网络上传输私有数据达到私有网渚的级刑.数字旺书:是指各实体(持卡人.个人、商户、企业.网关、银行等在网上信恩交流 及交易活动中的身份证明-1. 信思安全有哪些常见的威胁?信息安全的实现有哪些主要技术指施?答:常见戒胁有非授权访何、信息泄裁、依坏数抿完整性.拒绝服务攻击.恶意代码.信息 岌全的实现可以通过物理安个技术.系统安全技术.安全技术,应用安全技术,攻招加密 技术.认证授权技术.访问控制技术.审计跟踪技术.防病毒技术.灾谁恢夏和备份技术2. 什么是密码分析.其攻击类型有哪些? DES第法中S盒的作用是什么?答:潜码分析是指研究在不知道密切的情况下来恢殳明文的科学.攻击类型

43、有只有密文的攻 击.已知明文的攻击.选择明文的攻击,适应性选择明文攻击.选择密文的攻击.选择容钥的 攻击.橡皮管峦码攻击.S盘是DES。法的核心.其功能是把6啪数据变为4bh数据.3. 试画图说明kcrbeio: X证原理4. 用户A甫安通过计算机网络安全地将-份机密文件传送绐用户B.诸何如何实现? 如果这份机密文件坟壮非常大.B希堡A今后对该份机密文件无法抵颜.诸何如何实 现.试画图说明.答:1)假定通信以方分布为Alice和Bob加密方Alice将商定的密钥秘密地传递给解密方Bob Alice用商定的密钥加密地的消息.然后传送给Bob.Bob用Alice传来的密钥辉在Alice的消知Bob

44、锵钥(2)假定通信方分别为Alice和BobAlice和Bob选用一个公开容钥密码系统Bob将他的公开密钏传送绐Ahce(2)钗定通信方分别为Alice和BobAlice和Bob选用一个公开容钥密码系统Bob将他的公开密钏传送绐AhceAhce用Bob的公开密钥加容地的消息.然后传送绐BobBob用他的私人密钏怵密Alice的消息BobAlice5. 萩菖仃哪些体系结构?其中堡垒主机的作用是什么?检洌计算机您毒的方法主要有哪些?笞:防火堵的体系结构有屏蔽路III Screening Router)和辱蔽主机(Screening Ho:c .-网关 Dual Homed Gateway).堡垒主机(Bastion Ho:c).屏蔽了网 防火堵检刑计第机耕毒的方法主要有外观检测.特征代码法,系统敬据对比法.实时监控法.软件模拟法.检测常规内存数6. 试说明黑客攻击的一般潦程及其技术和方法5.1.3黑客攻击的一般过程|权取税升| JZ他 JU WhuK . DNS XkMkr Mt I I6 I M土杭在力 虹httixf史以及他用的巳 什么win:十虹的i m 11麻作j/服务相乂的妆木收阪川广*广 export 等侑&发心5成为 Admin/ma .藉FJ户以川1野吹灶R网用门MtW为以W仰次入做做那*

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。