cisco双ISP线路接入链路自动切换方案

cisco双ISP线路接入链路自动切换方案

《cisco双ISP线路接入链路自动切换方案》由会员分享,可在线阅读,更多相关《cisco双ISP线路接入链路自动切换方案(4页珍藏版)》请在装配图网上搜索。

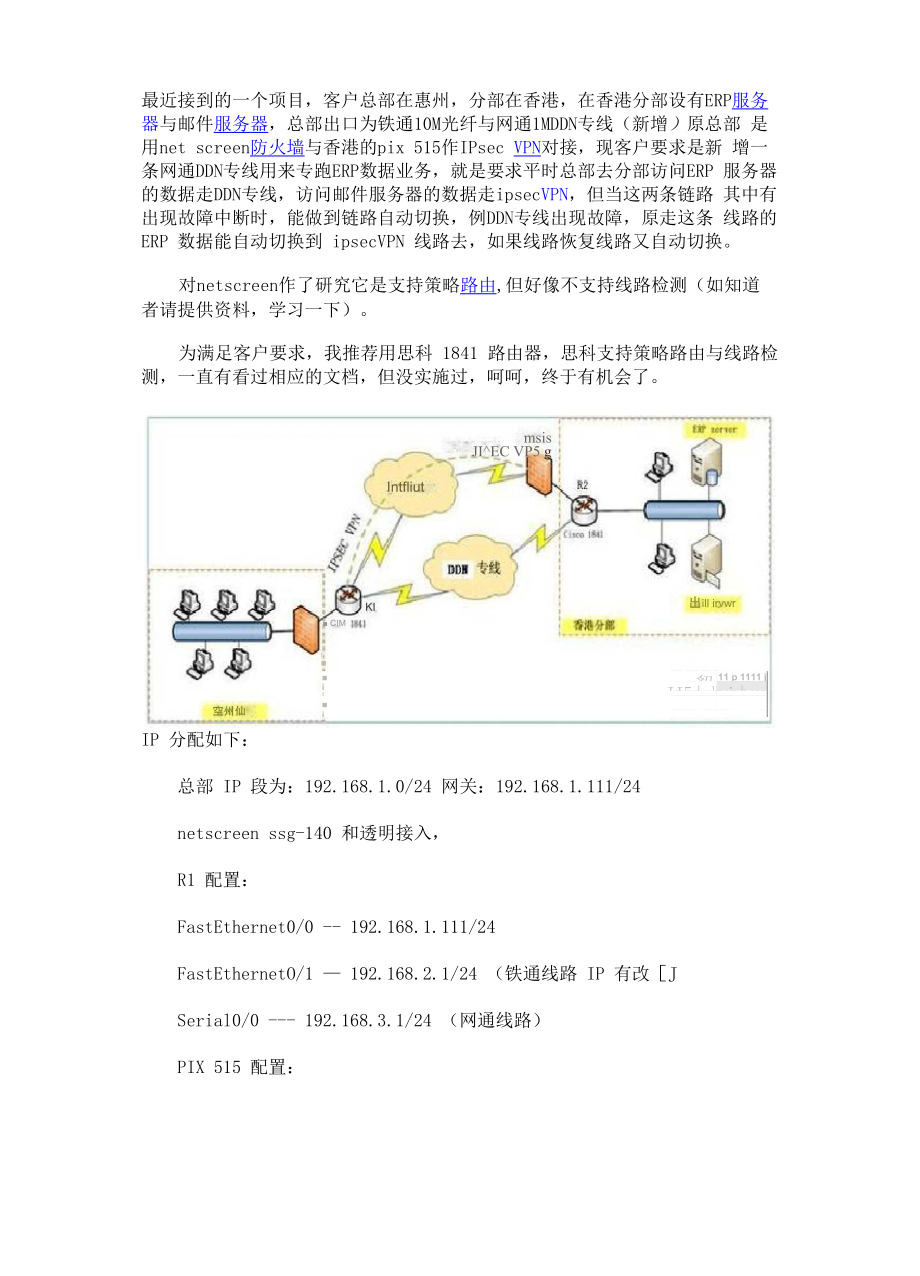

1、 最近接到的一个项目,客户总部在惠州,分部在香港,在香港分部设有ERP服务 器与邮件服务器,总部出口为铁通10M光纤与网通1MDDN专线(新增)原总部 是用net screen防火墙与香港的pix 515作IPsec VPN对接,现客户要求是新 增一条网通DDN专线用来专跑ERP数据业务,就是要求平时总部去分部访问ERP 服务器的数据走DDN专线,访问邮件服务器的数据走ipsecVPN,但当这两条链路 其中有出现故障中断时,能做到链路自动切换,例DDN专线出现故障,原走这条 线路的 ERP 数据能自动切换到 ipsecVPN 线路去,如果线路恢复线路又自动切换。 对netscreen作

2、了研究它是支持策略路由,但好像不支持线路检测(如知道 者请提供资料,学习一下)。 为满足客户要求,我推荐用思科 1841 路由器,思科支持策略路由与线路检 测,一直有看过相应的文档,但没实施过,呵呵,终于有机会了。 Intfliut KI 出ill irvwr ■ CIM 空州仙 msis JI^EC VP5 g ■ 貂I 11 p 1111 j i JJ5」1 mi」 i ■ i I ■ IP 分配如下: 总部 IP 段为:192.168.1.0/24 网关:192.168.1.111/24 netscreen ss

3、g-140 和透明接入, R1 配置: FastEthernet0/0 -- 192.168.1.111/24 FastEthernetO/1 — 192.168.2.1/24 (铁通线路 IP 有改[J Serial0/0 --- 192.168.3.1/24 (网通线路) PIX 515 配置: Ethernet1 (outside) -- 192.168.2.2/24 Ethernet0 (inside) -- 192.168.4.1/24 R2 配置: FastEthernet0/0 -- 192.168.4.2/24 FastEthernet0/1-- 192.1

4、68.5.1/24 Serial0/0 -- 192.168.3.2/24 下面只列出重点部分: VPN 配置 R1 PIX515 R1: 第一步:在路由器上定义 NAT 的内部接口和外部接口 R1(config)#int f0/0 R1(config-if)#ip nat inside R1(config-if)#exit R1(config)#int f0/1 R1(config-if)#ip nat outside R1(config-if)#exit 第二步:定义需要被 NAT 的数据流(即除去通过 VPN 传输的数据流) R1(config)#access-l

5、ist 101 deny ip 192.168.1.0 0.0.0.255 192.168.4.0 0.0.0.255 R1(config)#access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.5.0 0.0.0.255 R1(config)#access-list 101 permit ip any any 第三步:定义 NAT。 R1(config)#ip nat inside source list 101 interface f0/1 overload 第四步:定义感兴趣数据流,即将来需要通过 VPN 加密传输的数据流。

6、 R1(config)#access-list 102 permit ip 192.168.1.0 0.0.0.255 192.168.4.0 0.0.0.255 R1(config)#access-list 102 permit ip 192.168.1.0 0.0.0.255 192.168.5.0 0.0.0.255 第五步:定义 ISAKMP 策略。 R1(config)#crypto isakmp enable //启用 ISAKMP R1(config)#crypto isakmp policy 10 R1(config-isakmp)#authentication

7、pre-share //认证方法使用预共享密钥 R1(config-isakmp)#encryption des //加密方法使用 des R1(config-isakmp)#hash md5 //散列算法使用 md5 R1(config-isakmp)#group 2 //DH 模长度为 1024 第六步:将 ISAKMP 预共享密钥和对等体关联,预共享密钥为 “cisco123456”。 R1(config)#crypto isakmp identity address R1(config)#crypto isakmp key cisco123456 address 19

8、2.168.2.2 第七步:设置 ipsec 转换集。 R1(config)#crypto ipsec transform-set myvpn esp-des esp-md5-hmac R1(cfg-crypto-trans)#mode tunnel 第八步:设置加密图。 R1(config)#crypto map myvpnmap 10 ipsec-isakmp R1(config-crypto-map)#match address 102 //加载感兴趣流 R1(config-crypto-map)#set peer 192.168.2.2 //设置对等体地址 R1(config-crypto-map)#set transform-set myvpn //选择转换集 R1(config-crypto-map)#set pfs group2 //设置完美前向保密,DH模长度为1024 第九步:在外部接口上应用加密图。 R1(config)#int f0/1 R1(config-if)#crypto map myvpnmap

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。