操作系统安全审计

操作系统安全审计

《操作系统安全审计》由会员分享,可在线阅读,更多相关《操作系统安全审计(31页珍藏版)》请在装配图网上搜索。

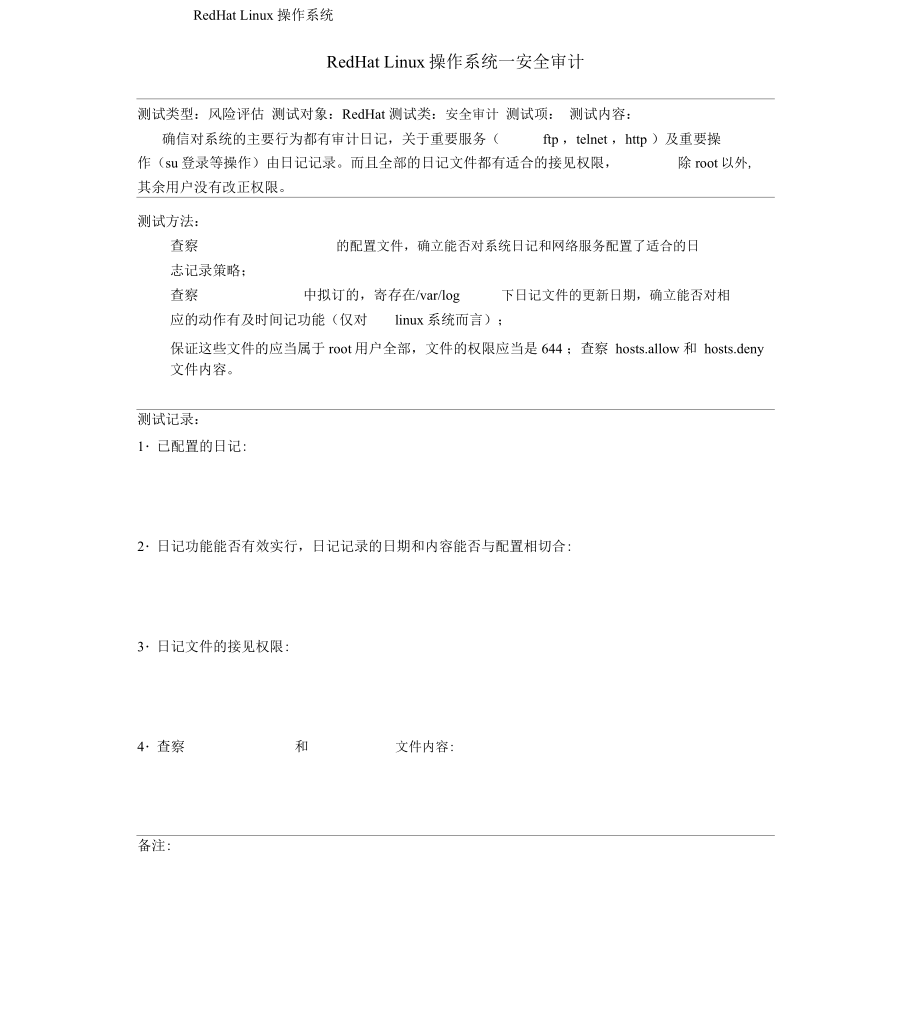

1、RedHat Linux 操作系统RedHat Linux操作系统一安全审计测试类型:风险评估 测试对象:RedHat 测试类:安全审计 测试项: 测试内容:确信对系统的主要行为都有审计日记,关于重要服务(ftp ,telnet ,http )及重要操作(su登录等操作)由日记记录。而且全部的日记文件都有适合的接见权限,除root以外,其余用户没有改正权限。测试方法:查察的配置文件,确立能否对系统日记和网络服务配置了适合的日志记录策略;查察中拟订的,寄存在/var/log下日记文件的更新日期,确立能否对相应的动作有及时间记功能(仅对linux系统而言);保证这些文件的应当属于root用户全部,

2、文件的权限应当是644 ;查察 hosts.allow 和 hosts.deny 文件内容。测试记录:1已配置的日记:2日记功能能否有效实行,日记记录的日期和内容能否与配置相切合:3日记文件的接见权限:4查察和文件内容:备注:RedHat Linux操作系统一系统安全测试类型:风险评估测试对象:RedHat测试类:系统安全测试项:测试内容:被测操作系统应安装最新的系统补丁程序,只开启必需的服务;系统应保证和常用命令有关 配置文件的安全性。设置安全的接见旗标;并对系统资源作适合的使用限制。测试方法:查察或咨询能否安装最新补丁程序;Telnet/ftp登录系统,确立系统旗标信息的能否安全;能否为用

3、户不可功的鉴识试试次数定义阀值。测试记录:补丁安装状况(控制面板 丨在线更新):能否有安全的系统接见旗标?显示操作系统种类口显示操作系统内核版本口ftp登录观察显示信息:能否使用了用户磁盘限额? 口用户磁盘限额策略:用户连续登录失败的次数:默认 umask 值(#umask):重要文件和目录的读写权和属主:/etc/security/usr/etc/bin/usr/bin/sbin/var/log/etc/*.conf属主接见同意:属主接见同意:属主接见同意:属主接见同意:属主接见同意:属主接见同意:属主接见同意;属主接见同意:RedHat Linux操作系统一用户属性测试类型:风险评估 测试

4、对象:RedHat 测试类:用户属性 测试项: 测试内容:操作系统应设置安全有效的口令策略(密码强度、密码长度、口令有效期等)。应限制能够 su成root的用户,限制root的远程登录,依据需要设置能够进入单用户模式的用户,应启用用户 超时自动注销的功能。测试方法:查察/etc/passwd中能否有空口令账户;查察能否设置了适合的口令策略;查察wheel用户构成员。测试记录: 口令策略():PASS_MAX_DAYSPASS_MIN_DAYSPASS_MIN_LEN PASS_WARN_AGE 能够su为root 的用户(/etc/group 中wheel构成员): 观察文件能否存在以下项:口

5、auth sufficient /lib/security/pam_rootok.so debug auth required /lib/security/pam_wheel.so group=wheel能否同意root远程登录(登岸考证)?口能否启用了用户超时自动注销功能?HISTFILESIZE=TMOUT=内容:系统指引程序的接见同意位:文件中能否有口令保护()?备注:测试类型:风险评估测试对象:RedHat测试类:网络及服务安全测试项:测试内容:操作系统应只开放必需的网络服务。无剩余的网络端口开放; 操作系统应使用高强度加密体制代替明文传输数据的协议或服务;应开启Iptables防火墙

6、,而且规则获取有效实行;应当有防病毒软件安装而且有效运转。 限制能够接见本机的IP地点。测试方法:使用netstat命令来获取系统的端口列表,并记录重点的端口列表;观察telnet , ftp等明文传输协议能否运转,观察telnet 和ftp的用户属性;观察iptables 能否已开启,iptables日记能否有效记录了现有规则的实行结果。测试记录:开放网络端口有:TCP 端口:UDP 端口:启用的服务有(#setup )或查察目录下的各个文件中disable项的赋值:FTP和Telnet等网络服务的接见限制:(假如系统没有安装 ftp和telnet掠过此项)FTPTelnet :能否启用了

7、SSH等安全远程登录工具?代替方法:对连结到本机的接见限制:Iptables能否已开启? 主要规则有:日记内容能否有效?:查察防火墙设置的安全级别:能否安装了防病毒软件? 口 能否有效运转(观察日记和病毒库更新状况):备注:测试类型:风险评估测试对象:RedHat测试类: 备份/恢复容错体制测试项:测试内容:操作系统要求在故障事件发生时能够保证业务的连续性;操作系统应依据自己状况,对系统数据、用户数据、审计日记、策略文档及注册表数据拟 订合理的备份/恢复策略,以知足系统在碰到不测事故数据遭到损坏时,系统恢复操作的需要。测试方法:查察服务器能否有 UPS电源支持,能否有 RAID保护;查察系统备

8、份/恢复体制能否知足系统安全要求。测试记录:操作系统能否有磁盘冗余阵列? 服务器能否有UPS支持? 口系统能否有双机热备?操作系统备份/恢复体制?用户数据备份/恢复体制?日记数据备份/恢复体制?业务应用程序备份/恢复体制?能否使用cron和at按期履行系统管理任务和备份/恢复任务.记录目前的cron任务记录目前的at任务.备注:Solaris操作系统测试类型:风险评估测试对象:Solaris8测试类:安全审计(标准的 Solaris 审计)测试项:测试内容:操作系统的syslogd 应当开启。系统应当保证错误信息和失败登录信息等的日记记录,而且对日记数占有适合的的接见控制(一般不一样意任何用户

9、写日记数据,只有管理员或审 计员才能阅读日记数据);应按期阅读日记数据;并对日记结果文件的大小、覆盖策略、寄存地点和备份清理作必需配置。测试方法:查察syslogd能否启动;查察sydeslog的配置;查察日记有关文件的内容和最后修他日期;查察日记有关文件的接见同意;咨询或查察日记有关文件的寄存地点,溢满办理和备份清理策略。测试记录:能否开启syslogd :口观察系统审计配置:action查察inetd的服务能否启动日记功能:ftp的日记功能:查察审计功能能否有效实行,接见同意位和属主:/dev/sysmsg :/var/adm/cron/log:/var/adm/wtmp :/var/lo

10、g/syslog:/var/adm/sulog :/var/log/authlog:/var/adm/messages :/etc/security/lastlog:能否有独自的日记分区(日记文件能否寄存在独自的文件系统):口假如有,观察分区大小能否有按期的日记备份和清理策略:口备份策略备注:测试类型:风险评估测试对象:Solaris测试类:安全审计(BSM审计)测试项: 测试内容:操作系统的审计子系统 SecU SolarisBSM应处于开启状态,而且依据需要定制必需的审计内容;应能对被定制的操作事件自动生成审计纪录;系统应针对审计结果文件的大小、覆盖策略、寄存地点和备份清理作必需配置。测试

11、方法:检查系统的安全审计功能能否已经开;检查系统设置的审计事件和审计对象;查察审计功能的运转能否及时有效;检查审计日记能否储存在独自的磁盘分区上,储存审计日记的磁盘分区能否足够大;能否有按期的日记备份和清理策略。测试记录:(有条件的话,运转测试脚本文件)能否开启系统审计功能:口(开启:bsmconv)audit_control 的配置:审计文件寄存地点:审计文件所需节余空间:指定的系统用户审计事件类:指定的一般审计事件类:查察审计功能能否有效实行,审计记录能否包括事件的日期和时间,事件种类,主体身份, 事件的结果:口能否有独自的日记分区(trail文件能否寄存在独自的文件系统):假如有, 观察

12、分区大小审计文件的接见同意:能否有按期的日记备份和清理策略(咨询):备份策略查察用户审计事件:备注:Solaris操作系统一系统安全(1 )测试类型:风险评估 测试类:系统安全(1)测试项: 测试内容:被测操作系统应安装最新的系统补丁程序,只开启必需的服务,限制服务配置文件的接见权 限;系统应保证r族命令和常用命令有关配置文件的安全性;设置安全的接见旗标。测试方法:查察操作系统版本和补丁安装状况;查察超级守卫进度配置文件属性及内容,Service 配置文件属性;检查能否存在r族配置文件,确立系统能否运转r族命令; Telnet/ftp登录系统,确立系统旗标信息的能否安全。测试记录: 1版本和补

13、丁信息:操作系统版本:补丁集:(假如能够连结Internet ,试图ftp 匿名接见,或者从从中获取特意的补丁检查工具如PatchPro )来查察安全补丁安装情况(系统全部的 Patch文件都储存在/var/sadm/patch 中,命名方式为 patchlD-version )2 超级守卫进度配置文件(#ls -l ):属主:接见同意权:开启服务:3 查察能否使用了 r族配置文件,而且查察其配置状况$HOME/.rhosts .netrc 4 能否有安全的系统接见旗标?telnet的旗标:显示操作系统种类口显示操作系统版本口显示ftp软件版本口ftp的旗标:显示操作系统种类口显示操作系统版本

14、口显示ftp软件版本口备注:日期署名Solaris操作系统一系统安全(2 )测试类型:风险评估测试对象:Solaris测试类:系统安全(2)测试项:测试内容:被测操作系统应保证有关命令文件和配置文件的接见同意合理;对用户、登录设施、失败登录阀值、无操作自动锁定等加以限制;并对系统资源的使用作适合的限制。测试方法:查察能否针对用户使用了用户磁盘限额(特别是邮件服务器);能否认义了登录有关参数;能否对重要的命令文件和配置文件设置安全的接见同意权;能否安装了防病毒软件,邮件过滤软件。测试记录:能否使用了用户磁盘限额?用户磁盘限额策略:观察login 登录有关参数CONSOLE=/dev/consol

15、e(登录到 console 的终端)注销:PASSREQ=YES(登录能否需要口令):YES TIMEOUT(登录超时限制)注销:口UMASK :SYSLOG= (能否记录到 LOG_CRIT): YES RETRIES(同意连续试试登录次数):注销:口SYSLOG_FAILED_LOGINS (失败登录记录以前同意的试试次数):注销:口 重要文件和目录的读写权和属主(#ls -la ):/usr/etc属主接见同意: /usr/bin属主接见同意:/bin属主接见同意:/sbin属主接见同意:/etc属主接见同意:/etc/security/*属主 接见同意: 能否安装了防病毒软件:口 种类

16、及版本:备注:署名日期Solaris操作系统一用户属性测试类型:风险评估测试对象:Solaris测试类:用户属性测试项: 测试内容:操作系统应设置了有效的口令策略(密码强度、密码长度、口令有效期等);保证系统伪账号(如sys , uucp, nobody等)没有登录shel 1 , 口令域设为NP ;用户 口令有效性设置合理。测试方法:观察系统中能否存在与所供给服务没关的无用账号;查察passwd中的口令有关设置;查察shadow文件,确立能否为每一用户设置了口令改正最短天数,口令改正最长天数,口令过期前的警示天数、休眠天数和无效限期。测试记录: 1无用账号:2. passwd 口令策略:MA

17、XWEEKS: 口MINWEEKS :口PASSLENGTH :口3. Shadow文件顶用户口令有效性设置:4. 能否限制使用su的组口5. 应用服务器能否有密钥和证书口Solaris操作系统一网络及服务安全测试类型:风险评估测试对象:Solaris8测试类:网络及服务安全测试项:测试内容:操作系统应只开放必需的网络服务。无剩余的网络端口开放; 操作系统应使用高强度加密体制代替明文传输数据的协议或服务;远程控制的终端接见应采纳高强度的认证和加密体制,保证数据的完好性和机密性; 限制能够接见本机的IP地点。测试方法:使用netstat命令来获取系统的端口列表,并记录重点的端口列表;观察teln

18、et , ftp等明文传输协议能否运转,观察telnet 和ftp的用户属性;查察对接见本机的IP限制。测试记录:观察 netstat开放网络端口1、20, 21/tcp : FTP-data,FTP 口2、22/tcp : SSH3、23/tcp:telnet 4、25/tcp : SMTP5、43/tcp:Whois 6、53/tcp : Domain7、69/udp:tftp8、80/tcp : http9、80/udp:http10、109,110/tcp :pop2, pop3 观察启用的网络服务有FTP的拒绝接见用户列表: 能否限制root的远程登录:查察 /ETC/DEFAULT

19、/LOGIN 能否设置 CONSOLE 为 CONSOLE 或 NULL,查察/ETC/FTPUSERS 能否加入ROOT及其余ROOT构成员,查察SSH配置文件中能否加入如:PERMITROOTLOGIN = NO能否启用加密协议/服务来代替明文传输的telnet 和ftp 等:口能否限制能够接见本机的IP地点:本机IP地点为:能否限制IP转发(多网卡):测试对象:Solaris8测试类:备份/恢复容错体制测试项:测试内容:操作系统要求在故障事件发生时能够保证业务的连续性;操作系统应依据自己状况,对系统数据、用户数据、审计日记、策略文档及注册表数据拟 订合理的备份/恢复策略,以知足系统在碰到

20、不测事故数据遭到损坏时,系统恢复操作的需要。测试方法:查察服务器能否有 UPS电源支持,能否有 RAID保护;查察系统备份/恢复体制能否知足系统安全要求。测试记录:统能否有按期任务用来备份记录目前的cron任务 记录目前的at任务操作系统能否有磁盘冗余阵列? 能否有物理备份?冷备份? 服务器能否有UPS支持? 口系统能否有双机热备? 操作系统备份/恢复体制? 口核心的系统文件:如系统配置,核心映像的备份/恢复体制?日记、审计数据的备份/恢复体制?系统能否有按期任务用来备份:针对集群、NetBackup软件、SunCluster软件设置一些特其余测试项;备注:AIX操作系统AIX操作系统一安全审

21、计(标准的AIX审计)测试类型:风险评估测试对象:AIX操作系统测试类:安全审计(标准的AIX审计)测试项:测试内容:操作系统应运转在标准模式下;系统应当保证错误信息和失败登录信息等的日记记录,而且对日记数据的读写权限加以限制, 应按期阅读日记数据;对日记结果文件的大小、覆盖策略、寄存地点和备份清理作必需配置。测试方法:查察syslogd 能否启动;查察sydeslog 的配置;查察日记有关文件的内容和最后修他日期;查察日记有关文件的接见同意;咨询或查察日记有关文件的寄存地点,溢满办理和备份清理策略。测试记录:能否开启syslogd :口系统审计配置:action查察审计功能能否有效实行:/v

22、ar/adm/wtmp:/var/adm/sulog:/var/adm/cron/log:/etc/security/lastlog:/etc/security/failedlogin:能否有独自的日记分区(trail文件能否寄存在独自的文件系统):口假如有,观察分区大小( #df)审计文件的接见同意:(#ls - l /audit )能否有按期的日记备份和清理策略(咨询):口备份策略.测试类型:风险评估测试对象:AIX操作系统测试类: 安全审计(可信模式下的 AIX审计系统) 测试项:测试内容:操作系统应运转在可信模式下,开启安全审计功能,而且依据需要定制必需的审计内容; 开启了审计功能的操

23、作系统应能对被定制的操作事件自动生成审计纪录;系统应针对审计结果文件的大小、覆盖策略、寄存地点和备份清理作必需配置。测试方法:检查系统的安全审计功能能否已经开; 检查系统设置的审计事件和审计对象; 查察审计功能的运转能否及时有效;能否有按检查审计日记能否储存在独自的磁盘分区上,储存审计日记的磁盘分区能否足够大, 期的日记备份和清理策略。测试记录:能否开启系统审计功能:口系统审计配置:开启模式: bin streamBin模式的trail 文件:Bin文件路径及大小:预约义的审计类:general objects SRCmail cron tcpip kenel lvm files svipc其

24、余自定义审计类:配置的用户审计:查察审计功能能否有效实行:能否有独自的日记分区(trail文件能否寄存在独自的文件系统):假如有, 观察分区大小审计文件的接见同意: 能否有按期的日记备份和清理策略(咨询):备份策略AIX操作系统一系统安全(1 )测试对象:AIX操作系统测试类:系统安全(1)测试项:测试内容:被测操作系统应安装最新的系统补丁程序,只开启必需的服务,限制服务配置文件的接见权 限;系统应保证r族命令和常用命令有关配置文件的安全性。设置安全的接见旗标。测试方法:查察操作系统版本和补丁安装状况;查察系统的安装模式能否为可信计算基库( TCB);查察超级守卫进度配置文件属性及内容,Ser

25、vice 配置文件属性;检查能否存在r族配置文件,确立系统能否运转r族命令;Telnet/ftp 登录系统,确立系统旗标信息否安全。测试记录:版本信息:补丁安装状况:操作系统的TCB运转模式1. tcbck命令能否可用2. 检查可信文件:3. 检查文件系统树:ACL能否启用:超级守卫进度配置文件:属主: 接见同意权: 能否存在R族配置文件? 设置条目:.rhosts 设置条目:能否有安全的系统接见旗标?( telnet ,ftp)telnet显示操作系统种类口显示操作系统版本口ftp 显示ftp 软件版本口观察同意su的用户记录su=true 的用户:记录rlogin=true 的用户:备注:

26、日期署名AIX操作系统一系统安全(2 )测试类型:风险评估测试对象:AIX操作系统测试类:系统安全(2 )测试项:测试内容:被测操作系统应保证有关命令文件和配置文件的接见同意合理;对用户登录的旗标、同意登录时间、登录设施、失败登录阀值、无操作自动锁定等加以 限制;并对系统资源的使用作适合的限制。测试方法:查察能否针对用户使用了用户磁盘限额;能否认义了登录有关参数。测试记录:能否使用了用户磁盘限额?用户磁盘限额策略:观察登录有关参数Herald :logindelay :logindisable:Logininterval:Loginreenable:Logintimes :sak_enable

27、d:Synonym :Maxlogins :Logintimeout:能否启用超时自动注销功能:参数TMOUT=安全配置文件的读写权和属主:/etc/security/*属主接见同意:查察某个进度有关的启动程序:#ps - elaf查察sendmail 的版本:AIX操作系统一用户属性测试对象:AIX操作系统测试类:用户属性测试项: 测试内容:操作系统应保证所实用户设置口令;设置了有效的口令策略(密码强度、密码长度、口令有效期等);保证系统伪账号(如 sys , uucp, nobody等)没有登录shell,口令域设为 NP; 用户角色和权限的分派应当按照最小权限原则。测试方法:查察系统支持

28、的认证方式;能否有空口令用户,而且采纳可信模式;观察系统中能否存在与所供给服务没关的无用账号;查察用户安全属性的默认设置和root用户的设置;查察用户角色和权限的分派能否合理。测试记录:1认证方式2空口令用户3节余账号 4默认的用户安全属性Default :admin = falsetpath = nosakminage = 0login = trueumask = 022maxage = 0su = trueexpires = 0maxexpired = -1daemon = trueSYSTEM = compatminalpha = 0rlogin = truelogintimes =mi

29、nother = 0sugroups = ALLpwdwarntime = 0minlen = 0admgroups =account_locked = falsemindiff = 0ttys = ALLloginretries = 0maxrepeats = 8authl = SYSTEMhistexpire = 0dictionlist =auth2 = NONEhistsize = 0pwdchecks =Root :admin = SYSTEM = loginretries = account_locked =login=5角色分派:备注:AIX操作系统一网络及服务安全测试类型:风险

30、评估 测试对象:AIX操作系统 测试类:网络及服务安全 测试项:测试内容:操作系统应只开放必需的网络服务。无剩余的网络端口开放; 操作系统应使用高强度加密体制代替明文传输数据的协议或服务;远程控制的终端接见应采纳高强度的认证和加密体制,保证数据的完好性和机密性; 限制能够接见本机的IP地点。测试方法:使用netstat命令来获取系统的端口列表,并记录重点的端口列表;观察telnet , ftp等明文传输协议能否运转,观察telnet 和ftp的用户属性。测试记录:开放网络端口有:1、20, 21/tcp : FTP-data,FTP 2、22/tcp : SSH3、23/tcp:telnet4

31、、25/tcp : SMTP 5、43/tcp:Whois6、53/tcp : Domain 7、69/udp:tftp18、79/tcp : finger9、80/tcp:http10、80/udp : http 11、109,110/tcp :pop2,pop3 12、111,135/tcp :portmap ,loc-serv13、111,135/udp :portmap , loc-serv 14 、143/tcp : imap 15、161,162/tcp :snmp,snmp-trap 16 、161,162/udp:snmp,snmp-trap其余端口:TCP 端口:UDP 端口

32、:启用的网络服务有:FTP Bootps NFS Client NIS NFS Sever TFTP NFS Rlogin 其余:FTP的拒绝接见用户列表:对连结到本机的接见限制:远程监控采纳的软件:认证和加密方式:备注:AIX操作系统一备份/恢复容错体制测试类型:风险评估测试对象:AIX操作系统 测试类:备份/恢复容错体制 测试项:测试内容:操作系统要求在故障事件发生时能够保证业务的连续性;操作系统应依据自己状况,对系统数据、用户数据、审计日记、策略文档及注册表数据拟订合理的备份/恢复策略,以知足系统在碰到不测事故数据遭到损坏时,系统恢复操 作的需要。测试方法:查察服务器能否有 UPS电源支

33、持,能否有 RAID保护; 查察系统备份/恢复体制能否知足系统安全要求。测试记录:操作系统能否有磁盘冗余阵列? ( #smit查察device )服务器能否有UPS支持? 口系统能否有双机热备?操作系统备份/恢复体制?核心的系统文件,如系统配置,核心映像的备份/恢复体制?日记、审计数据的备份/恢复体制?系统能否有按期任务:记录目前的cron任务记录目前的at任务HP-UNIX操作系统HP-UNIX操作系统一安全审计测试类型:风险评估测试对象:HP-UNIX操作系统测试类:安全审计测试项:测试内容:操作系统应开启安全审计功能,而且依据需要定制必需的审计内容;开启了审计功能的操作系统应能对被定制的

34、操作事件自动生成审计纪录;系统应针对审计结果文件的大小、覆盖策略、寄存地点和备份清理作必需配置。测试方法:检查系统的安全审计功能能否已经开启;履行相应的审计事件,检查审计日记,看系统能否正确的进行了审计;检查审计日记能否储存在独自的磁盘分区上,储存审计日记的磁盘分区能否足够大,是否有按期的日记备份和清理策略。测试记录:能否开启系统审计功能:口目前审计储存文件 文件大小 使用率 路径: 下一个审计储存文件路径:系统中已开启的审计项:Audited events :Audited syscall :Audited users :用户有关审计: 能否有独自的日记分区:口假如有,观察分区大小能否有按期

35、的审计数据备份和清理策略(咨询):口备份策略测试对象:HP-UNIX操作系统测试类:安全审计(系统日记)测试项:测试内容:操作系统应运转在标准模式下,系统的审计功能应相对简单调些;系统应当保证错误信息和失败登录信息等的日记记录,而且对日记数据的读写权限加以限制, 应按期阅读日记数据;对日记结果文件的大小、覆盖策略、寄存地点和备份清理作必需配置。测试方法:查察syslogd 能否启动;查察sydeslog 的配置;查察日记有关文件的内容和最后修他日期;查察日记有关文件的接见同意;咨询或查察日记有关文件的寄存地点,溢满办理和备份清理策略。测试记录:能否开启syslogd :口 系统审计配置:act

36、ion查察审计功能能否有效实行:能否有独自的日记分区(trail文件能否寄存在独自的文件系统):口假如有,观察分区大小 能否有按期的日记备份和清理策略(咨询):口备份策略日期署名HP-UNIX操作系统一系统安全测试类型:风险评估测试对象:HP-UNIX操作糸统测试类:系统安全测试项:测试内容:被测操作系统应安装最新的系统补丁程序,只开启必需的服务,限制服务配置文件的接见权 限;系统应保证r族命令和常用命令有关配置文件的安全性。设置安全的接见旗标;并对系统资源 作适合的使用限制。测试方法:查察能否安装最新补丁程序;查察超级守卫进度配置文件属性及内容;检查能否存在r族配置文件,确立系统能否运转r族

37、命令;Telnet, ftp登录系统,或许查察配置文件,确立系统旗标信息的能否安全;查察能否针对用户使用了用户磁盘限额,能否为用户不可功的鉴识试试次数定义阀值。测试记录:补丁安装状况:查察备份补丁文件:超级守卫进度配置文件:属主:接见同意权:开启 Deamon :能否存在R族配置文件? 设置条目:.rhosts 设置条目:能否有安全的系统接见旗标? 显示操作系统种类口ftp登录旗标显示软件种类 口能否使用了用户磁盘限额? 用户磁盘限额策略:_用户连续登录失败的次数: 重要文件和目录的读写权和属主: /etc/utmp/var/adm/wtmp/var/adm/wtmp/etc/*.conf显示

38、操作系统版本口显示软件版本口属主属主属主_属主接见同意:接见同意:接见同意:接见同意:测试对象:HP-UNIX操作系统测试类:用户属性测试项:测试内容:操作系统应设置安全有效的口令策略(密码强度、密码长度、口令有效期等);应限制能够su成root的用户,限制 root的远程登录,依据需要设置不一样用户能够登 录系统的时间,应启用用户超时自动注销的功能。测试方法:使用 sam 工具检查:sam lAuditing and Security ISystem Security Polidies检查用户口令的策略格式。测试记录:口令策略:密码强度:密码长度:密码有效期:用户有关设置:能够su为root

39、 的用户:能否同意root远程登录? 能否设置不一样用户的登录时间 口能否启用了用户超时自动注销功能口日期署名HP-UNIX操作系统一网络及服务安全测试类型:风险评估测试对象:HP-UNIX操作系统测试类:网络及服务安全测试项: 测试内容:操作系统应只开放必需的网络服务,无剩余的网络端口开放;操作系统应使用高强度加密体制代替明文传输数据的协议或服务;远程控制的终端接见应采纳高强度的认证和加密体制,保证数据的完好性和机密性。 测试方法:使用netstat命令来获取系统的端口列表,并记录重点的端口列表;观察telnet , ftp等明文传输协议能否运转,观察telnet 和ftp的用户属性。测试记

40、录:开放网络端口有:TCP 端口:UDP 端口:启用的明文传输服务有:远程监控采纳的软件:认证和加密方式:假如开放ftp和telnet ,他们的用户群设置:登录终端限制:测试对象:HP-UNIX操作系统测试类:备份/恢复容错体制测试项:测试内容:操作系统要求在故障事件发生时能够保证业务的连续性;操作系统应依据自己状况,对系统数据、用户数据、审计日记、策略文档及注册表数据拟 订合理的备份/恢复策略,以知足系统在碰到不测事故数据遭到损坏时,系统恢复操作的需要。测试方法:查察服务器能否有 UPS电源支持,能否有 RAID保护;查察系统备份/恢复体制能否知足系统安全要求。测试记录:操作系统能否有磁盘冗余阵列? 服务器能否有UPS支持? 口系统能否有双机热备? 操作系统备份/恢复体制?用户数据备份/恢复体制?日记数据备份/恢复体制?业务应用程序备份/恢复体制?

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。