Exchange-网络端口参考

Exchange-网络端口参考

《Exchange-网络端口参考》由会员分享,可在线阅读,更多相关《Exchange-网络端口参考(19页珍藏版)》请在装配图网上搜索。

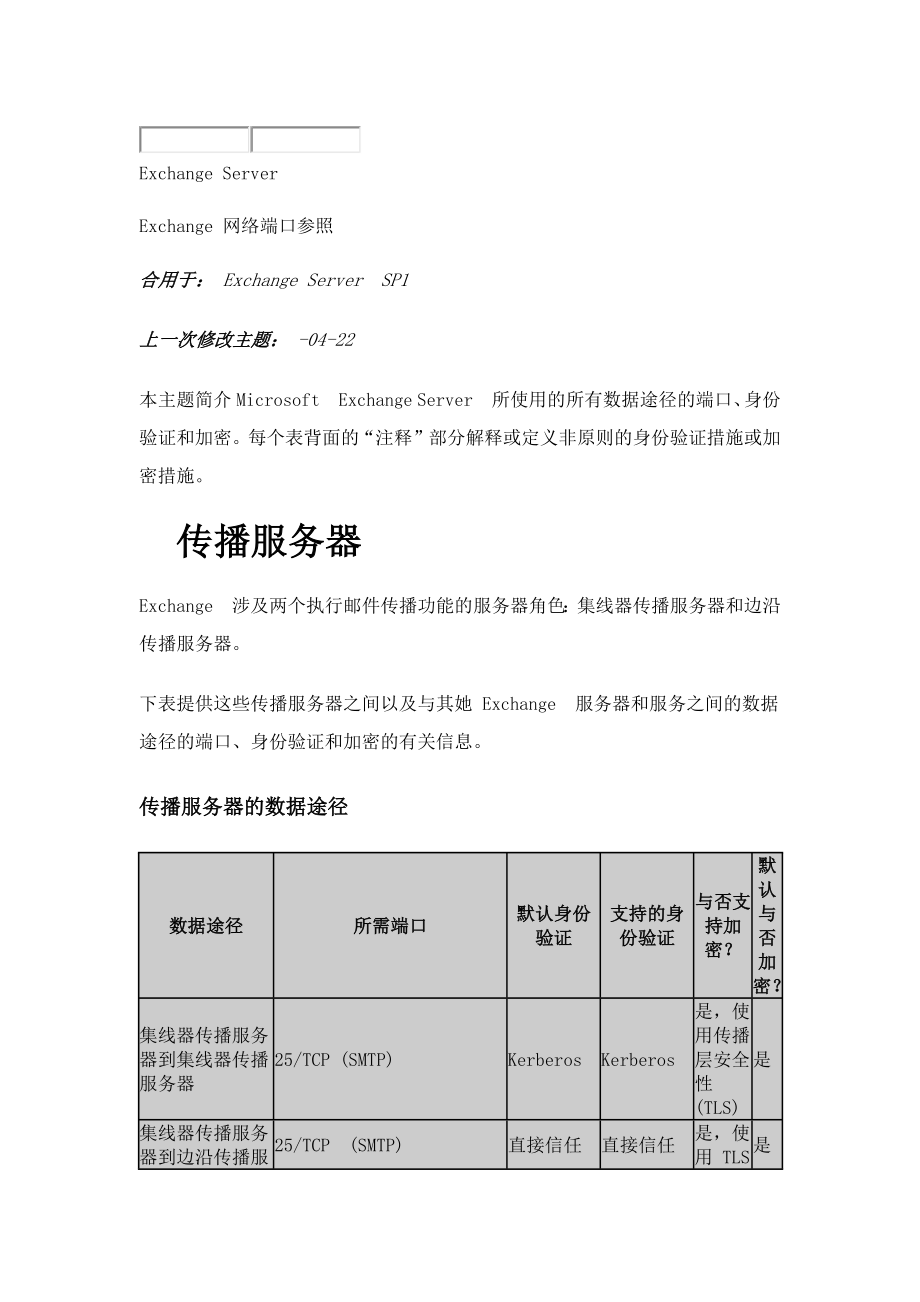

1、Exchange Server Exchange 网络端口参照 合用于: Exchange Server SP1上一次修改主题: -04-22本主题简介 MicrosoftExchange Server 所使用的所有数据途径的端口、身份验证和加密。每个表背面的“注释”部分解释或定义非原则的身份验证措施或加密措施。传播服务器Exchange 涉及两个执行邮件传播功能的服务器角色:集线器传播服务器和边沿传播服务器。下表提供这些传播服务器之间以及与其她 Exchange 服务器和服务之间的数据途径的端口、身份验证和加密的有关信息。传播服务器的数据途径数据途径 所需端口 默认身份验证 支持的身份验证

2、与否支持加密? 默认与否加密? 集线器传播服务器到集线器传播服务器25/TCP (SMTP)KerberosKerberos是,使用传播层安全性 (TLS)是集线器传播服务器到边沿传播服务器25/TCP(SMTP)直接信任直接信任是,使用 TLS是边沿传播服务器到集线器传播服务器25/TCP(SMTP)直接信任直接信任是,使用 TLS是边沿传播服务器到边沿传播服务器25/TCPSMTP匿名、证书匿名、证书是,使用 TLS是邮箱服务器到集线器传播服务器(通过 MicrosoftExchange 邮件提交服务)135/TCP(RPC)NTLM。如果集线器传播和邮箱服务器角色位于同一服务器上,则使用

3、 Kerberos。NTLM/Kerberos是,使用 RPC 加密是集线器传播服务器到邮箱服务器(通过 MAPI)135/TCP(RPC)NTLM。如果集线器传播和邮箱服务器角色位于同一服务器上,则使用 Kerberos。NTLM/Kerberos是,使用 RPC 加密是统一消息服务器到集线器传播服务器25/TCP(SMTP)KerberosKerberos是,使用 TLS是MicrosoftExchange EdgeSync 服务(从集线器传播服务器到边沿传播服务器)50636/TCP(SSL)基本基本是,使用 SSL 上的 LDAP (LDAPS)是Active Directory 从集

4、线器传播服务器访问389/TCP/UDP(LDAP)、3268/TCP(LDAPGC)、88/TCP/UDP(Kerberos)、53/TCP/UDP(DNS)、135/TCP(RPCnetlogon)hzwlockedKerberosKerberos是,使用 Kerberos 加密是Active Directory 权限管理服务 (AD RMS)(从集线器传播服务器访问)443/TCP (HTTPS)NTLM/KerberosNTLM/Kerberos是,使用 SSL是*从 SMTP 客户端到集线器传播服务器(例如,使用 Windows Live Mail 的最后顾客)587 (SMTP)2

5、5/TCP(SMTP)NTLM/KerberosNTLM/Kerberos是,使用 TLS是有关传播服务器的注释 集线器传播服务器之间的所有通信均使用品有自签名证书的 TLS 进行加密,这些证书通过 Exchange 安装程序安装。注意: 在 Exchange 中,可以在集线器传播服务器上禁用 TLS,以便与同一 Exchange 组织中的其她集线器传播服务器进行内部 SMTP 通信。除非绝对需要,否则建议不要执行此操作。有关具体信息,请参阅禁用 Active Directory 站点间的 TLS 以支持 WAN 优化。 边沿传播服务器与集线器传播服务器之间的所有通信均进行身份验证并加密。Mu

6、tual TLS 是基本的身份验证和加密机制。Exchange 使用“直接信任”(而不是使用 X.509 验证)来验证证书。直接信任意味着 Active Directory 或 Active Directory 轻型目录服务 (AD LDS) 中存在证书即证明证书有效。Active Directory 被视为是受信任的存储机制。使用直接信任时,证书是自签名还是由证书颁发机构 (CA) 签名并不重要。为边沿传播服务器订阅 Exchange 组织时,边沿订阅将在 Active Directory 中发布边沿传播服务器证书,以便集线器传播服务器进行验证。MicrosoftExchange EdgeS

7、ync 服务使用集线器传播服务器证书集更新 AD LDS,以便边沿传播服务器进行验证。 EdgeSync 通过 TCP 50636 使用从集线器传播服务器到订阅的边沿传播服务器的安全 LDAP 连接。AD LDS 还会侦听 TCP 50389。不使用 SSL 连接到该端口。您可以使用 LDAP 实用程序连接到该端口并检查 AD LDS 数据。 默认状况下,两个不同组织中的边沿传播服务器之间的通信将进行加密。Exchange Setup 创立一种自签名证书,并且默认启用 TLS。这样,任何发送系统都可以对 Exchange 的入站 SMTP 会话进行加密。默认状况下,Exchange 还对所有远

8、程连接尝试实现 TLS。 当集线器传播服务器角色和邮箱服务器角色安装在同一台计算机上时,对集线器传播服务器与邮箱服务器之间的通信的身份验证措施将有所不同。如果是本地邮件提交,则使用 Kerberos 身份验证。如果是远程邮件提交,则使用 NTLM 身份验证。 Exchange 还支持域安全。域安全性是指 Exchange 和 MicrosoftOutlook 中的功能,它提供一种低成本的备选安全解决方案,可替代 S/MIME 或其她邮件级 Internet 安全解决方案。域安全提供了一种通过 Internet 管理域之间的安全邮件途径的方式。配备这些安全邮件途径后,通过安全途径从已通过身份验证

9、的发件人成功传播的邮件将对 Outlook 和 Outlook Web Access 顾客显示为“域安全”。有关具体信息,请参阅理解域安全性。 许多代理可以在集线器传播服务器和边沿传播服务器上运营。一般,反垃圾邮件代理依赖于运营代理的计算机上的本地信息。因此,几乎不需要与远程计算机进行通信。收件人筛选是例外状况。收件人筛选需要呼喊 AD LDS 或 Active Directory。作为最佳实践,应在边沿传播服务器上运营收件人筛选。在这种状况下,ADLDS 目录与边沿传播服务器位于同一台计算机上,不需要进行任何远程通信。在集线器传播服务器上安装并配备了收件人筛选后,收件人筛选将访问Active

10、 Directory。 合同分析代理供 Exchange 中的发件人信誉功能使用。此代理还与外部代理服务器建立多种连接,以拟定入站邮件途径中的可疑连接。 所有其她反垃圾邮件功能只使用本地计算机上收集、存储和访问的数据。一般,使用 MicrosoftExchangeEdgeSync 服务将数据(例如用于收件人筛选的安全列表聚合或收件人数据)推送到本地 ADLDS 目录。 集线器传播服务器上的信息权限管理 (IRM) 代理可以建立到组织中的 Active Directory 权限管理服务 (AD RMS) 服务器的连接。AD RMS 是一种 Web 服务,通过使用 SSL 作为最佳做法进行安全保护

11、。与否使用 HTTPS 与 AD RMS 服务器进行通信、使用 Kerberos 还是 NTLM 进行身份验证,具体取决于 AD RMS 服务器的配备。 日记规则、传播规则和邮件分类存储在 Active Directory 中,可以通过集线器传播服务器上的日记代理和传播规则代理进行访问。邮箱服务器对邮箱服务器使用 NTLM 还是 Kerberos 身份验证取决于 Exchange 业务逻辑层使用者运营时所处的顾客或进程上下文。在该上下文中,消费者是使用 Exchange 业务逻辑层的任何应用程序或进程。因此,“邮箱服务器数据途径”表的“默认身份验证”列中的许多条目都以 NTLM/Kerbero

12、s 形式列出。Exchange 业务逻辑层用于访问 Exchange 存储并与其进行通信。也可以从 Exchange 存储调用 Exchange 业务逻辑层,以便与外部应用程序和进程进行通信。如果 Exchange 业务逻辑层使用者使用“本地系统”帐户运营,从使用者到 Exchange 存储的身份验证措施始终是 Kerberos。使用 Kerberos 的因素是,必须使用计算机帐户“本地系统”对使用者进行身份验证,并且必须存在已通过双向身份验证的信任。如果 Exchange 业务逻辑层使用者不是使用“本地系统”帐户运营,则身份验证措施是 NTLM。例如,运营使用 Exchange 业务逻辑层的

13、 Exchange 命令行管理程序 cmdlet 时,将使用 NTLM。RPC 通信始终会进行加密。下表提供与邮箱服务器之间的数据途径的端口、身份验证和加密的有关信息。邮箱服务器的数据途径数据途径 所需端口 默认身份验证 支持的身份验证 与否支持加密? 默认与否加密? Active Directory 访问389/TCP/UDP(LDAP)、3268/TCP(LDAPGC)、88/TCP/UDP(Kerberos)、53/TCP/UDP(DNS)、135/TCP(RPCnetlogon)hzwlockedKerberosKerberos是,使用 Kerberos 加密是管理远程访问(远程注册表

14、)135/TCP(RPC)NTLM/KerberosNTLM/Kerberos是,使用 IPsec否管理远程访问 (SMB/文献)445/TCP(SMB)NTLM/KerberosNTLM/Kerberos是,使用 IPsec否可用性 Web 服务(对邮箱的客户端访问)135/TCP(RPC)NTLM/KerberosNTLM/Kerberos是,使用 RPC 加密是群集135/TCP (RPC)。请参阅此表背面的有关邮箱服务器的注释。NTLM/KerberosNTLM/Kerberos是,使用 IPsec否内容索引135/TCP(RPC)NTLM/KerberosNTLM/Kerberos是

15、,使用 RPC 加密是日记传送64327(可自定义)NTLM/KerberosNTLM/Kerberos是否正在设定种子64327(可自定义)NTLM/KerberosNTLM/Kerberos是否卷影复制服务 (VSS) 备份本地消息块 (SMB)NTLM/KerberosNTLM/Kerberos否否邮箱助理135/TCP(RPC)NTLM/KerberosNTLM/Kerberos否否MAPI 访问135/TCP(RPC)NTLM/KerberosNTLM/Kerberos是,使用 RPC 加密是Microsoft Exchange Active Directory 拓扑服务访问135/

16、TCP(RPC)NTLM/KerberosNTLM/Kerberos是,使用 RPC 加密是Microsoft Exchange 系统助理服务旧版访问(侦听祈求)135/TCP(RPC)NTLM/KerberosNTLM/Kerberos否否Microsoft Exchange 系统助理服务旧版访问(对 Active Directory)389/TCP/UDP(LDAP)、3268/TCP(LDAPGC)、88/TCP/UDP(Kerberos)、53/TCP/UDP(DNS)、135/TCP(RPCnetlogon)hzwlockedKerberosKerberos是,使用 Kerberos

17、 加密是Microsoft Exchange 系统助理服务旧版访问(作为 MAPI 客户端)135/TCP(RPC)NTLM/KerberosNTLM/Kerberos是,使用 RPC 加密是访问 Active Directory 的脱机通讯簿 (OAB)135/TCP(RPC)KerberosKerberos是,使用 RPC 加密是收件人更新服务 RPC 访问135/TCP(RPC)KerberosKerberos是,使用 RPC 加密是对 Active Directory 的收件人更新389/TCP/UDP(LDAP)、3268/TCP(LDAPGC)、88/TCP/UDP(Kerbero

18、s)、53/TCP/UDP(DNS)、135/TCP(RPCnetlogon)hzwlockedKerberosKerberos是,使用 Kerberos 加密是有关邮箱服务器的注释 上表中列出的“群集”数据途径使用动态 RPC over TCP 在不同群集节点之间传送群集状态和活动。群集服务 (ClusSvc.exe) 还使用 UDP/3343 以及随机分派的高位 TCP 端口在群集节点之间进行通信。 对于节点内通信,群集节点通过顾客报合同 (UDP) 端口3343 进行通信。群集中的每个节点定期与群集中的每个其她节点互换顺序的单播 UDP 数据报。此互换的目的是拟定所有节点与否正常运营并监

19、视网络链接的运营状况。 端口 64327/TCP 是用于日记传送的默认端口。管理员可觉得日记传送指定其她端口。 对于列出了“协商”的 HTTP 身份验证,请先尝试使用 Kerberos,然后再尝试使用 NTLM。客户端访问服务器除非特别阐明,否则,客户端访问技术(例如 Outlook Web App、POP3 或 IMAP4)将通过从客户端应用程序到客户端访问服务器的身份验证和加密进行描述。下表提供客户端访问服务器与其她服务器和客户端之间的数据途径的端口、身份验证和加密的有关信息。客户端访问服务器的数据途径数据途径 所需端口 默认身份验证 支持的身份验证 与否支持加密? 默认与否加密? Act

20、ive Directory 访问389/TCP/UDP(LDAP)、3268/TCP(LDAPGC)、88/TCP/UDP(Kerberos)、53/TCP/UDP(DNS)、135/TCP(RPCnetlogon)hzwlockedKerberosKerberos是,使用 Kerberos 加密是自动发现服务80/TCP、443/TCP(SSL)基本/集成 Windows 身份验证(协商)基本、摘要式、NTLM、协商 (Kerberos)是,使用 HTTPS是可用性服务80/TCP、443/TCP(SSL)NTLM/KerberosNTLM/Kerberos是,使用 HTTPS是Outloo

21、k 访问 OAB80/TCP、443/TCP(SSL)NTLM/KerberosNTLM/Kerberos是,使用 HTTPS否Outlook Web 应用程序80/TCP、443/TCP(SSL)基于表单的身份验证基本、摘要式、基于表单的身份验证、NTLM(仅限 v2)、Kerberos、证书是,使用 HTTPS是,使用自签名证书POP3110/TCP(TLS)、995/TCP(SSL)基本、Kerberos基本、Kerberos是,使用 SSL、TLS是IMAP4143/TCP(TLS)、993/TCP(SSL)基本、Kerberos基本、Kerberos是,使用 SSL、TLS是Outl

22、ookAnywhere(此前称为 RPC over HTTP)80/TCP、443/TCP(SSL)基本基本或 NTLM是,使用 HTTPS是Exchange ActiveSync 应用程序80/TCP、443/TCP(SSL)基本基本、证书是,使用 HTTPS是客户端访问服务器到统一消息服务器5060/TCP、5061/TCP、5062/TCP、动态端口按 IP 地址按 IP 地址是,使用基于 TLS 的会话初始合同 (SIP)是客户端访问服务器到运营初期版本的 Exchange Server 的邮箱服务器80/TCP、443/TCP(SSL)NTLM/Kerberos协商(可回退到 NTL

23、M 或可选的基自身份验证的 Kerberos)、POP/IMAP 纯文本是,使用 IPsec否客户端访问服务器到 Exchange 邮箱服务器RPC。请参阅有关客户端访问服务器的注释。KerberosNTLM/Kerberos是,使用 RPC 加密是客户端访问服务器到客户端访问服务器 (Exchange ActiveSync)80/TCP、443/TCP(SSL)KerberosKerberos、证书是,使用 HTTPS是,使用自签名证书客户端访问服务器到客户端访问服务器 (Outlook Web Access)80/TCP, 443/TCP(HTTPS)KerberosKerberos是,使

24、用 SSL是客户端访问服务器到客户端访问服务器(Exchange Web 服务)443/TCP (HTTPS)KerberosKerberos是,使用 SSL是客户端访问服务器到客户端访问服务器 (POP3)995 (SSL)基本基本是,使用 SSL是客户端访问服务器到客户端访问服务器 (IMAP4)993 (SSL)基本基本是,使用 SSL是Office Communications Server 对客户端访问服务器(启用 Office Communications Server 和 Outlook Web App 集成)的访问权限5075-5077/TCP (IN)、5061/TCP (O

25、UT)mTLS(必需)mTLS(必需)是,使用 SSL是注意: POP3 或 IMAP4 客户端连接不支持集成 Windows 身份验证 (NTLM)。有关具体信息,请参阅废弃的功能和弱化的功能中的“客户端访问功能”部分。 有关客户端访问服务器的注释 在 Exchange 中,MAPI 客户端(如 Microsoft Outlook)连接到客户端访问服务器。 客户端访问服务器使用多种端口与邮箱服务器进行通信。不同的是,由 RPC 服务拟定这些端口,并且不是固定的。 对于列出了“协商”的 HTTP 身份验证,请先尝试使用 Kerberos,然后再尝试使用 NTLM。 当 Exchange 客户端

26、访问服务器与运营 Exchange Server 的邮箱服务器进行通信时,最佳使用 Kerberos 并禁用 NTLM 身份验证和基自身份验证。此外,最佳将 OutlookWebApp 配备为通过受信任的证书使用基于表单的身份验证。为了使 ExchangeActiveSync 客户端通过 Exchange 客户端访问服务器与 Exchange 后端服务器进行通信,必须在 Exchange 后端服务器的 Microsoft-Server-ActiveSync 虚拟目录中启用 Windows 集成身份验证。若要在 Exchange 服务器上使用 Exchange 系统管理器管理 Exchange

27、虚拟目录上的身份验证,请下载并安装 Microsoft 知识库文章 937031 当移动设备连接至 Exchange 服务器以访问 Exchange 后端服务器上的邮箱时,运营 CAS 角色的 Exchange 服务器将记录事件 ID 1036 中引用的修补程序。注意: 尽管此知识库文章特定于 Exchange ,但也合用于 Exchange 。 当客户端访问服务器代理 POP3 向其她客户端访问服务器发送祈求时,会通过端口 995/TCP 进行通信,无论连接客户端是使用 POP3 并祈求 TLS(位于端口 110/TCP),还是使用 SSL 在端口 995/TCP 进行连接。同样,对于 IM

28、AP4 连接,端口 993/TCP 用于代理祈求,无论连接客户端是使用 IMAP4 并祈求 TLS(位于端口 443/TCP),还是使用带 SSL 加密的 IMAP4 在端口 995 进行连接。统一消息服务器IP 网关和 IP PBX 仅支持基于证书的身份验证,该身份验证使用 Mutual TLS 对 SIP 通信进行加密,并对会话初始合同 (SIP)/TCP 连接使用基于 IP 的身份验证。IP 网关不支持 NTLM 或 Kerberos 身份验证。因此,在使用基于 IP 的身份验证时,将使用连接的 IP 地址为未加密 (TCP) 连接提供身份验证机制。在统一消息 (UM) 中使用基于 IP

29、 的身份验证时,UM 服务器将验证与否容许连接该 IP 地址。在 IP 网关或 IP PBX 上配备该 IP 地址。IP 网关和 IP PBX 支持使用 Mutual TLS 对 SIP 通信进行加密。成功导入和导出所需的受信任证书后,IP 网关或 IP PBX 会向 UM 服务器祈求证书,然后再向 IP 网关或 IP PBX 祈求证书。通过在 IP 网关或 IP PBX 与 UM 服务器之间互换受信任证书,可以使 IP 网关或 IP PBX 与 UM 服务器可以使用 Mutual TLS 通过加密连接进行通信。下表提供了 UM 服务器与其她服务器之间的数据途径的端口、身份验证和加密的有关信息

30、。统一消息服务器的数据途径数据途径 所需端口 默认身份验证 支持的身份验证 与否支持加密? 默认与否加密? Active Directory 访问389/TCP/UDP(LDAP)、3268/TCP(LDAPGC)、88/TCP/UDP(Kerberos)、53/TCP/UDP(DNS)、135/TCP(RPCnetlogon)hzwlockedKerberosKerberos是,使用 Kerberos 加密是统一消息电话交互(IP PBX/VoIP 网关)5060/TCP、5065/TCP、5067/TCP(不安全)、5061/TCP、5066/TCP、5068/TCP(安全)、范畴为 16

31、000-17000 的动态端口/TCP(控制)、范畴为 1024-65535 的动态 UDP 端口/UDP (RTP)按 IP 地址按 IP 地址、MTLS是,使用 SIP/TLS、SRTP否统一消息 Web 服务80/TCP、443/TCP(SSL)集成 Windows 身份验证(协商)基本、摘要式、NTLM、协商 (Kerberos)是,使用 SSL是统一消息服务器到客户端访问服务器5075, 5076, 5077 (TCP)集成 Windows 身份验证(协商)基本、摘要式、NTLM、协商 (Kerberos)是,使用 SSL是统一消息服务器到客户端访问服务器(在电话上播放)动态 RPC

32、NTLM/KerberosNTLM/Kerberos是,使用 RPC 加密是统一消息服务器到集线器传播服务器25/TCP(TLS)KerberosKerberos是,使用 TLS是统一消息服务器到邮箱服务器135/TCP(RPC)NTLM/KerberosNTLM/Kerberos是,使用 RPC 加密是有关统一消息服务器的注释 在 Active Directory 中创立 UM IP 网关对象时,必须定义物理 IP 网关或 IP PBX(专用互换机)的 IP 地址。为 UM IP 网关对象定义 IP 地址后,该 IP 地址将添加到容许 UM 服务器与其进行通信的有效 IP 网关或 IP PB

33、X(也称为 SIP 对等端)的列表中。创立 UM IP 网关时,可以将其与 UM 拨号筹划有关联。通过将 UM IP 网关与某个拨号筹划关联,与该拨号筹划关联的统一消息服务器可以使用基于 IP 的身份验证与该 IP网关进行通信。如果尚未创立 UM IP 网关,或 UM IP 网关未配备为使用对的的 IP 地址,则身份验证将失败,UM 服务器不接受来自该 IP 网关的 IP 地址的连接。此外,在实现 Mutual TLS 和 IP 网关或 IP PBX 和 UM 服务器时,必须将 UM IP 网关配备为使用 FQDN。将 UM IP 网关配备为使用 FQDN 后,还必须向 UM IP 网关的 D

34、NS 正向查找区域中添加主机记录。 在 Exchange 中,UM 服务器可以在端口 5060/TCP(不安全)或端口 5061/TCP(安全)上通信,也可以将其配备为使用这两个端口进行通信。Exchange 安装程序创立的 Windows 防火墙规则高档安全 Windows 防火墙是一种基于主机的有状态防火墙,基于防火墙规则筛选入站和出站通信。Exchange 安装程序会创立 Windows 防火墙规则,以便根据各服务器角色打开服务器和客户端通信所需的端口。因此,您不再需要使用安全配备向导 (SCW) 来配备这些设立。有关高档安全 Windows 防火墙的具体信息,请参阅高档安全 Windo

35、ws 防火墙和 IPsec(英文)。下表列出了由 Exchange 安装程序创立的 Windows 防火墙规则,涉及针对每个服务器角色打开的端口。您可以使用高档安全 Windows 防火墙 MMC 管理单元来查看这些规则。规则名称 服务器角色 端口 程序 MSExchangeADTopology - RPC (TCP-In)客户端访问、集线器传播、邮箱、统一消息动态 RPCBinMSExchangeADTopologyService.exeMSExchangeMonitoring - RPC (TCP-In)客户端访问、集线器传播、边沿传播、统一消息动态 RPCBinMicrosoft.Exc

36、hange.Management.Monitoring.exeMSExchangeServiceHost - RPC (TCP-In)所有角色动态 RPCBinMicrosoft.Exchange.ServiceHost.exeMSExchangeServiceHost - RPCEPMap (TCP-In)所有角色RPC-EPMapBinMicrosoft.Exchange.Service.HostMSExchangeRPCEPMap (GFW) (TCP-In)所有角色RPC-EPMap任意MSExchangeRPC (GFW) (TCP-In)客户端访问、集线器传播、邮箱、统一消息动态

37、RPC任意MSExchange - IMAP4 (GFW) (TCP-In)客户端访问143, 993 (TCP)所有MSExchangeIMAP4 (TCP-In)客户端访问143, 993 (TCP)ClientAccessPopImapMicrosoft.Exchange.Imap4Service.exeMSExchange - POP3 (FGW) (TCP-In)客户端访问110, 995 (TCP)所有MSExchange - POP3 (TCP-In)客户端访问110, 995 (TCP)ClientAccessPopImapMicrosoft.Exchange.Pop3Serv

38、ice.exeMSExchange - OWA (GFW) (TCP-In)客户端访问5075, 5076, 5077 (TCP)所有MSExchangeOWAAppPool (TCP-In)客户端访问5075, 5076, 5077 (TCP)Inetsrvw3wp.exeMSExchangeAB-RPC (TCP-In)客户端访问动态 RPCBinMicrosoft.Exchange.AddressBook.Service.exeMSExchangeAB-RPCEPMap (TCP-In)客户端访问RPC-EPMapBinMicrosoft.Exchange.AddressBook.Ser

39、vice.exeMSExchangeAB-RpcHttp (TCP-In)客户端访问6002, 6004 (TCP)BinMicrosoft.Exchange.AddressBook.Service.exeRpcHttpLBS (TCP-In)客户端访问动态 RPCSystem32Svchost.exeMSExchangeRPC - RPC (TCP-In)客户端访问、邮箱动态 RPCBingMicrosoft.Exchange.RpcClientAccess.Service.exeMSExchangeRPC - PRCEPMap (TCP-In)客户端访问、邮箱RPC-EPMapBingMi

40、crosoft.Exchange.RpcClientAccess.Service.exeMSExchangeRPC (TCP-In)客户端访问、邮箱6001 (TCP)BingMicrosoft.Exchange.RpcClientAccess.Service.exeMSExchangeMailboxReplication (GFW) (TCP-In)客户端访问808 (TCP)任意MSExchangeMailboxReplication (TCP-In)客户端访问808 (TCP)BinMSExchangeMailboxReplication.exeMSExchangeIS - RPC (T

41、CP-In)邮箱动态 RPCBinStore.exeMSExchangeIS RPCEPMap (TCP-In)邮箱RPC-EPMapBinStore.exeMSExchangeIS (GFW) (TCP-In)邮箱6001, 6002, 6003, 6004 (TCP)任意MSExchangeIS (TCP-In)邮箱6001 (TCP)BinStore.exeMSExchangeMailboxAssistants - RPC (TCP-In)邮箱动态 RPCBinMSExchangeMailboxAssistants.exeMSExchangeMailboxAssistants - RPC

42、EPMap (TCP-In)邮箱RPC-EPMapBinMSExchangeMailboxAssistants.exeMSExchangeMailSubmission - RPC (TCP-In)邮箱动态 RPCBinMSExchangeMailSubmission.exeMSExchangeMailSubmission - RPCEPMap (TCP-In)邮箱RPC-EPMapBinMSExchangeMailSubmission.exeMSExchangeMigration - RPC (TCP-In)邮箱动态 RPCBinMSExchangeMigration.exeMSExchang

43、eMigration - RPCEPMap (TCP-In)邮箱RPC-EPMapBinMSExchangeMigration.exeMSExchangerepl - Log Copier (TCP-In)邮箱64327 (TCP)BinMSExchangeRepl.exeMSExchangerepl - RPC (TCP-In)邮箱动态 RPCBinMSExchangeRepl.exeMSExchangerepl - RPC-EPMap (TCP-In)邮箱RPC-EPMapBinMSExchangeRepl.exeMSExchangeSearch - RPC (TCP-In)邮箱动态 RP

44、CBinMicrosoft.Exchange.Search.ExSearch.exeMSExchangeThrottling - RPC (TCP-In)邮箱动态 RPCBinMSExchangeThrottling.exeMSExchangeThrottling - RPCEPMap (TCP-In)邮箱RPC-EPMapBinMSExchangeThrottling.exeMSFTED - RPC (TCP-In)邮箱动态 RPCBinMSFTED.exeMSFTED - RPCEPMap (TCP-In)邮箱RPC-EPMapBinMSFTED.exeMSExchangeEdgeSync

45、 - RPC (TCP-In)集线器传播动态 RPCBinMicrosoft.Exchange.EdgeSyncSvc.exeMSExchangeEdgeSync - RPCEPMap (TCP-In)集线器传播RPC-EPMapBinMicrosoft.Exchange.EdgeSyncSvc.exeMSExchangeTransportWorker - RPC (TCP-In)集线器传播动态 RPCBinedgetransport.exeMSExchangeTransportWorker - RPCEPMap (TCP-In)集线器传播RPC-EPMapBinedgetransport.e

46、xeMSExchangeTransportWorker (GFW) (TCP-In)集线器传播25, 587 (TCP)任意MSExchangeTransportWorker (TCP-In)集线器传播25, 587 (TCP)Binedgetransport.exeMSExchangeTransportLogSearch - RPC (TCP-In)集线器传播、边沿传播、邮箱动态 RPCBinMSExchangeTransportLogSearch.exeMSExchangeTransportLogSearch - RPCEPMap (TCP-In)集线器传播、边沿传播、邮箱RPC-EPMa

47、pBinMSExchangeTransportLogSearch.exeSESWorker (GFW) (TCP-In)统一消息任意任意SESWorker (TCP-In)统一消息任意UnifiedMessagingSESWorker.exeUMService (GFW) (TCP-In)统一消息5060, 5061任意UMService (TCP-In)统一消息5060, 5061BinUMService.exeUMWorkerProcess (GFW) (TCP-In)统一消息5065, 5066, 5067, 5068任意UMWorkerProcess (TCP-In)统一消息5065,

48、 5066, 5067, 5068BinUMWorkerProcess.exeUMWorkerProcess - RPC (TCP-In)统一消息动态 RPCBinUMWorkerProcess.exe有关 Exchange 安装程序创立的 Windows 防火墙规则的阐明 在已安装 Internet 信息服务 (IIS) 的服务器上,Windows 会打开 HTTP(端口 80,TCP)和 HTTPS(端口 443,TCP)端口。Exchange 安装程序不会打开这些端口。因此,这些端口没有显示在上表中。 在 Windows Server 和 Windows Server R2 中,高档安全

49、 Windows 防火墙容许您指定为其打开端口的进程或服务。这样做会更安全,由于它将对端口的使用限制在规则中指定的进程或服务。Exchange 安装程序使用指定的进程名称创立防火墙规则。在某些状况下,也会出于兼容目的而创立其她不局限于进程的规则。您可以禁用或删除不局限于进程的规则,保存相应的局限于进程的规则(如果您的部署支持这些规则)。可以通过规则名称中的单词 (GFW) 辨别不局限于进程的规则。 许多 Exchange 服务使用远程过程调用 (RPC) 进行通信。使用 RPC 的服务器进程会联系 RPC 终结点映射程序来接受动态终结点并在终结点映射程序数据库中注册这些终结点。RPC 客户端会

50、联系 RPC 终结点映射程序来拟定服务器进程使用的终结点。默认状况下,RPC 终结点映射程序会侦听端口 135 (TCP)。为使用 RPC 的进程配备 Windows 防火墙时,Exchange 安装程序会为该进程创立两个防火墙规则。一种规则容许与 RPC 终结点映射程序进行通信,另一种规则容许与动态分派的终结点进行通信。若要理解有关 RPC 的具体信息,请参阅 RPC 的工作方式(英文)。有关为动态 RPC 创立 Windows 防火墙规则的具体信息,请参阅容许使用动态 RPC 的入站网络流量。注意: 您不能修改由 Exchange 安装程序创立的 Windows 防火墙规则。但可以基于这些规则创立自定义规则,然后禁用或删除这些规则。

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。