以太网MAC帧和IP帧分析

以太网MAC帧和IP帧分析

《以太网MAC帧和IP帧分析》由会员分享,可在线阅读,更多相关《以太网MAC帧和IP帧分析(5页珍藏版)》请在装配图网上搜索。

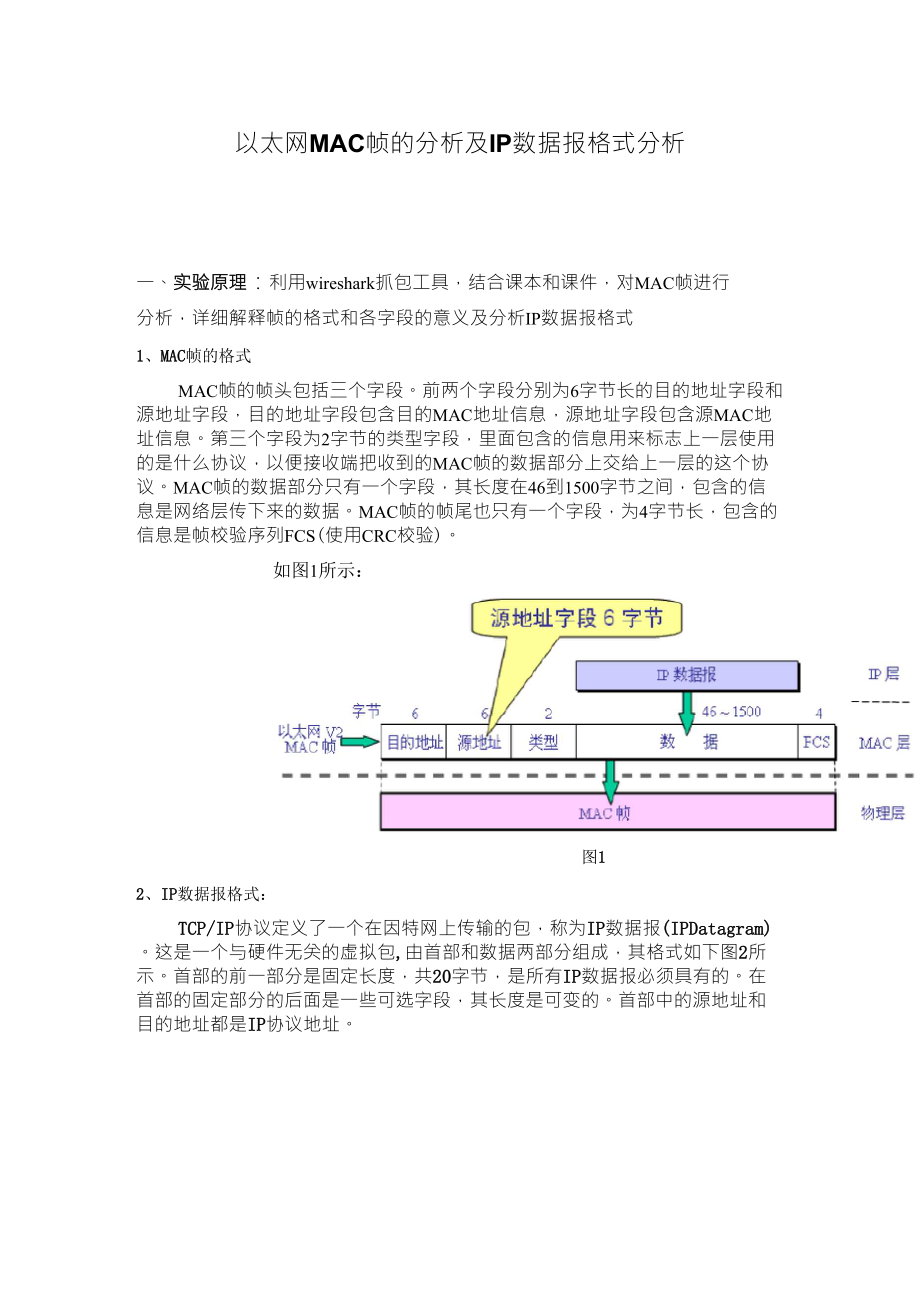

1、以太网MAC帧的分析及IP数据报格式分析一、实验原理:利用wireshark抓包工具,结合课本和课件,对MAC帧进行分析,详细解释帧的格式和各字段的意义及分析IP数据报格式1、MAC帧的格式MAC帧的帧头包括三个字段。前两个字段分别为6字节长的目的地址字段和源地址字段,目的地址字段包含目的MAC地址信息,源地址字段包含源MAC地址信息。第三个字段为2字节的类型字段,里面包含的信息用来标志上一层使用的是什么协议,以便接收端把收到的MAC帧的数据部分上交给上一层的这个协议。MAC帧的数据部分只有一个字段,其长度在46到1500字节之间,包含的信息是网络层传下来的数据。MAC帧的帧尾也只有一个字段,

2、为4字节长,包含的信息是帧校验序列FCS(使用CRC校验)。如图1所示:图12、IP数据报格式:TCP/IP协议定义了一个在因特网上传输的包,称为IP数据报(IPDatagram)。这是一个与硬件无关的虚拟包,由首部和数据两部分组成,其格式如下图2所示。首部的前一部分是固定长度,共20字节,是所有IP数据报必须具有的。在首部的固定部分的后面是一些可选字段,其长度是可变的。首部中的源地址和目的地址都是IP协议地址。版本号首黔服务类型数据报铁度力6比特标示标志43比特片偏移上层协议首部校验和32比特源IP地址32比特号的庐地址选项如果有的话)数据IP#4数据报格式图2二、基本步骤:一、利用惠州学院

3、校园网内的任意一台主机,确定该主机能接入Internet网后,安装wireshark抓包工具。二、打开抓包工具,开始抓包。三、打开IE浏览器,访问惠州学院的网络主页。四、停止抓包。五、找出两个不同类型字段值的MAC帧进行分析(如:类型字段为0X0800,上层协议为IP数据报,类型字段为0X0806,上层协议为ARP数据报)三、实验分析:抓包信息如下图:30 2.113Q&731 2.2B38S432 2.3D55S333 2.37164234 2.-4DZ7735 3.G4SQS36 2.6BDD3637Z.aB5T123S2.Sa-M3335s.sa-n&B闻口Z.BL41 29051-1b

4、42 290516743 2.9H92&44 291571斗45 2915&5246 2.923OM222.1796.150222.1796.165Afcatel-9S:clbSAbCSti?l-_9S:Clb5AtEitel-_9iF!:Clb5Akzatel-_QS!cl.bE222.ly.BS.LSB1LB.17.US.109222.17.SO.LIiBZ22.17.SO.15B11.147.146.16222.17.91515S1L9-.147.14*.!&9119.147.L4*.1&9222.17.91515S1L9-.1斗7.:1呻吕.11占专222.1796.1&5222.17

5、96.15BBroadcastBrosdcisstBrosdCEiiSt曰厂口mdum匚匚曰厂口匚222.iy.aG.15B119.117.14&.1G9119.17.L1Q.10922217.-96.15&1L9147.146.169222.17.-96.15S222:17.uacsackBeci-Lck-7L2Wn-iWhohas222.17.9&2047Tel222176.2Whohsag222,17.96.2127Tel22217s&.2Whoh曰弓222,17.96.22&7TelZ2217,6-.2Whhas223.17.OS.B47Tfil222.37.06.35-Whohas2

6、22.17.06.2317TqI22!.i7.DS.J3umett匚http5YNISeq-OWin-&SS3SLenhetpusdtcSYNIhACKjSeq=OAck=1WfcudcTt匚http|/k匚K)幻巴口=丄Ack=1Wln=&51TCF3segment口f口reiassismbledPEMJhttpuadtcACKeq=lAizkSTSWn=3POST/query2HTTP/Lt(appiction/octethttpauadtc矗匚1ct/口诂门)uadtcnhtt口尸IhJ*ACK巴口=&47Ack=35!httpauadtcI尸IN,.ACKI兮匕口=35弓Acic=64

7、l叶Frame1111onwire(OSSblti=ip121d(O&Sbits)*Erherne匚IIrSrc.:Akzatel-_93.-c1!bS00;dO:SEiSB:c1LbS)rOar:Micro-St_Oe;a7:-17(-IOlGI.E&Cra-LaZs-IZ)一IncemetFrotacol,.弓匚:i日M-日口.丄甘.曰冲(iE3ea.ifi.丄I玉匚:232.17.9&.15B(223.17.9S.1SH)i*UserDatagramFrntocaiSrcPort:rdmi(SOOO),OstPart:terabsse(-ADOO1)UUO3COL?0D2a0030-10

8、61S*M374700dO959&clb5Q&0045QDOD6bOOoa-IOOD36113ddeb73C10bsdeIt6D*IF40DfbC1OO57cb73022F59DOSiSB50a6cb5500OODObdft7e69ff55SSc71、MAC帧分析:332.371M2Alcatel-_98:cl:b&BroadcastARPWhohas222.17.96.212?Tel222.17.%.254U740777卜才4QRrlhFRrnadrac.tARPWhnhacm17QATpII7Y)17Qfi州4田-Ethernet11(Ere:Alcatel-98:cl:35(C0:d0:

9、95:98:cl:b5)(Dst:Broaccast+Desthation:Broadcast+Source:Alcate-_9fl:cl:b5(00:d0:95:98:d.:b5)Type:ARP(0x0BD6)Treier:OOOOOOOOOOOOOOOOOOOOOODOOOOOOOOOOOOO-AddressREmhtknPratocorecLest)Hardwarety阻EthernetOxOOOlPhrtocoltype:IP(OxOBOO)Hardwaresee:tPfiotocolsize:4Opcode:request(0x0001)Isgratutous:FalseSende

10、rMACaddress:Alcatel-_98:cL:b5(00:d0:95:9&:cl:b5)SenderIPaddress:222.17.96.254(222.17.96.254)TargetMACaddress:00:00:00_00:00:&0(DO:00:00:00:00:DO)TargetIPaddress:222.17.96.212(222.17.96.212)OOOOffffffffffffOOdO9598clb0806000L.7D01DOB0006(M0001OOdO%98clb5de1160iem000000DO0000de1160d40000&0000000”川册(od

11、oonoaaftomooocoonoao由抓包信息可以知道这是一个广播帧接收方(目的地址)为:ff:ff:ff:ff:ff:ff发送方(SenderMACaddress)的MAC地址是:OO:dO:95:98:cl:b5类型(Type)为0X806表示上层是一个ARP数据报发送方的IP地址(SenderIPaddress)是:222.17.96.254接收方的IP地址是:222.17.96.212由于本抓包没有抓到类型(Type)字段为0X800的上层协议的IP数据报的帧但其含意基本和上述的MAC帧相同。2、IP数据报的分析:+Frame37:6&bytesonv/re(E28bit5)f66

12、bytescaptured528bits)EthernetII,Src:METD-St_t)9:a7:47(40:61:86:O9:a7:475rDst:AlcateL98:cl:b5(00:d0:95:98:cl:bS十Destination:Alcatel-_98:cl:b5(00:d0:95:58:cl:b5)十Source:Micro-St_&9:a7;47(40:&1:8S:09:a7:47)Type:IP(OxOSDO)-InternetProtocol,Src:2221796158(2221796158),Dst:119.147.146169(119.147.14616)Vers

13、on;斗Headerength:20bytes-DiffierentiatedServiaesFeld:OxOO(DSCPOxDO:Defaut;ECTM:OxDD)TotalLengtti:52Identificatm:0x3552(13650)4-Flags:0x02(DontFragmentJFragmentoffset:Tnietolive;讯Protocol:TCP(&)-Headerchecksum:匚眄correctSou匚已port:uadtc(2767)Destinationport;http(00)|Streamndex:21SequenuEnumber:0(relativ

14、esequenoenumber)Headerlength:32bytes十Flags:0x02(5YN)Wndawsize:65535-匚hecksum:OrSLlavaidationdsabledIOptions;12b/tes)3010OD343552400040O&be85ISaWaiiB77g3,45R.Yoncd=on=rfrYitiih70r?mnnrY;fwiann?。丄“由帧的内容得:版本(Version):占4位,指IP协议的版本,通信双方的版本必须一致。其值为4说明用的的是IPV4版本协议。首部长度(HeaderLength):占4位其值为:20B区分服务(Differen

15、tiatedServicesField):占8位一般不用总长度(TotalLength):占16位,表示首部和数据之和为52个字节标识(Identification):占16位,其值为0X3552(13650)表示这是发送第13560个IP数据标志(Flags):占3位,其值为0x02二进制表示为:010MF=0表示这已经是若干数据报片中的最后一个。DF=1表示不能分片。片偏移(Fragmentoffset):占13位其值是0由于标志和片偏移得这是一个没有分片的IP数据报。生存时间(Timetolive):占8位表示数据报在网络中的寿命(数据报每次在路由中转发一次其值减一)其值为64表示可以在

16、路由中转发64次。协议(Protocol):占8位其值为6表示此数据携带的数据是使用TCP协议首部检验和(Headerchecksum):占16位这字段只检验数据报的首部,但不检验数据部分,为0xbc85correct表明是正确的源地址(Source):占32位222.17.96.158目的地址(Destination):占32位119.147.146.169可变部分:IP首部的可变部分就是选项字段,用来支持排错、测量以及安全等措施,此字段长度可变从1个字节到40个字节不等。四、实验总结通过这次实验对MAC帧和IP数据报有了初步的认识,开始的时候有很多的不懂,但经过上网查找资料跟同学讨论后,大概明白了我们上网过程中MAC和IP这些协议,和这些协议的具体内容,同时也掌握了wireshark抓包工具的基本使用方法。虽然其中的很多参数还没有弄懂,但已经初步的了解了了计算机网络中的协议工作状态,更好的加深了对理论知识的理解

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。