H3C BYOD部署指导

H3C BYOD部署指导

《H3C BYOD部署指导》由会员分享,可在线阅读,更多相关《H3C BYOD部署指导(134页珍藏版)》请在装配图网上搜索。

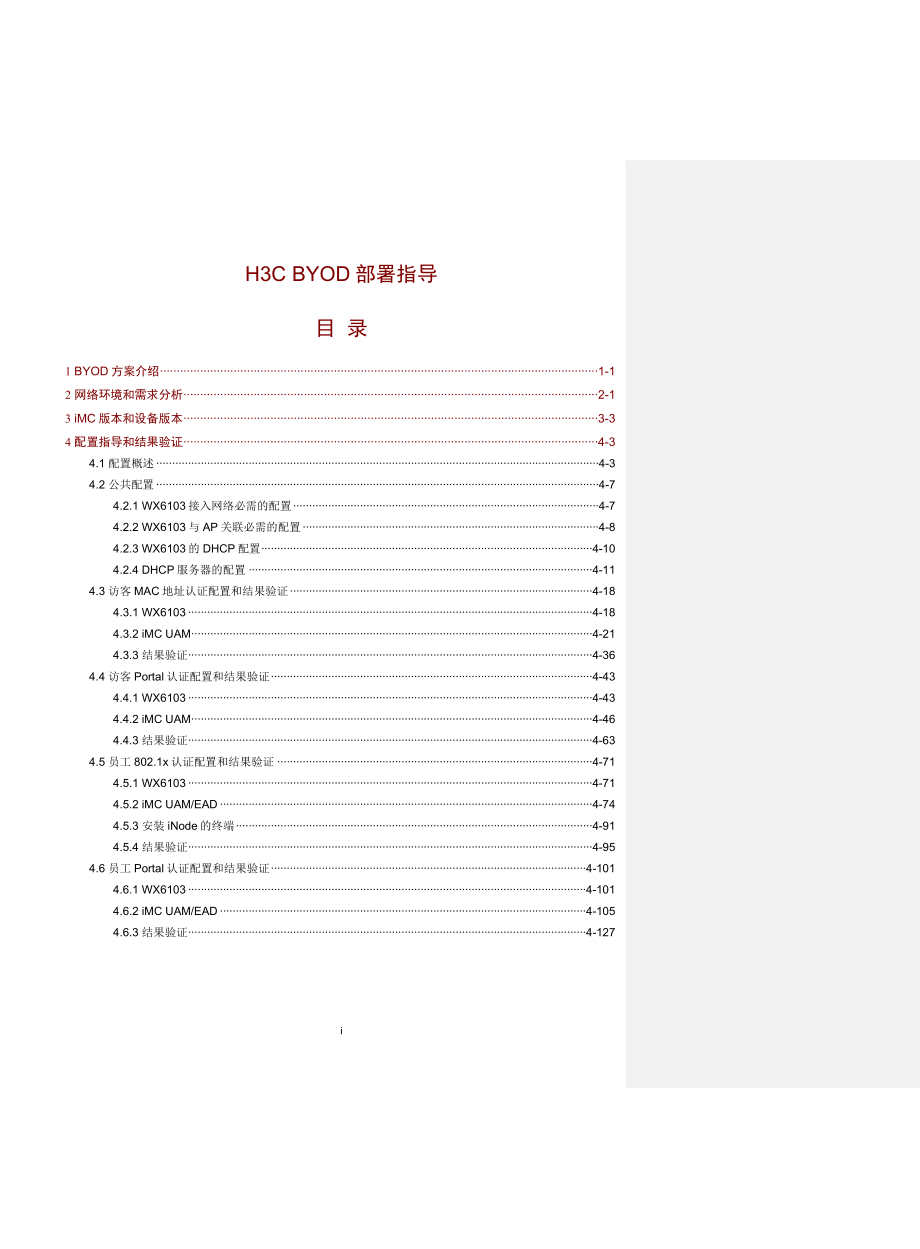

1、H3C BYOD部署指导目 录1 BYOD方案介绍1-12 网络环境和需求分析2-13 iMC版本和设备版本3-34 配置指导和结果验证4-34.1 配置概述4-34.2 公共配置4-74.2.1 WX6103接入网络必需的配置4-74.2.2 WX6103与AP关联必需的配置4-84.2.3 WX6103的DHCP配置4-104.2.4 DHCP服务器的配置4-114.3 访客MAC地址认证配置和结果验证4-184.3.1 WX61034-184.3.2 iMC UAM4-214.3.3 结果验证4-364.4 访客Portal认证配置和结果验证4-434.4.1 WX61034-434.4

2、.2 iMC UAM4-464.4.3 结果验证4-634.5 员工802.1x认证配置和结果验证4-714.5.1 WX61034-714.5.2 iMC UAM/EAD4-744.5.3 安装iNode的终端4-914.5.4 结果验证4-954.6 员工Portal认证配置和结果验证4-1014.6.1 WX61034-1014.6.2 iMC UAM/EAD4-1054.6.3 结果验证4-1274-1331 BYOD方案介绍网络管理员将网络分为多个接入场景,终端用户从不同的场景连接网路时,需要接受不同的认证(身份认证、安全认证),认证通过后访问网络的权限不同。这就是BYOD。2 网络

3、环境和需求分析本指导使用的基础网络环境如图2-1所示。图2-1 基础网络环境企业的访客和员工都通过AP接入网络,具体需要满足的需求请参见表2-1。表2-1 访客和员工的具体需求访客员工支持MAC地址认证、Portal认证支持802.1x认证、Portal认证不同的认证方式使用不同的SSID不同的认证方式使用不同的SSID支持智能终端快速认证支持智能终端快速认证支持PC、智能终端支持PC、智能终端支持预注册不支持预注册认证通过后只能访问Internet,不能访问企业内网认证通过后只能访问企业内网,不能访问Internet终端类型无法被识别时,无法访问网络终端类型无法被识别时,无法访问网络使用任意

4、可被识别的终端时,访问权限相同根据终端(可别识别)的不同,访问网络的权限不同不需要进行安全认证使用PC时需要进行安全认证使用智能终端且进行Portal认证时需要进行安全认证使用智能终端但进行802.1x认证时不需要进行安全认证 一般情况下访客不采用802.1x认证。访客的特点是没有帐号但是预注册方便。如果要在802.1x认证环境中进行预注册,需要先使用公共帐号进行认证,然后再进行预注册。此过程冗长繁琐,用户体验不佳。 一般情况下员工不采用MAC地址认证。因为MAC地址认证存在安全隐患(容易被仿冒),也不能进行安全认证。除了访客和员工的需求,网络管理员也有以下网络管理相关的需求: AP与AC通信

5、使用单独的VLAN。 AC与iMC、DHCP server通信使用单独的VLAN。 访客、员工使用的VLAN互相分开。根据以上具体需求,设计后的网络环境如图2-2所示。图2-2 设计后的网络环境这一网络具体的运作方式说明如下: 网络中存在四个SSID:ss_byod_guest_mac、ss_byod_guest_portal、ss_byod_employee_1x、ss_byod_employee_portal,分别对应访客MAC地址认证、访客Portal认证、员工802.1x认证、员工Portal认证。 访客、员工使用不同的认证方式认证成功后,属于不同的VLAN,被分配不同网段的IP地址。

6、 访客支持预注册。 访客进行MAC地址认证时,认证自动通过。此时访客使用的是BYOD匿名用户。然后由访客自行注册访客帐号。 访客进行Portal认证前,需要现在Portal页面中自行注册访客帐号,然后进行Portal认证。 访客使用任意终端(PC、智能终端)认证时,都不需要进行安全认证。 访客使用任意终端(PC、智能终端)认证成功后只能访问Internet,不能访问企业内网。 访客使用智能终端进行Portal认证时,支持智能终端快速认证。 访客使用不能被识别的终端认证成功后,无法访问Internet,无法访问企业内网。 员工不支持预注册。 员工使用PC认证时,需要进行安全认证。员工使用智能终端

7、认证时,如果采用802.1x认证,则不需要进行安全认证;如果采用Portal认证,则需要进行安全认证。 员工使用PC认证成功后,可以访问公司内部所有服务器(Mail server、Database),不能访问Internet。 员工使用智能终端认证成功后,可能访问公司内部的部分服务器(Mail server),不能访问其他服务器(Database),不能访问Internet。 员工使用智能终端进行Portal认证时,支持智能终端快速认证。 员工使用不能被识别的终端认证成功后,无法访问Internet,无法访问企业内网。 使用ACL控制访客、员工访问网络的权限。3 iMC版本和设备版本以上环境中

8、的关键网络单元是iMC UAM/EAD和AC,本配置指导使用的iMC UAM/EAD版本、AC的型号和版本如下: iMC UAM 5.2 (E0402P01) iMC EAD 5.2 (E0402P01) AC:使用WX6103,软件版本为Comware Software, Version 5.20, Release 2308P19 如果使用iMC UAM/EAD 5.2 (E0402P01)之前的版本,则不支持Portal预注册功能,即访客进行Portal认证时不能在重定向的Portal页面中进行预注册。 WX6103的早期版本不支持在RADIUS报文中上传SSID,使用此类版本无法实现BY

9、OD功能。4 配置指导和结果验证4.1 配置概述根据以上分析,网络中需要公共配置(如DHCP server配置等)和四项认证配置(访客MAC地址认证、访客Portal认证、员工802.1x认证和员工Portal认证)。公共配置和四项认证配置将分成五个小节分别进行介绍,每一个小节都会介绍完整的配置,彼此之间可以灵活组合。本配置指导的使用方法与用户的环境密切相关,具体请参见表4-1。由于每一部分都介绍了全部的配置,因此不可避免存在一些重复,请在配置时进行甄别。表4-1 用户环境与配置指导的查看方法用户环境查看的章节访客:MAC地址认证员工:802.1X认证 4.2 公共配置 4.3 访客MAC地址

10、认证配置和结果验证 4.5 员工802.1x认证配置和结果验证访客:MAC地址认证员工:Portal认证 4.2 公共配置 4.3 访客MAC地址认证配置和结果验证 4.6 员工Portal认证配置和结果验证访客:MAC地址认证员工:802.1X认证、Portal认证 4.2 公共配置 4.3 访客MAC地址认证配置和结果验证 4.5 员工802.1x认证配置和结果验证 4.6 员工Portal认证配置和结果验证访客:Portal认证员工:802.1X认证 4.2 公共配置 4.4 访客Portal认证配置和结果验证 4.5 员工802.1x认证配置和结果验证访客:Portal认证员工:Por

11、tal认证 4.2 公共配置 4.4 访客Portal认证配置和结果验证 4.6 员工Portal认证配置和结果验证访客:Portal认证员工:802.1X认证、Portal认证 4.2 公共配置 4.4 访客Portal认证配置和结果验证 4.5 员工802.1x认证配置和结果验证 4.6 员工Portal认证配置和结果验证访客:MAC地址认证、Portal认证员工:802.1X认证 4.2 公共配置 4.3 访客MAC地址认证配置和结果验证 4.4 访客Portal认证配置和结果验证 4.5 员工802.1x认证配置和结果验证访客:MAC地址认证、Portal认证员工:Portal认证 4

12、.2 公共配置 4.3 访客MAC地址认证配置和结果验证 4.4 访客Portal认证配置和结果验证 4.6 员工Portal认证配置和结果验证访客:MAC地址认证、Portal认证员工:802.1X认证、Portal认证 4.2 公共配置 4.3 访客MAC地址认证配置和结果验证 4.4 访客Portal认证配置和结果验证 4.5 员工802.1x认证配置和结果验证 4.6 员工Portal认证配置和结果验证五项配置的简单介绍请参见表4-2。表4-2 五项配置的简单介绍配置项具体的配置公共配置 WX6103接入网络必需的配置 WX6103与AP关联必需的配置 WX6103的DHCP配置 DH

13、CP server的配置访客MAC地址认证配置WX6103的配置 VLAN配置 DHCP配置 WLAN配置 认证配置 ACL配置UAM的配置 接入设备 接入场景 接入规则 服务 接入用户 BYOD系统参数 访客系统参数 访客管理员 访客服务访客Portal认证配置WX6103的配置 VLAN配置 DHCP配置 WLAN配置 认证配置 Portal配置 ACL配置UAM的配置 接入设备 接入场景 接入规则 服务 接入用户 Portal服务器 Portal IP地址组 Portal设备 短信功能(用于预注册时发送用户名密码给用户) 访客系统参数 访客管理员 访客服务员工802.1x认证配置WX61

14、03的配置 VLAN配置 DHCP配置 WLAN配置 认证配置 ACL配置UAM的配置 接入设备 接入场景 接入规则 服务 接入用户 证书EAD的配置 PC安全检查策略进程检查 PC安全检查策略防病毒软件检查 PC安全检查策略安全策略员工Portal认证配置WX6103的配置 VLAN配置 DHCP配置 WLAN配置 认证配置 Portal配置 ACL配置UAM的配置 接入设备 接入场景 接入规则 服务 接入用户 Portal服务器 Portal IP地址组 Portal设备EAD的配置 PC安全检查策略进程检查 PC安全检查策略防病毒软件检查 PC安全检查策略安全策略 智能终端安全检查策略软

15、件检查 智能终端安全检查策略功能项检查 智能终端安全检查策略安全策略4.2 公共配置公共配置,独立于四项认证配置。公共配置可以与任意认证配置进行组合来实现BYOD方案。例如,公共配置与访客MAC地址认证配置组合,即是一套完整的访客进行MAC地址认证的BYOD方案。公共配置具体包括: WX6103接入网络必需的配置 WX6103与AP关联必需的配置 WX6103的DHCP配置 DHCP server的配置4.2.1 WX6103接入网络必需的配置WX6103接入网络必需的配置,是指图2-2中的WX6103(AC)与VLAN 1、VLAN 24中的设备、。服务器互通的配置。具体配置和说明如下:oa

16、p connect slot 0Press CTRL+K to quit.Connected to OAP!/切换到WX6103的交换板。交换板即图2-2中WX6103(AC)连接SW的板卡。system-viewSystem View: return to User View with Ctrl+Z.H3Cvlan 24H3C-vlan24port GigabitEthernet 0/0/14H3C-vlan24quit/在交换板上创建VLAN 24,并将GE 0/0/14(交换板连接SW的端口之一)加入VLAN 24。H3Cinterface Vlan-interface 24H3C-Vl

17、an-interface24%Apr 29 14:11:51:997 2000 H3C IFNET/4/LINK UPDOWN: Vlan-interface24: link status is UP/该命令用于使VLAN-interface生效,必须输入。但交换板上无需配置VLAN-interface的IP。缺省情况下VLAN-interface 1生效。如果VLAN-interface 1未生效,需要输入命令interface Vlan-interface 1。/Ctrl+K退回主控板。system-viewSystem View: return to User View with Ctr

18、l+Z.H3Cvlan 24H3C-vlan24quit/在主控板上创建交换板上存在的VLAN 1和VLAN 24。VLAN 1缺省存在,因此不需要创建VLAN 1。H3Cinterface Vlan-interface 1H3C-Vlan-interface1ip address 1.2.1.249 24H3C-Vlan-interface1quitH3Cinterface Vlan-interface 24H3C-Vlan-interface24ip address 1.2.2.249 24H3C-Vlan-interface24quit/在主控板上激活VLAN 1和VLAN 24对应的V

19、LAN-interface,并根据图2-2中的规划来配置IP地址。H3Cinterface Bridge-Aggregation 1H3C-Bridge-Aggregation1port link-type trunkH3C-Bridge-Aggregation1port trunk permit vlan all/主控板上的Bridge-Aggregation用于主控板与交换板的内部通信。将该接口配置为trunk模式,并允许所有VLAN通过。 Please wait.%Apr 10 18:37:33:765 2013 H3C IFNET/3/LINK_UPDOWN: Vlan-interfa

20、ce24 link statusis UP.%Apr 10 18:37:33:776 2013 H3C IFNET/5/LINEPROTO_UPDOWN: Line protocol on the interface Vlan-interface24 is UP. Done. Configuring Ten-GigabitEthernet1/0/1. Done. Configuring Ten-GigabitEthernet1/0/2. Done.H3C-Bridge-Aggregation14.2.2 WX6103与AP关联必需的配置WX6103与AP关联后,等同于在WX6103和AP之间建

21、立了一条隧道。终端用户发送给AP数据可以直达WX6103。WX6103与AP关联共有两种方式:手工配置关联和自动关联。本案例采用自动关联的方式。自动关联时,在WX6103和AP上都需要进行配置,具体步骤和配置如下。1. 查看AP的基本信息使用命令查看AP的基本信息,并记录AP的Model Number、H/W Version和S/W Version。自动关联AP,不需要记录Serial-ID;如果手工关联AP,则还需要记录Serial-ID。display wlan ap Display AP Profile- Model Number : WA2612-AGN Serial-ID : 210

22、235A0ALC116001253 AP Address : 1.2.1.205 H/W Version : Ver.D S/W Version : V100R001B71D024(271698944) Boot Version : 1.23 Mode : Split Mac Mode Device State : Zero configuration state Master AC: Description : -NA- AC Address : -NA- State : BDisc Transmitted control packets : 0 Received control packe

23、ts : 0 Transmitted data packets : 0 Received data packets : 0 Latest AC IP address : -NA- Tunnel Down Reason : -NA- Unicast static AC IPv4 address: Not Configured Unicast static AC IPv6 address: Not Configured-2. WX6103上的配置将WX6103配置成自动关联AP。所有配置均在主控板上完成。system-viewSystem View: return to User View wit

24、h Ctrl+Z.H3Cwlan enable % Info: WLAN service enabled/使能WLAN功能。H3Cwlan auto-ap enable % Info: auto-AP feature enabled./启用自动关联AP功能。H3Cwlan ap byod model WA2612-AGN/使能创建AP模板,模板名称为byod,AP模板的类型与“1. 查看AP的基本信息”中的Model Number保持一致。H3C-wlan-ap-byodserial-id auto/自动关联AP时,serial-id配置成auto即可。H3C-wlan-ap-byodquit

25、H3Cwlan apdb WA2612-AGN Ver.D V100R001B71D024/配置WLAN的APDB,AP的Model Number、H/W Version、S/W Version都要与“1. 查看AP的基本信息”中Model Number、H/W Version、S/W Version保持一致。3. 在AP上指定WX6103的IP指定与AP关联的AC的IP地址。system-viewSystem View: return to User View with Ctrl+Z.WA2612-AGNwlan ac ip 1.2.1.249WA2612-AGN4. 在WX6103上验证关

26、联结果在WX6103上使用命令display wlan ap all查看与WX6103关联的所有AP。H3Cdisplay wlan ap all Total Number of APs configured : 1 Total Number of configured APs connected : 0 Total Number of auto APs connected : 1 AP Profiles State : I = Idle, J = Join, JA = JoinAck, IL = ImageLoad C = Config, R = Run, KU = KeyUpdate, K

27、C = KeyCfm- AP Name State Model Serial-ID- byod I WA2612-AGN auto byod_0005 R/M WA2612-AGN 210235A0ALC116001253-/AP的State为R/M,表示AP与AC关联成功。4.2.3 WX6103的DHCP配置DHCP server使用的1.2.2.32,WX6103配置成DHCP relay即可。H3Cdhcp enable DHCP is enabled successfully!/使能DHCP服务。H3Cdhcp relay server-group 1 ip 1.2.2.32/使能D

28、HCP relay功能,并指向DHCP server 1.2.2.32。4.2.4 DHCP服务器的配置在BYOD方案中,DHCP服务器上的DHCP服务包括两部分: DHCP server:提供标准的DHCP服务。 DHCP Agent:H3C开发的一款插件。该插件用于识别终端信息,对用户进行重定向等。1. DHCP server以Windows服务器版本自带的DHCP server为例进行介绍配置过程。DHCP server的安装过程略。为每一个SSID分别配置一个作用域,其对应关系请参见表4-3。表4-3 每个SSID对应的作用域SSID作用域名称IP地址范围掩码缺省网关ss_byod_g

29、uest_macguest_mac33.33.33.233.33.33.2542433.33.33.1ss_byod_guest_portalguest_portal34.34.34.234.34.34.2542434.34.34.1ss_byod_employee_1xemployee_1x35.35.35.235.35.35.2542435.35.35.1ss_byod_employee_portalemployee_portal36.36.36.236.36.36.2542436.36.36.1以配置SSID ss_byod_guest_mac对应的作用域为例介绍具体的配置过程。(1)

30、打开DHCP server,在左侧导航树中右键单击“IPv4”,在右键菜单的选择“新建作用域”(如图4-3所示),弹出配置向导(如图2-2所示)。单击按钮,进入作用域名称配置页面。图4-3 创建IPv4作用域图4-4 配置向导(2) 配置SSID为guest_mac,如图4-5所示,单击按钮。图4-5 配置作用域的名称(3) 设置IP地址范围为33.33.33.233.33.33.254,设置掩码为255.255.255.0,如图4-6所示,单击按钮。图4-6 设置IP地址范围和掩码(4) 不设置排除的IP地址范围和延迟,如图4-7所示,单击按钮。图4-7 不设置排除的IP地址范围和延迟(5)

31、 租用期限保持缺省值即可,如图4-8所示,单击按钮。图4-8 租用期限(6) 选择“是,我想现在配置这些选项”,如图4-9所示,单击按钮。图4-9 配置DHCP选项(7) 配置网关地址为33.33.33.1,如图4-10所示,单击按钮。图4-10 配置网关地址(8) 配置域和DNS服务器的IP地址,DNS服务器必须为当前可用的DNS服务器,如图4-11所示,单击按钮。图4-11 配置域和DNS服务器(9) 配置WINS服务器(可以保持为空),如图4-12所示,单击按钮。图4-12 配置WINS服务器(10) 选择“是,我想现在激活此作用域”,如图4-13所示,单击按钮。图4-13 激活作用域(

32、11) DHCP作用域配置完成,如图4-14所示,单击按钮。图4-14 DHCP作用域配置完成按照同样的方法配置其他三个作用域。四个作用域都配置完成后,DHCP server配置完成。请确保DHCP server处于启用状态,如图4-15所示。图4-15 DHCP server处于启用状态,以及四个作用域配置2. DHCP AgentDHCP Agent,全称H3C IMC DHCP Agent,是H3C开发的一款DHCP插件。可以在“/UAM/”下获取安装文件H3C IMC DHCP Agent.exe。双击安装文件,根据向导安装DHCP Agent,过程略。安装完成后,双击DHCP Age

33、nt在桌面的快捷链接,打开DHCP Agent,如图4-16所示。图4-16 DHCP Agent配置过程如下:(1) 选中启用Agent右侧的复选框。(2) UAM服务器IP地址配置为安装UAM组件的服务器的IP地址,本例中为图2-2中的iMC UAM/EAD 1.2.2.31。(3) UAM服务器端口保持缺省值1810即可。(4) 日志级别保持缺省值警告即可。(5) 单击按钮。Agent状态显示为时,表示DHCP Agent已经正常工作。4.3 访客MAC地址认证配置和结果验证本节包括WX6103的配置,iMC UAM的配置和结果验证。4.3.1 WX6103WX6103上的配置大致分为V

34、LAN配置、DHCP配置、WLAN配置、认证配置、ACL配置。具体的配置和说明如下:H3Cvlan 33H3C-vlan33quitH3Cinterface Vlan-interface 33H3C-Vlan-interface33ip address 33.33.33.1 24/创建访客进行MAC地址认证的专用VLAN 33,并配置Vlan-interface 33的IP为33.33.33.1。IP必须与DHCP server的作用域guest_mac(访客进行MAC地址认证时专用)的网关地址保持一致。H3C-Vlan-interface33dhcp select relayH3C-Vlan

35、-interface33dhcp relay server-select 1/在Vlan-interface 33下启用DHCP relay功能,并使用公共配置中的DHCP relay server作为relay的对象。由于Vlan-interface 33的IP为33.33.33.1,DHCP server为VLAN 33中的终端分配IP地址时,会使用与33.33.33.1在同一网段的作用域。H3C-Vlan-interface33quitH3Cinterface wlan-ess 1H3C-WLAN-ESS1port link-type accessH3C-WLAN-ESS1port ac

36、cess vlan 33/创建接口wlan-ess 1,并把接口配置成access模式,允许VLAN 33通过。此项配置完成后,VLAN 33中的无线终端等同于直接连接到WX6103的wlan-ess 1接口上。H3C-WLAN-ESS1port-security port-mode mac-and-psk/在wlan-ess 1上启用mac认证,同时启用psk验证。本例采用WPA-PSK-TKIP安全方案。该方案表示无线终端与AP连接前需要校验预共享密钥;验证通过后,无线终端与AP间交互加密后的报文。为了防止非法用户截获无线数据包并直接明文查看报文的内容,必须配置安全方案。更多的安全方案请参

37、考无线设备的配置手册。/需要重点注意的是,在WX6103上启用mac认证并不是直接在接口上输入mac-authentication命令。H3C-WLAN-ESS1port-security tx-key-type 11keyH3C-WLAN-ESS1port-security preshared-key pass-phrase simple 11111111/tx-key-type、preshared-key是psk验证的配套配置。本例中将预共享密钥设置为11111111。H3C-WLAN-ESS1quitH3Cport-security enable/在全局使能端口安全。只有wlan-ess

38、接口和全局都配置了port-security后,MAC地址认证才生效。H3Cwlan service-template 1 crypto/创建MAC地址认证的访客使用的无线服务模板,采用密文传输(无线客户端和AP间密文传输)。H3C-wlan-st-1ssid ss_byod_guest_mac/配置无线服务模板的SSID为“ss_byod_guest_mac”。该SSID为MAC地址认证的访客专用。H3C-wlan-st-1bind wlan-ess 1/无线服务模板绑定的wlan-ess 1。H3C-wlan-st-1authentication-method open-system/配置

39、无线服务模板的认证方式为open-system。使用WPA时,必须采用该认证方式。H3C-wlan-st-1security-ie wpaH3C-wlan-st-1cipher-suite tkip/因为本例采用WPA-PSK-TKIP安全方案,所以配置WPA和TKIP。H3C-wlan-st-1service-template enable Please wait. Done./所有配置完成后启用无线服务模板。H3C-wlan-st-1quitH3Cwlan radio-policy testH3C-wlan-rp-testbeacon-interval 200H3C-wlan-rp-tes

40、tdtim 4H3C-wlan-rp-testrts-threshold 2300H3C-wlan-rp-testfragment-threshold 2200H3C-wlan-rp-testshort-retry threshold 6H3C-wlan-rp-testlong-retry threshold 5H3C-wlan-rp-testmax-rx-duration 500/配置Radio策略test。Radio策略中的参数可以使用缺省值。H3C-wlan-rp-testquitH3Cwlan ap byod/进入AP模板。公共配置中,关联AC与AP时已经创建了该模板。H3C-wlan

41、-ap-byodradio 1H3C-wlan-ap-byod-radio-1channel autoH3C-wlan-ap-byod-radio-1radio-policy test/在AP的radio中设置channel和radio-policy。本例中自动选择channel,radio-policy采用之前配置的test。H3C-wlan-ap-byod-radio-1service-template 1/在radio上应用无线服务模板。H3C-wlan-ap-byod-radio-1radio enable/启用radio。/至此,WLAN的配置全部完成。有时会出现AP无法同步WX61

42、03的WLAN配置的情况,此时重新启动AP即可。H3C-wlan-ap-byod-radio-1quitH3C-wlan-ap-byodquitH3Cradius scheme byodNew Radius scheme/创建新的radius scheme。radius scheme用于定义WX6103与UAM间交互RADIUS报文的参数。H3C-radius-byodprimary authentication 1.2.2.31 key exportH3C-radius-byodprimary accounting 1.2.2.31 key export/配置AAA服务器(authentic

43、ation和accounting都必须设置)的IP地址以及共享密钥。本例中,AAA服务器为iMC UAM/EAD,IP为1.2.2.31。共享密钥设置为export,该密钥必须与UAM中接入设备的共享密钥保持一致。由于UAM中只能配置一个共享密钥,因此此处authentication和accounting的密钥必须相同。H3C-radius-byodnas-ip 1.2.2.249/配置WX6103向UAM发送的RADIUS报文中nas-ip的值。该值必须与UAM中接入设备的IP地址保持一致。H3C-radius-byodserver-type extended/配置服务器模式为extende

44、d。只有H3C设备,以及部分HUAWEI设备可以配置该模式。该模式下支持RADIUS的标准特性,以及H3C的扩展特性。H3C-radius-byoduser-name-format with-domain/配置WX6103向UAM发送的RADIUS报文中包含domain的信息。这一方式要求UAM中终端用户所使用服务的后缀与domain名字保持一致。H3C-radius-byodquitH3Cdomain domain-byod/创建domain。H3C-isp-domain-byodauthentication default radius-scheme byodH3C-isp-domain-

45、byodauthorization default radius-scheme byodH3C-isp-domain-byodaccounting default radius-scheme byod/配置使用该domain的终端用户的认证、授权、记录(计费)请求都由之前新建的RADIUS方案byod来处理。H3C-isp-domain-byodquitH3Cdomain default enable domain-byod/配置新建的domain-byod为缺省domain。所有未指定domain的终端用户都是使用domain-byod。/由于访客MAC地址认证时,先使用BYOD匿名用户自动

46、认证;然后自行注册访客帐号后再次进行MAC地址认证。所以一共需要4个ACL来控制访客权限。第一个ACL专门针对BYOD匿名用户,第二个ACL针对使用未知终端的访客帐号,第三个ACL针对使用PC的访客帐号,第四个ACL针对使用智能终端的访客帐号。以下为四个ACL的配置。H3Cacl number 3000H3C-acl-adv-3000rule 1 permit ip destination 1.2.2.31 0.0.0.0H3C-acl-adv-3000rule 2 permit udp destination-port eq bootpcH3C-acl-adv-3000rule 3 perm

47、it udp destination-port eq bootpsH3C-acl-adv-3000rule 4 deny ipH3C-acl-adv-3000quit/因为BYOD匿名用户需要IP地址,同时需要访问预注册页面(存放在UAM服务器1.2.2.31上),所以第一个ACL 3000需要放行DHCP报文和到1.2.2.31的IP报文。H3Cacl number 3010H3C-acl-adv-3010rule 1 deny ipH3C-acl-adv-3010quit/因为不允许使用未知终端的访客帐号访问网络资源,所以第二个ACL 3010丢弃所有IP报文。H3Cacl number

48、3011H3C-acl-adv-3011rule 1 deny ip destination 1.2.0.0 0.0.255.255H3C-acl-adv-3011rule 2 permit ipH3C-acl-adv-3011quit/因为只允许使用PC的访客帐号访问Internet,而企业内网为1.2.0.0/16,所以第三个ACL 3011丢弃所有访问1.2.0.0/16的IP报文,允许其他IP报文通过。H3Cacl number 3012H3C-acl-adv-3012rule 1 deny ip destination 1.2.0.0 0.0.255.255H3C-acl-adv-3

49、012rule 2 permit ipH3C-acl-adv-3012quit/使用智能终端和使用PC的访客帐号权限一致,也可以使用ACL 3011,为了后续的可扩展性,新建第四个ACL 3012,配置与ACL 3011相同。4.3.2 iMC UAMUAM中的配置包括身份认证和访客管理两部分,具体配置分别如下: 身份认证:接入设备、接入场景、接入规则、服务、接入用户、BYOD系统参数。 访客管理:访客系统参数、访客管理员、访客服务。各项配置的逻辑关系如图4-17所示。图4-17 UAM中配置的关系图箭头表示存在引用关系,需要按照箭头的指向进行配置,避免重复配置和错误配置。接入场景中的接入区域

50、需要引用接入设备。本例中虽然不涉及该场景,但是仍然推荐按照箭头的指向进行配置。本案例中决定场景的因素只有SSID和终端类型。因此接入场景的配置也分为SSID和终端类型。1. 接入设备增加接入设备的步骤如下:(1) 登录iMC配置台。(2) 选择“业务”页签,单击导航树中的“用户接入管理 接入设备管理 接入设备配置”菜单项。(3) 在接入设备列表中,单击按钮。(4) 配置接入参数,如图4-18所示。 认证、计费端口保持缺省值。 共享密钥和确认共享密钥设置为export,与WX6103上radius scheme中的key保持一致。 业务类型选择LAN接入业务。 接入设备类型选择H3C(Gener

51、al)。 组网方式选择不启用混合组网。 其他参数保持缺省值。图4-18 接入参数(5) 在设备列表中,单击按钮,弹出手工增加接入设备窗口,如图4-19所示。起始IP地址配置为1.2.2.249,与WX6103上radius scheme中的nas-ip命令的值保持一致。图4-19 手工增加接入设备(6) 单击按钮,返回增加接入设备页面,如图4-20所示。图4-20 增加接入设备页面(7) 单击按钮,接入设备增加完毕。2. 接入场景SSID增加无线SSID组的步骤如下:(1) 单击导航树中的“用户接入管理 接入场景管理 无线SSID管理”菜单项。(2) 在无线SSID组列表中,单击按钮。(3)

52、无线SSID组名称配置为ss_byod_guest_mac,其他参数保持缺省值,如图4-21所示。图4-21 无线SSID组基本信息(4) 在无线SSID列表中,单击按钮,弹出增加无线SSID窗口,如图4-22所示。无线SSID配置为ss_byod_guest_mac,与WX6103上service-template 1配置的SSID保持一致。图4-22 增加无线SSID(5) 单击按钮,返回增加无线SSID组页面,如图4-23所示。图4-23 增加无线SSID组页面(6) 单击按钮,无线SSID组增加完毕。3. 接入场景终端类型需要增加两个终端类型分组,智能终端和PC。增加终端类型分组的步骤

53、如下:(1) 单击导航树中的“用户接入管理 接入场景管理 终端类型分组管理”菜单项。(2) 在终端类型分组列表中,单击按钮。(3) 终端类型分组名称配置为padorphone,表示该分组包含所有智能终端,其他参数保持缺省值,如图4-24所示。图4-24 终端类型分组基本信息(4) 在终端类型列表中,单击按钮,弹出增加终端类型窗口,如图4-25所示。在终端类型下拉框中选择Smartphone。单击按钮,将Smartphone添加到终端类型列表中。需要注意的是,每个终端类型只能加入一个终端类型分组。图4-25 增加终端类型(5) 重复步骤(4),将iPod、Tablet、iPhone、Mobile

54、、iPad、小米都添加到终端类型列表中,如图4-26所示。图4-26 增加终端类型分组(6) 单击按钮,终端类型分组padorphone增加完毕。(7) 重复步骤(1)(6),增加一个包含所有PC的终端类型分组,其中终端类型选择“PC”即可,如图4-27所示。图4-27 包含所有PC的终端类型分组4. 接入规则MAC地址认证的访客需要四条接入规则,分别对应BYOD匿名用户、使用智能终端进行认证的访客、使用PC进行认证的访客、使用未知终端进行认证的访客。增加接入规则的步骤如下:(1) 单击导航树中的“用户接入管理 接入规则管理”菜单项。(2) 在接入规则列表中,单击按钮。(3) 对应BYOD匿名

55、用户的接入规则,配置如图4-28所示。 接入规则名配置为“byod匿名用户”,便于记忆以及与其他规则区分。 证书认证配置为不启用。 启用下发ACL,且选择手工输入,具体的ACL配置为3000。3000即WX6103上配置的用于控制BYOD匿名用户访问权限的ACL。 其他参数保持缺省值即可。图4-28 BYOD匿名用户使用的规则(4) 单击按钮,对应BYOD匿名用户的接入规则增加完毕。(5) 重复步骤(1)(4),增加智能终端认证访客的接入规则,如图4-29所示。不需要启用证书认证,下发的ACL为3012,3012为WX6103上配置的用于控制智能终端认证访客的ACL。图4-29 智能终端认证访

56、客使用的规则(6) 重复步骤(1)(4),增加使用PC进行认证的访客的接入规则,如图4-30所示。不需要启用证书认证,下发的ACL为3011,3011为WX6103上配置的用于控制PC认证访客的ACL。图4-30 PC认证访客使用的规则(7) 重复步骤(1)(4),增加使用未知终端进行认证的访客的接入规则,如图4-31所示。不需要启用证书认证,下发的ACL为3010,3010为WX6103上配置的用于控制未知终端认证访客的ACL。图4-31 未知终端认证访客使用的规则5. 服务需要配置两个服务,一个对应BYOD匿名用户,一个对应预注册之后的访客。增加BYOD匿名用户使用的服务(1) 单击导航树中的“用户接入管理 服务配置管理”菜单项。(2) 在服

- 温馨提示:

1: 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

2: 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

3.本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

5. 装配图网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。

相关资源

更多 2022年福建福州市鼓楼公证处招考聘用押题训练卷(第0卷)

2022年福建福州市鼓楼公证处招考聘用押题训练卷(第0卷)

2022年01月广西南宁高新技术产业开发区安宁街道党群服务中心招考聘用押题训练卷(第1版)

2022年01月广西南宁高新技术产业开发区安宁街道党群服务中心招考聘用押题训练卷(第1版)

贵州六盘水市水城区招考聘用事业单位工作人员224人押题训练卷(第6卷)

贵州六盘水市水城区招考聘用事业单位工作人员224人押题训练卷(第6卷)

四川成都市发展和改革委员会所属1家事业单位公开招聘3人强化模拟卷(第9次练习)

四川成都市发展和改革委员会所属1家事业单位公开招聘3人强化模拟卷(第9次练习)

广西柳州柳北区长塘镇政府招考聘用编外合同制工作人员押题训练卷(第0卷)

广西柳州柳北区长塘镇政府招考聘用编外合同制工作人员押题训练卷(第0卷)

2022年房屋建筑施工人员-油漆工考前拔高检测卷3(有答案)

2022年房屋建筑施工人员-油漆工考前拔高检测卷3(有答案)

2017年福建省专业技术人员绩效管理与业务能力提升参考答案

2017年福建省专业技术人员绩效管理与业务能力提升参考答案

推荐教师述职范文八篇

推荐教师述职范文八篇

2022江苏南通市经济技术开发区事业单位公开招聘12人押题训练卷(第4卷)

2022江苏南通市经济技术开发区事业单位公开招聘12人押题训练卷(第4卷)

2021年01月2021年浙江温州市第六人民医院选聘研究生学历卫技人员3人模拟卷第五期(附答案带详解)

2021年01月2021年浙江温州市第六人民医院选聘研究生学历卫技人员3人模拟卷第五期(附答案带详解)